2022年3月24日

株式会社Doctor Web Pacific

Google Playでは新たな脅威が発見されています。それらの中には、悪意ある攻撃者によってさまざまな詐欺スキームに用いられる Android.FakeApp ファミリーに属する偽アプリが多数含まれていました。また、Facebookアカウントをハッキングするために必要な情報を盗むよう設計された Android.PWS.Facebook ファミリーや、ユーザーを有料モバイルサービスに登録する Android.Subscription ファミリーに属する新たなトロイの木馬も発見されています。

1月の主な傾向

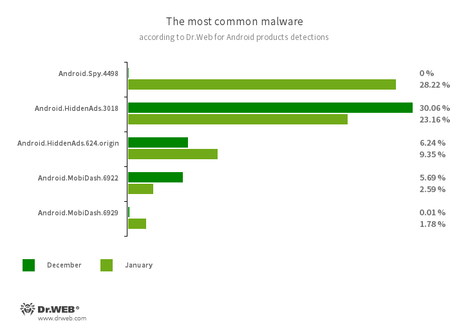

- トロイの木馬 Android.Spy.4498 がAndroidデバイス上で最も多く検出された脅威となる

- アドウェア型トロイの木馬が依然としてAndroidユーザーを脅かす最もアクティブな脅威の一つとなる

- 任意のコードをダウンロードして実行する悪意のあるアプリケーションの活動が減少

- Google Playで新たな脅威を検出

1月の脅威

1月、Doctor WebのマルウェアアナリストはAndroidを標的とした新たなトロイの木馬 Android.Spy.4498 が拡散されていることを確認しました。このトロイの木馬は、GBWhatsApp、OBWhatsApp、WhatsApp PlusなどのWhatsAppメッセンジャーの非公式改造バージョン(mod)の一部のバージョンに組み込まれ、悪意のあるサイトを通じて配信されていました。

Android.Spy.4498 の主な機能は他のアプリからの通知内容を傍受するというものです。また、アプリをダウンロードしてインストールするようユーザーに促したり、攻撃者から受け取ったコンテンツを含むダイアログボックスを表示させる機能も備えています。

Dr.Web for Androidによる統計

- Android.Spy.4498

- 他のアプリの通知内容を盗むトロイの木馬です。アプリをダウンロードしてインストールするようユーザーに促したり、さまざまなダイアログボックスを表示したりすることもできます。

- Android.HiddenAds.3018

- Android.HiddenAds.624.origin

- モバイルデバイス上に迷惑な広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると 自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.MobiDash.6922

- Android.MobiDash.6929

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

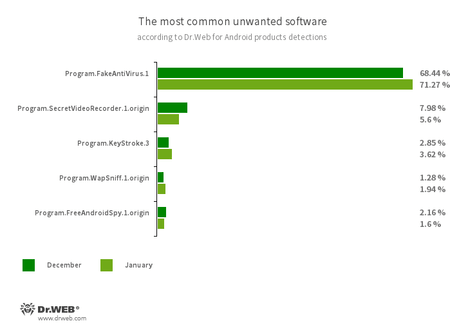

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.SecretVideoRecorder.1.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションです。撮影中であることを知らせる通知を無効にしたり、アプリのアイコンと表示名を偽のものに置き換えたりすることができ、密かに動作することが可能です。これらの機能により、潜在的に危険なソフトウェアと見なされます。

- Program.KeyStroke.3

- キーストロークを傍受する機能を持った、Android向けアプリケーションです。一部の亜種は着信SMSを追跡したり、通話履歴にアクセスしたり、通話を録音したりすることもできます。

- Program.WapSniff.1.origin

- WhatsAppのメッセージを傍受するように設計されたAndroidプログラムです。

- Program.FreeAndroidSpy.1.origin

- Androidユーザーを監視するアプリケーションで、サイバースパイ活動に使用される可能性があります。デバイスの位置情報を追跡し、電話帳や連絡先リストにアクセスし、写真や動画などのマルチメディアファイルをコピーすることができます。

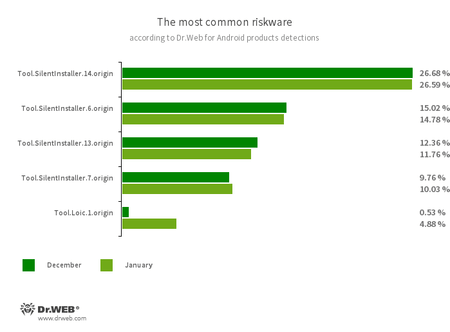

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Loic.1.origin

- さまざまな種類のネットワークパケットをAndroidデバイスから特定のIPアドレスに送信することのできるソフトウェアです。使用例の一つとしてサーバーの診断やテストが挙げられますが、一方でDDoS(Distributed Denial of Service:分散型サービス妨害)攻撃の実行に使用される可能性もあります。そのため、Dr.Webはこのソフトウェアを潜在的に危険なツールとして検出します。

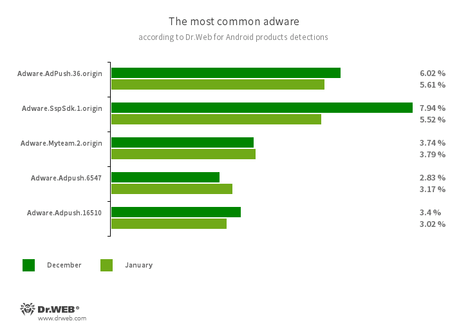

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.AdPush.36.origin

- Adware.SspSdk.1.origin

- Adware.Myteam.2.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

Google Play上の脅威

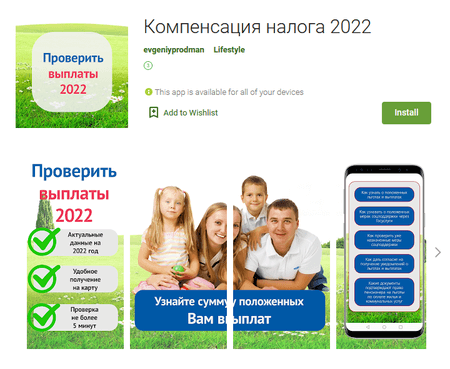

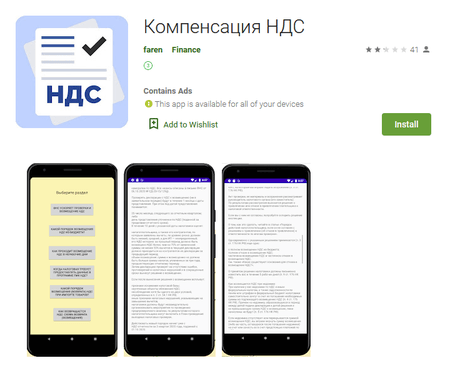

1月、Doctor WebのスペシャリストはGoogle Play上で多数の脅威を発見しました。それらの中には、悪意ある攻撃者によってさまざまな詐欺スキームに用いられる Android.FakeApp ファミリーに属する偽アプリが多く含まれていました。その一例である Android.FakeApp.777 と Android.FakeApp.778 は社会的給付や補償を受けるための情報を確認したり受け取ったりするためのアプリを装い、ロシアのユーザーを標的として拡散されていました。実際には、これらのアプリは詐欺サイトを開くだけです。ユーザーはそこで個人情報を入力するよう要求され、その結果、金銭を詐取されます。

その他の偽アプリは、金融に関する特別な知識を持たないユーザーでも投資家になって不労所得を得ることができると謳う投資アプリを装って拡散されていました。これらのアプリではパーソナルマネージャーや特別な取引アルゴリズムが代わりにすべてを行ってくれるとしています。そのような偽アプリである Android.FakeApp.771、 Android.FakeApp.772、 Android.FakeApp.773、 Android.FakeApp.774、 Android.FakeApp.775、 Android.FakeApp.776、 Android.FakeApp.779、 and Android.FakeApp.780 は「Газпром Инвест(Gazprom Invest)」や「Gaz Investor」、「Инвестиции АктивГаз (Investments ActiveGas)」など、ガスプロム社や石油・天然ガス市場に関連するアプリを装って拡散されていました。また、Android.FakeApp.780の一部の亜種は株式市場と仮想通貨で収益を得ることができると謳うアプリ「ТОН」と「Chain Reaction」に潜んでいました。

これらのアプリもすべて詐欺サイトを開きます。ユーザーはそこでアカウントを作成して「オペレーター」や「パーソナルブローカー」からの連絡を待ち、「ユニークなアルゴリズム」が取引を実施して収益を得ることができるよう口座に入金するように促されます。

Facebookアカウントをハッキングするために必要な機密情報を盗むまた別のトロイの木馬も新たに発見されています。 Android.PWS.Facebook.123 と名付けられたこのトロイの木馬は画像編集ソフトウェア「Adorn Photo Pro」を装って拡散されていました。

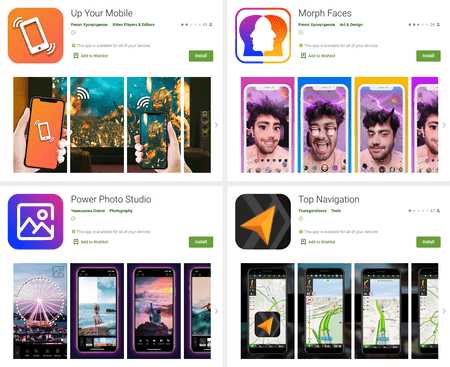

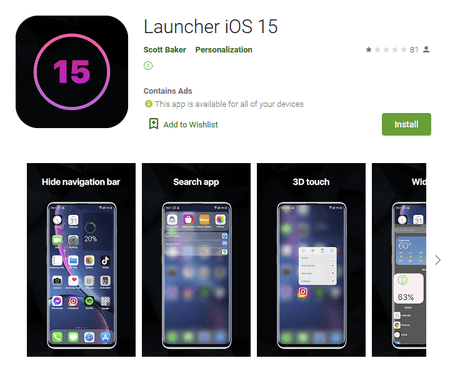

そのほか、ユーザーを有料モバイルサービスに登録する Android.Subscription ファミリーに属する新たなトロイの木馬も発見されました。 Android.Subscription.5 と名付けられたそのうちの一つは画像編集アプリやナビゲーションアプリ、マルチメディアプレーヤーなどのさまざまなアプリに潜んでいました。また別の Android.Subscription.6 はAppleモバイルデバイスのOSデザインを模倣したランチャーを装って拡散されていました。

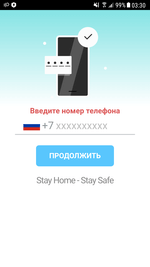

これらのアプリは、WapClickテクノロジーを使用した有料サブスクリプションへの登録が可能なアフィリエイトサービスのサイトを開きます。サイトでは携帯電話番号を入力するようユーザーに要求し、番号が入力されると、サブスクリプションを自動的にアクティベートしようとします。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます