2021年8月のモバイルマルウェアレビュー

2021年9月9日

株式会社Doctor Web Pacific

Google Playでは8月を通して多くの脅威がDoctor Webのスペシャリストによって発見されました。それらの中には詐欺サイトを開くマルウェア Android.FakeApp ファミリーに属する偽アプリが含まれていました。そのほか、Facebookアカウントのユーザー名とパスワードを盗む新たなトロイの木馬も発見されています。また、被害者を有料モバイルサービスに登録する Android.Joker ファミリーに属するトロイの木馬も拡散されました。

8月の主な傾向

- GooglePlayで新たなマルウェアを発見

- アドウェア型トロイの木馬、および別のソフトウェアをダウンロードし任意のコードを実行するマルウェアが依然として最も多く検出された脅威となる

Dr.Web for Androidによる統計

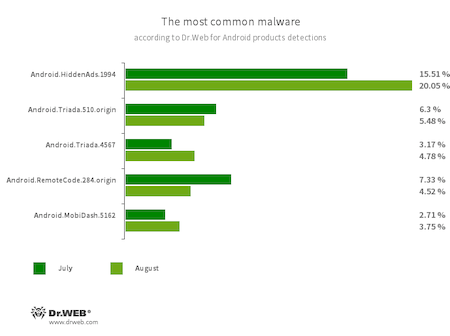

- Android.HiddenAds.1994

- 広告を表示させるよう設計されたトロイの木馬です。無害なアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.Triada.510.origin

- Android.Triada.4567

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

- Android.RemoteCode.284.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.MobiDash.5162

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

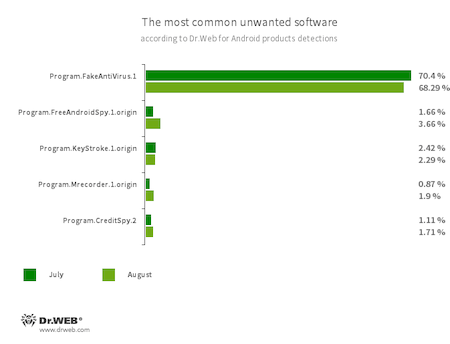

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.KeyStroke.1.origin

- Androidデバイス上のキーストロークを傍受する機能を持ったアプリケーションです。着信SMSを追跡したり、通話履歴にアクセスしたり、通話を録音したりすることもできます。

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Androidユーザーのアクティビティを監視し、サイバースパイ活動用のツールとして使用される可能性のあるスパイウェアです。デバイスの位置情報を追跡する、SMSやソーシャルネットワーク上のメッセージから情報を収集する、文書や写真、動画をコピーする、通話の盗聴を行うなどの動作を実行することができます。

- Program.CreditSpy.2

- 個人情報に基づいてユーザーの信用格付けを行うよう設計されたプログラムの検出名です。SMSメッセージ、電話帳の連絡先情報、通話履歴などの情報を収集してリモートサーバーに送信します。

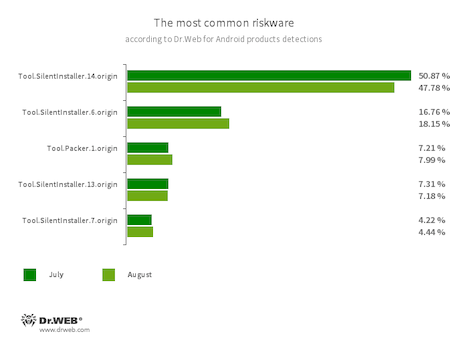

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Packer.1.origin

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションや危険なアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

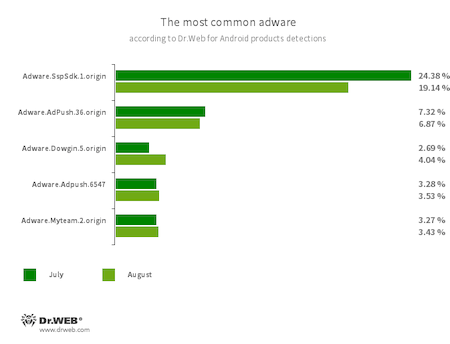

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.6547

- Adware.Dowgin.5.origin

- Adware.Myteam.2.origin

Google Play上の脅威

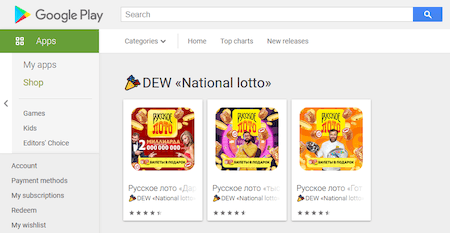

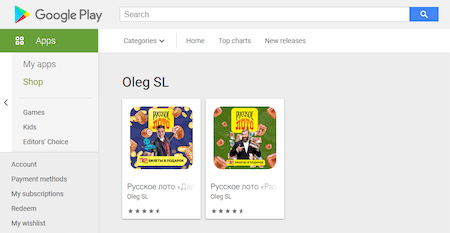

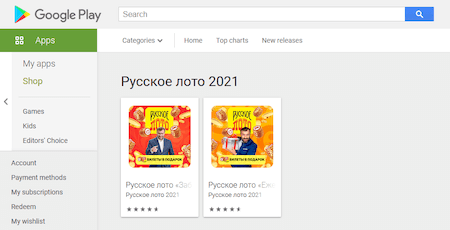

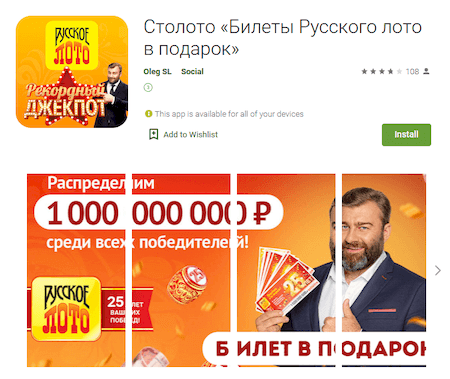

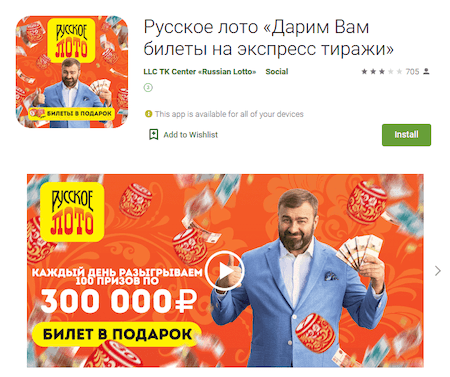

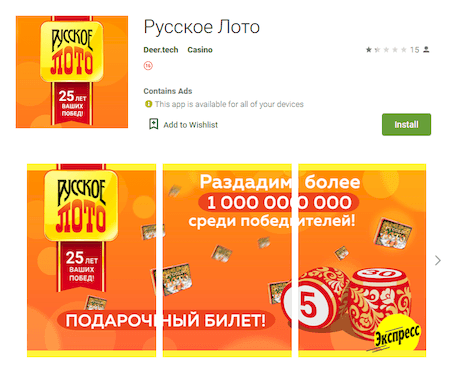

8月にはGoogle Play上で多数のマルウェアが発見され、それらの中にはさまざまな詐欺スキームに用いられる Android.FakeApp ファミリーの偽アプリが含まれていました。その一部は人気の高いロシアの宝くじ「Русское лото(ロシアのロト)」や「Гослото(ゴスロト)」、「Столото(ストロト)」の公式アプリを装って拡散され、Android.FakeApp.307、 Android.FakeApp.308、 Android.FakeApp.309、 Android.FakeApp.310、 Android.FakeApp.311、 Android.FakeApp.312、 Android.FakeApp.325、 Android.FakeApp.328、 Android.FakeApp.329、 Android.FakeApp.330、 Android.FakeApp.332、 Android.FakeApp.333、 Android.FakeApp.334、 Android.FakeApp.335、 Android.FakeApp.341 としてDr.Webウイルスデータベースに追加されました。

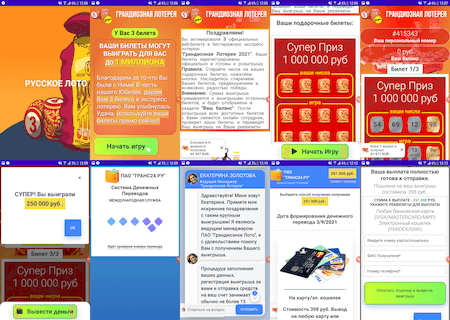

これらの偽アプリは起動されると詐欺サイトを開きます。ユーザーはそこで無料の宝くじを提供され、賞金を得るためにゲームをするよう促されます。しかしながら、これは単なる詐欺にすぎません。「ゲーム」はあらかじめユーザーが当選するよう仕組まれおり、当選者は「手数料」や「税金」を支払うよう要求されます。支払ったお金は犯罪者の手に渡ります。

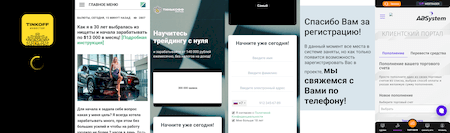

以下の画像は、そのような偽アプリの一つがどのように動作するかを示した例です。

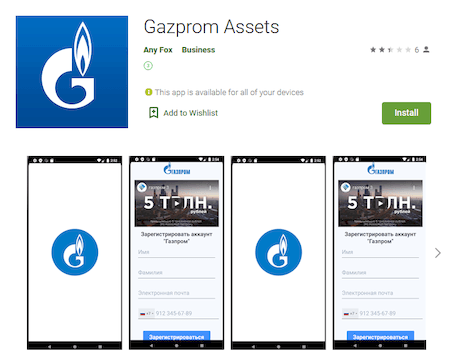

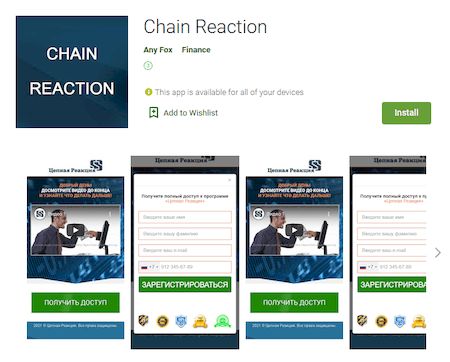

次の画像はこのようなアプリがGoogle Playでどのように表示されているかを示す例です。

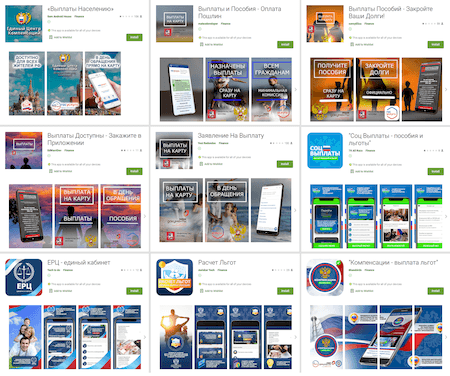

その他の偽アプリは、ロシアのユーザーが国からの社会的給付に関する情報を確認し、それらの給付金を銀行口座やカードに受け取るためのアプリを装って拡散されていました。偽の宝くじスキームと同様、これらのアプリは詐欺サイトを開き、金銭を受け取るために「手数料」を支払うようユーザーに要求します。

これらトロイの木馬は Android.FakeApp.306、 Android.FakeApp.313、 Android.FakeApp.325としてDr.Webウイルスデータベースに追加されました。

そのほか、投資ソフトウェアや取引ソフトウェアを装った新たな詐欺アプリが発見されています。これらアプリの一部は有名企業のものを装って拡散されていました。

Android.FakeApp.305、 Android.FakeApp.314、 Android.FakeApp.315、 Android.FakeApp.316 と名付けられたこれらトロイの木馬は囮となるさまざまな「金融」サイトを開き、ユーザーはそこで、利益を得るためにまず登録を行うよう促されます。登録には氏名やメールアドレス、携帯電話番号の入力を求められる場合もあれば、携帯電話番号の入力だけで済む場合もあります。その後、ユーザーは別の詐欺サイトへリダイレクトされたり、新規クライアントのための空きがないという通知を受けたり、「オペレーター」からの連絡を待つよう指示されたりします。

以下の画像はこれらアプリがどのように動作するかを示した例です。

このような偽の投資アプリを使用することで、犯罪者は被害者の個人情報と金銭を盗むだけでなく、入手した個人情報を第三者に売るなどして被害者をさらなる別の詐欺スキームに巻き込むことも可能です。

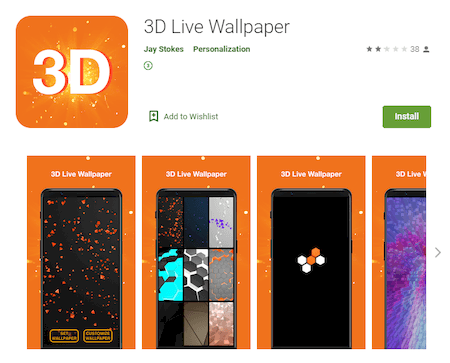

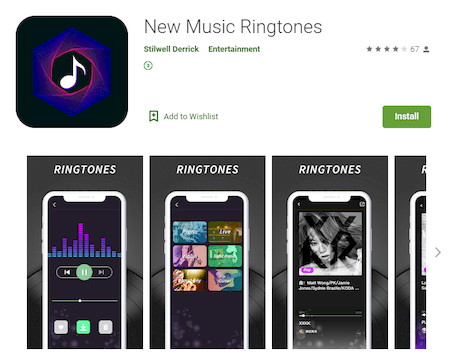

Google Playでは危険な Android.Joker ファミリーに属する新たなトロイの木馬も発見され、 Android.Joker.320.origin、 Android.Joker.858、 Android.Joker.910 としてDr.Webウイルスデータベースに追加されました。これらトロイの木馬はそれぞれ、ライブ壁紙アプリ「3D Live Wallpaper」、音楽アプリ「New Music Ringtones」、テキストをスキャンしてPDFドキュメントを作成するアプリ「Free Text Scanner」を装って拡散されていました。これらのアプリはすべて、ユーザーを有料モバイルサービスに登録し、任意のコードをダウンロードして実行することができます。

また、Facebookアカウントのユーザー名とパスワードを盗む新たなトロイの木馬も発見されました。このトロイの木馬はインストールしたアプリを不正アクセスから保護するためのアプリケーションを装って拡散され、 Android.PWS.Facebook.34 としてDr.Webウイルスデータベースに登録されています。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます