2020年6月のモバイルマルウェアレビュー

2020年7月29日

株式会社Doctor Web Pacific

2020年6月には、5月と比較してAndroidデバイス上で検出された脅威の数に17.2%の減少が認められました。マルウェアとアドウェアの検出数はそれぞれ17.6%、19.84%減少し、一方で、不要なソフトウェアとリスクウェアの検出数はそれぞれ2.6%、14.52%増加しています。

Google Play上では、アドウェア型トロイの木馬 Android.HiddenAds ファミリーや任意のコードを実行しユーザーを有料サービスに登録させる多機能トロイの木馬 Android.Joker ファミリーの新たな亜種が発見されました。また、Google PlayからはAndroidのアクセシビリティサービスを悪用して追加の悪意のあるコンポーネントをインストールする新たなバンキング型トロイの木馬も拡散されていました。

6月の主な傾向

- Androidデバイス上で検出される脅威の数が減少

- Google Play上に新たな脅威が登場

Dr.Web for Androidによる統計

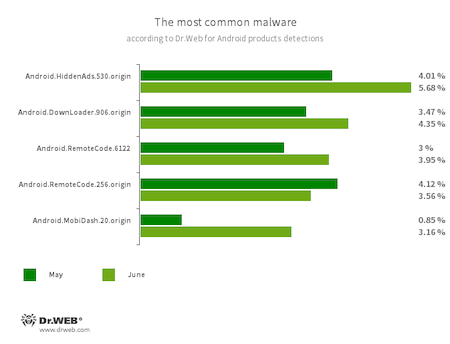

- Android.HiddenAds.530.origin

- 迷惑な広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。

- Android.DownLoader.906.origin

- 別のマルウェアや不要なソフトウェアをダウンロードするトロイの木馬です。Google Play 上の一見無害なアプリや悪意のあるWebサイトに隠されている場合があります。

- Android.RemoteCode.6122

- Android.RemoteCode.256.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.MobiDash.20.origin

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれるソフトウェアモジュールです。

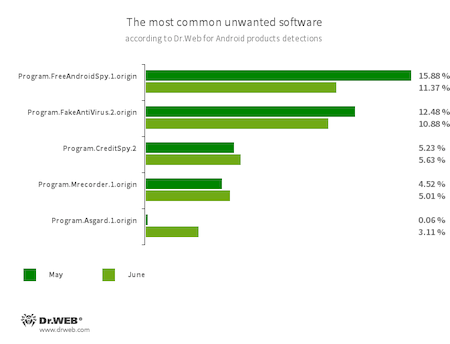

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.Asgard.1.origin

- Androidユーザーのアクティビティを監視するスパイウェアで、サイバースパイツールとして使用される可能性があります。これらのアプリはデバイスの位置情報を追跡する、SMSやソーシャルメディアのメッセージから情報を収集する、ドキュメントや写真、動画をコピーする、通話を盗聴するなどの動作を実行することができます。

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションです。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.CreditSpy.2

- 個人情報に基づいてユーザーの信用格付けを行うよう設計されたプログラムです。SMSメッセージ、電話帳の連絡先情報、通話履歴などの情報を収集してリモートサーバーに送信します。

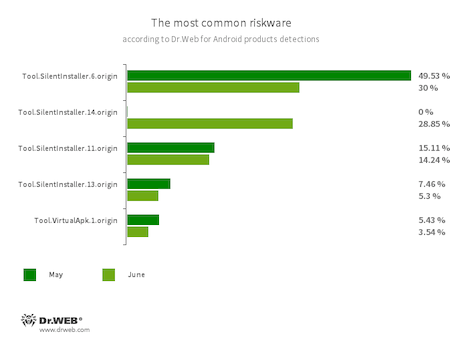

アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.11.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Tool.VirtualApk.1.origin

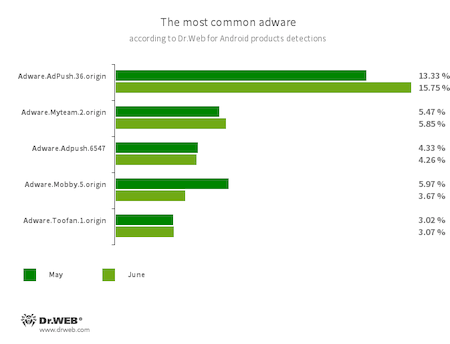

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Mobby.5.origin

- Adware.Myteam.2.origin

- Adware.Toofan.1.origin

Google Play上の脅威

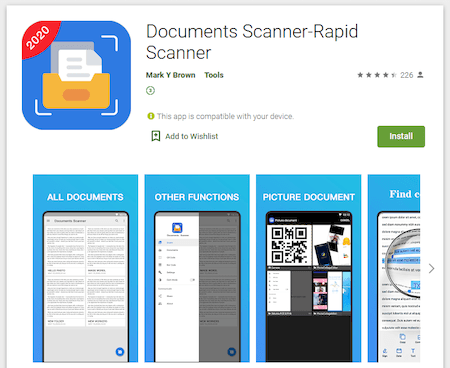

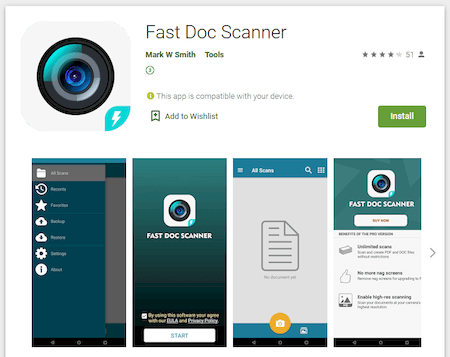

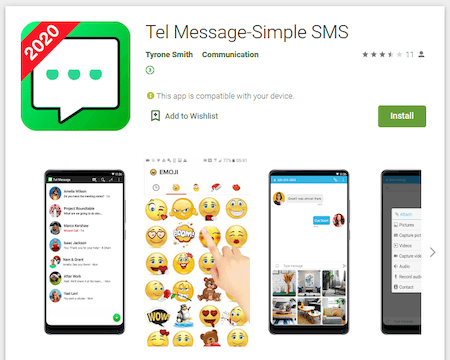

6月には、 Android.Joker ファミリーの新たな亜種である Android.Joker.204、 Android.Joker.209、 Android.Joker.217、 Android.Joker.221などのトロイの木馬がDr.Webウイルスデータベースに追加されました。これらトロイの木馬はメッセンジャーアプリや画像集、文書を管理するためのソフトウェアに組み込まれていました。

これらのトロイの木馬はユーザーを自動的に有料サービスに登録し、PINコードを含んだ通知を傍受し、任意のコードをダウンロードして実行することができます。

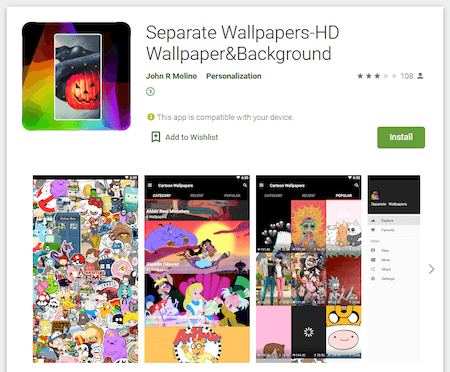

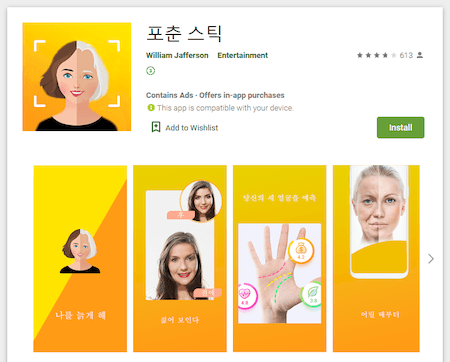

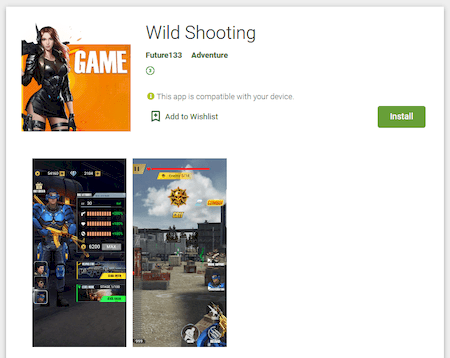

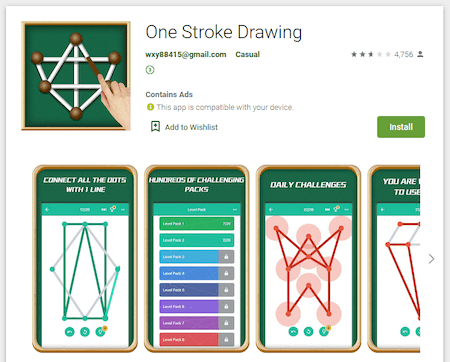

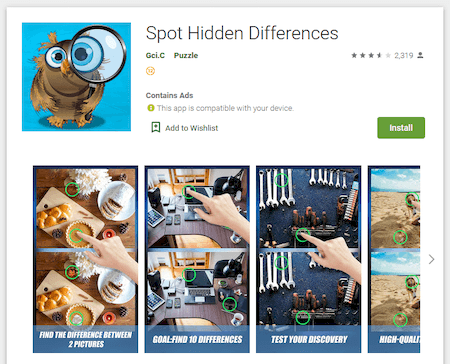

また、 Android.HiddenAds.548.origin や Android.HiddenAds.554.origin などの、アドウェア型トロイの木馬 Android.HiddenAds ファミリーの新たな亜種もGoogle Play上で発見されています。これらはさまざまなゲームを装って拡散されていました。

起動されると、これらトロイの木馬はホーム画面のアプリ一覧から自身のアイコンを隠し、他のアプリのウィンドウ前面にバナーを表示させることで、感染したAndroidデバイスの使用を困難にします。

そのほか、新たなバンキング型トロイの木馬がDoctor Webのマルウェアアナリストによって発見され、Android.BankBot.733.origin と名付けられました。このトロイの木馬はシステムアップデートをインストールしてモバイルデバイスを保護するためのアプリを装って拡散されていました。実際には、この悪意のあるソフトウェアは追加のコンポーネントを密かにダウンロードし、その後、アクセシビリティサービスを悪用してそのコンポーネントをインストールしようとします。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます