2019年4月のモバイルマルウェアレビュー

2019年5月7日

株式会社Doctor Web Pacific

4月、Doctor WebはAndroid OSの複数の脆弱性を悪用するトロイの木馬 Android.InfectionAds.1 について報告を行いました。これらの脆弱性は、トロイの木馬がプログラムを感染させ、ユーザーの操作なしにソフトウェアをインストール/アンインストールすることを可能にします。また、日本の金融機関から金銭を盗むよう設計されたバンキング型トロイの木馬 Android.Banker.180.origin の新たな亜種がウイルスアナリストによって発見されました。Google Playから拡散されていた悪意のあるプログラムも発見されています。モバイルデバイス上にバンキング型トロイの木馬をダウンロードするダウンローダ型トロイの木馬 Android.DownLoader、 Android.Click ファミリーに属するクリッカー、インスタグラムユーザーのログインとパスワードを盗む Android.PWS.Instagram です。その他のマルウェアもDr.Webのウイルスデータベースに追加されています。

4月の主な傾向

- Google Play上で新たな悪意のあるアプリケーションを検出

- バンキング型トロイの木馬の拡散

4月のモバイル脅威

4月の初め、Doctor Webは危険なトロイの木馬 Android.InfectionAds.1 について報告を行いました。犯罪者はこのトロイの木馬を無害なソフトウェアに埋め込み、人気のサードパーティAndroidアプリストアから配信していました。このトロイの木馬はAPKファイルを感染させるためにAndroid OSのクリティカルな脆弱性 CVE-2017-13156 を、プログラムをインストール/アンインストールするために同じくクリティカルな脆弱性である CVE-2017-13315 を悪用してします。 Android.InfectionAds.1 は迷惑なバナー広告を表示させることもでき、これにより、ユーザーによるデバイスの操作を困難にします。このトロイの木馬に関する詳細についてはウイルスライブラリをご覧ください。

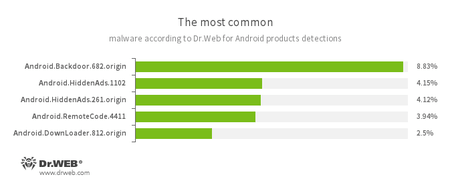

Dr.Web for Androidによる統計

- Android.Backdoor.682.origin

- サイバー犯罪者から受け取ったコマンドを実行し、感染したモバイルデバイスのコントロールを可能にするトロイの木馬です。

- Android.HiddenAds.1102

- Android.HiddenAds.261.origin

- 広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.RemoteCode.4411

- 任意のコードをダウンロードして実行するように設計された悪意のあるプログラムです。

- Android.DownLoader.812.origin

- 別の悪意のあるプログラムをダウンロードするトロイの木馬です。

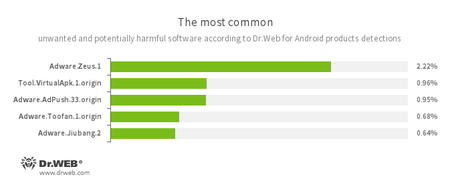

- Adware.Zeus.1

- Adware.AdPush.33.origin

- Adware.Toofan.1.origin

- Adware.Jiubang.2

- Androidアプリケーション内に組み込まれた不要なプログラムモジュールで、モバイルデバイス上に迷惑な広告を表示させるよう設計されています。

- Tool.VirtualApk.1.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。

Android版バンキング型トロイの木馬

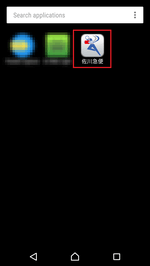

4月を通して、バンキング型トロイの木馬がAndroidデバイスユーザーを脅かしました。下旬には、マルウェア Android.Banker.180.origin の新たな亜種がDoctor Webのウイルスアナリストによって発見されています。これらの亜種は日本のユーザーをターゲットにした荷物追跡アプリ(「佐川急便」アプリなど)を装って拡散されていました。インストールされると、これらトロイの木馬は自身のアイコンを削除し、ユーザーから姿を隠します。

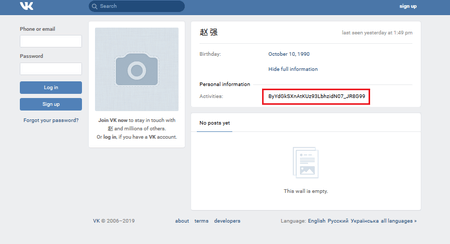

これら Android.Banker.180.origin の亜種は、ロシアのソーシャルネットワーク Vkontakte 内に特別に作成されたページを介してコントロールされています。そのページでは、「activities(アクティビティ)」フィールドでトロイの木馬のC&Cサーバーのうちの1つの暗号化されたアドレスが指定されています。トロイの木馬は正規表現を使用してこのフィールドを検索し、アドレスを復号化してサーバーに接続します。

これらのトロイの木馬の亜種は、ハッカーから受け取ったコマンドに応じてSMSを傍受または送信し、フィッシングウィンドウを表示し、通話を発信し、デバイスの内蔵マイクを使用して周囲の音声を聞くことができます。また、スマートフォンやタブレットを管理する機能も備えており、Wi-Fiをオンにしたり、モバイルネットワーク経由でインターネットに接続したり、画面をブロックしたりすることができます。

そのほか、 Android.DownLoader ファミリーに属する Android.DownLoader.4303 などの新たなダウンローダがモバイルデバイス上にAndroid版バンカーをダウンロードしていました。それらは金融機関のアプリケーションを装って拡散されていました。

Google Play上のトロイの木馬

ダウンローダのほか、 Android.Click.303.origin や Android.Click.304.origin などのトロイの木馬がGoogle Play上で検出されています。これらのトロイの木馬はゲームやテレビ番組を見るためのプログラムなど、無害なアプリケーションを装って拡散されていました。Doctor Webのウイルスアナリストによって、これらトロイの木馬36個が検出されています。15万1,000人を超えるユーザーがそれらをインストールしています。

これら悪意のあるソフトウェアは複数の WebView で隠れたアクティビティを開きます。それらの1つにはコマンドを取得するためのWebサイトがロードされ、その他の WebView はハッカーがユーザーのアクションを模倣するための様々なJavaスクリプトや指定されたサイトをロードするために使用されます。ハッカーはそれらのサイト上でリンクやバナー広告をクリックすることによりクリック数を増加させます。また、被害者の携帯電話会社が Wap-Click テクノロジーをサポートしている場合は、特別なボタンをクリックすることでユーザーを有料サービスに登録させることもできます。これらトロイの木馬は自身のアイコンをOSのメイン画面から隠すことで、その削除を困難にします。

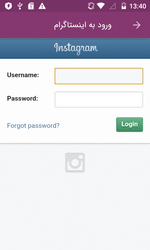

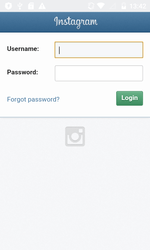

4月下旬、 Android.PWS.Instagram.4 と Android.PWS.Instagram.5 がDr.Webのウイルスデータベースに追加されました。これらトロイの木馬は、いいねとフォロワーを増やしたり、アカウントのセキュリティを強化したりするためのものなど、インスタグラムのユーザーにとって便利なプログラムを装って拡散されていました。起動されると、トロイの木馬はログインとパスワードを入力するようユーザーに要求し、それらのデータを犯罪者のサーバーに送信します。

その他の脅威

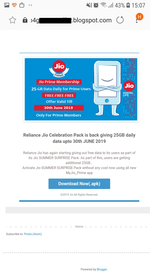

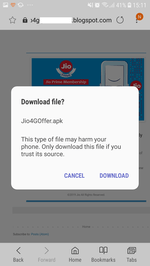

トロイの木馬 Android.FakeApp.2.origin もまた、4月にAndroidスマートフォンやタブレットのユーザーを脅かした悪意のあるアプリの1つです。このトロイの木馬はインドのサービスプロバイダーJioのユーザーに対して25GBの無料インターネット通信を提供するというプログラムに隠されていました。

感染数を増やすため、このトロイの木馬は感染させたデバイスのすべての連絡先に、トロイの木馬のコピーのダウンロードページへのリンクを含んだSMSを送信していました。 Android.FakeApp.2.origin の主な目的はバナー広告を表示させることです。

トロイの木馬は悪意のあるサイトのみでなく、公式のGoogle Playストアからも拡散され、Androidデバイスのユーザーを脅かしています。スマートフォンやタブレットを保護するために、Dr.Web for Androidをインストールすることをお勧めします。

Your Android needs protection.

Use Dr.Web

- The first Russian anti-virus for Android

- Over 140 million downloads—just from Google Play

- Available free of charge for users of Dr.Web home products