2018年8月のモバイルマルウェアレビュー

2018年9月6日

株式会社Doctor Web Pacific

2018年8月、Doctor Webのスペシャリストは、クリップボード上のe-wallet (イーウォレット)番号を置き換えるAndroid向けトロイの木馬を検出しました。また、Google Play上で多くのトロイの木馬が検出され、サイバー犯罪者は違法な収益を得るためのさまざまな詐欺手法にそれらを使用していました。8月には、Google Play上でAndroid向けのバンキング型トロイの木馬とダウンローダ型トロイの木馬も複数検出されています。最新のものは他の悪意のあるソフトウェアをモバイルデバイスにダウンロードします。そのほか、無害なプログラムに組み込まれ、オリジナルのアプリケーションを装って拡散されていた、スパイ行為を行う危険なトロイの木馬も検出されました。

8月の主な傾向

- クリップボード上のe-wallet番号を置き換えるAndroid向けトロイの木馬を検出

- バンキング型トロイの木馬の拡散

- Google Play上で悪意のあるプログラムを多数検出

- サイバー犯罪者があらゆるアプリケーション内に組み込むことができる、スパイ行為を行う危険なトロイの木馬を検出

8月のモバイル脅威

8月上旬、クリップボードを監視し、そこにコピーされた一般的な決済システムや仮想通貨のe-wallet番号を置き換えるトロイの木馬 Android.Clipper.1.origin が、Doctor Webのセキュリティリサーチャーによって検出されました。攻撃の対象となったのはQiwi、Webmoney、Yandex.Money、Bitcoin、Monero、zCash、DOGE、DASH、Etherium、Blackcoin、Litecoinのe-walletです。ユーザーが番号をクリップボードにコピーすると、トロイの木馬はそれらを傍受してC&Cサーバーに送信します。 Android.Clipper.1.origin は元の番号の代わりにクリップボードに追加するサイバー犯罪者のウォレット番号を受け取ります。その結果、感染したデバイスのユーザーはサイバー犯罪者のウォレット番号に送金してしまう危険性があります。この脅威に関する詳細については、こちらの記事をご覧ください。

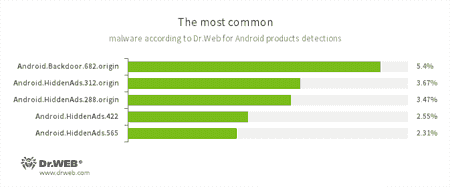

Dr.Web for Androidによる統計

- Android.Backdoor.682.origin

- サイバー犯罪者から受け取ったコマンドを実行し、犯罪者が感染したモバイルデバイスをコントロールすることを可能にするトロイの木馬です。

- Android.HiddenAds

- 広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

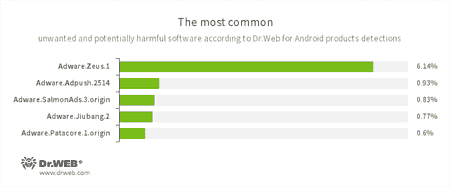

- Adware.Zeus.1

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Jiubang.2

- Adware.Patacore.1.origin

- Androidアプリケーション内に組み込まれた不要なプログラムモジュールで、モバイルデバイス上に迷惑な広告を表示させるよう設計されています。

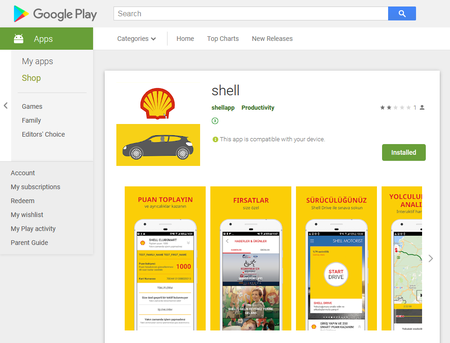

Google Play上のトロイの木馬

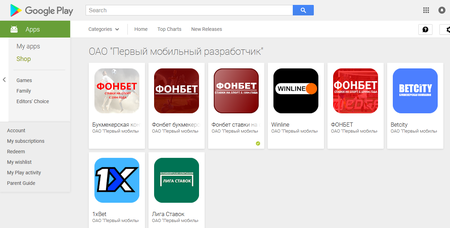

8月には、Google Play上で多数のトロイの木馬が検出されました。 Doctor Webのセキュリティリサーチャーは、8月を通してトロイの木馬 Android.Click ファミリーのGoogle Playからの拡散状況について監視を行い、ブックメーカーの公式アプリケーションを装って拡散されていた127のアプリケーションを検出しました。

起動されると、これらトロイの木馬はC&Cサーバーによって指定されたWebサイトをユーザーに対して表示させます。 Android.Click が検出された時点で、これらすべてのトロイの木馬がブックメーカーのインターネットポータルを開くようになっていました。ただし、いずれは、別の悪意のあるソフトウェアを拡散するWebサイトやフィッシング攻撃に使用されるWebサイトなど、あらゆる他のWebサイトを開くよう指示するコマンドを受け取るようになる可能性もあります。

Android.Click.265.origin は8月にGoogle Play上で検出されたまた別のクリッカー型トロイの木馬です。このトロイの木馬は有料モバイルサービスにユーザーを登録させるために使用されており、『Eldorado』のオンラインストアで動作するよう設計された公式アプリケーションを装って拡散されていました。

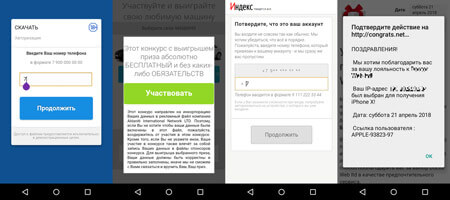

8月には、4月にDoctor Webのセキュリティリサーチャーによって検出された Android.Click.248.origin が、再びGoogle Play上に出現しました。前回同様、 Android.Click.248.origin は良く知られたソフトウェアを装って拡散されていました。このトロイの木馬は、ユーザーに対して様々なプログラムをダウンロードするよう提案するか、または報酬を受け取るよう促すフィッシングサイトの1つを開きます。プログラムをダウンロード、または報酬を受け取るために、ユーザーは確認コードを受け取るための携帯電話番号を入力するよう求められます。コードを入力してしまったユーザーは有料サービスに登録されるようになっています。感染したデバイスがモバイル通信でインターネットに接続されている場合、ユーザーは自動的に有料サービスに登録されます。

この脅威に関する詳細については、こちらの記事をご覧ください。

8月末、Doctor Webのセキュリティリサーチャーは、Google Play上でトロイの木馬 Android.FakeApp.110 を検出しました。サイバー犯罪者は違法な利益を得るためにこのトロイの木馬を使用していました。この悪意のあるプログラムは、ユーザーに対して調査に参加するよう促す詐欺サイトを開きます。質問に回答した後、ユーザーは本人を特定するための証明として100~200ルーブルの支払いを要求されます。しかしながら、支払いを行ったユーザーが報酬を受け取ることはありません。

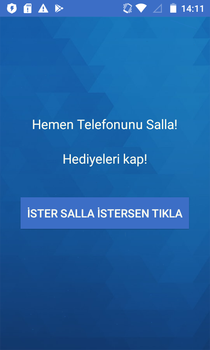

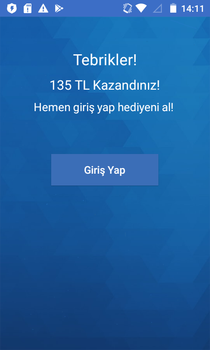

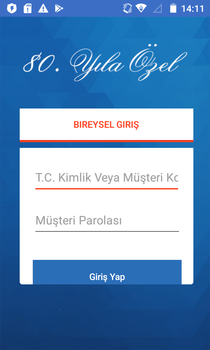

8月にGoogle play上で検出された悪意のあるプログラムの中に、新たなバンキング型トロイの木馬があります。 Android.Banker.2843 と名付けられたそのうちの1つは、トルコの金融機関の公式アプリケーションを装って拡散されていました。 Android.Banker.2843 は、ユーザーの銀行口座にアクセスするためのログインとパスワードを盗み、サイバー犯罪者に送信します。

Android.Banker.2855 としてDr.Webのウイルスデータベースに追加されたまた別のバンキング型トロイの木馬は、異なるサービスツールとして拡散されていました。この悪意のあるプログラムは、そのファイルリソースからトロイの木馬 Android.Banker.279.origin を抽出して起動させます。このトロイの木馬が銀行のユーザー認証情報を盗みます。

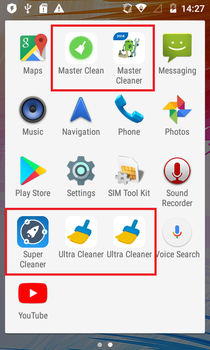

Android.Banker.2855 の一部の亜種は、起動後にメイン画面から自身のショートカットを削除した後で偽のエラーメッセージを表示させ、モバイルデバイス上での存在を隠そうとします。

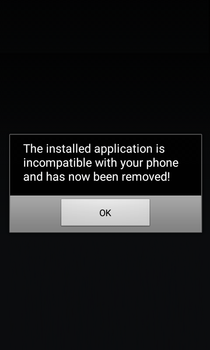

Android.BankBot.325.origin と名付けられたまた別のAndroid向けバンキング型トロイの木馬は、 Android.DownLoader.772.origin によって感染したデバイス上にダウンロードされていました。このダウンローダは、バッテリーオプティマイザなどの便利なアプリケーションを装ってGoogle Playから拡散されていました。

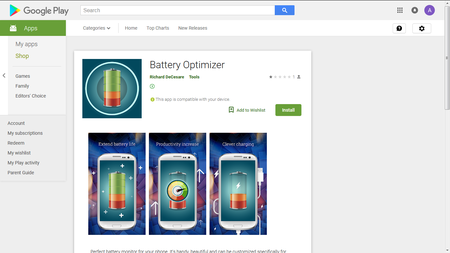

また、 Android.DownLoader.768.origin もGoogle Play上で検出されています。このダウンローダは、シェル社のアプリケーションを装って拡散されていました。 Android.DownLoader.768.origin は、さまざまなバンキング型トロイの木馬をモバイルデバイスにダウンロードします。

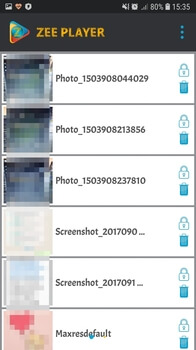

8月には、ダウンローダ型トロイの木馬 Android.DownLoader.784.origin もGoogle Play上で検出され、Dr.Webウイルスデータベースに追加されました。このトロイの木馬は『Zee Player』というアプリケーションに埋め込まれていました。このアプリケーションは、トロイの木馬がモバイルデバイスのメモリ内に保存されている写真や動画を非表示にすることを可能にします。

Android.DownLoader.784.origin は、サイバースパイ行為に使用することのできるAndroid.Spy.409.originをダウンロードします。

Android向けスパイウェア

8月、サイバースパイ用に設計された Android.Spy.490.origin がDr.Webのウイルスデータベースに追加されました。サイバー犯罪者は、このトロイの木馬を無害なアプリケーションに組み込み、それらの改変されたコピーをオリジナルのソフトウェアを装ってユーザーに気付かれることなく配信することができます。 Android.Spy.490.origin は、感染したデバイスのSMS通信と位置を監視し、通話を傍受・録音し、通話の内容に関する情報に加えデバイスのユーザーが撮影した写真や動画をリモートサーバーに送信することができます。

Google Playは最も安全なAndroidアプリの提供元です。しかしながら、サイバー犯罪者は依然としてGoogle Playから様々な有害なプログラムを拡散し続けています。Androidスマートフォンやタブレットを保護するため、Android向けのDr.Webアンチウイルス製品を使用することをお勧めします。

Dr.Webを使用して

Androidデバイスを保護しましょう!

- ロシアで最初に開発されたAndroid用アンチウイルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料でご利用できます