2018年7月のウイルスレビュー

2018年8月10日

株式会社Doctor Web Pacific

7月の初め、Doctor Webのウイルスアナリストは珍しい拡散パターンを用いた新たなマイニング型トロイの木馬について調査を行いました。また、7月にはスパマーによる詐欺サイトの広告が活発になり、Androidモバイルプラットフォームを標的とする新たなマルウェアがDr.Webウイルスデータベースに追加されました。

7月の主な傾向

- 危険なマイニング型トロイの木馬の検出

- 詐欺メールの配信

- Android向けの新たなマルウェアの出現

7月の脅威

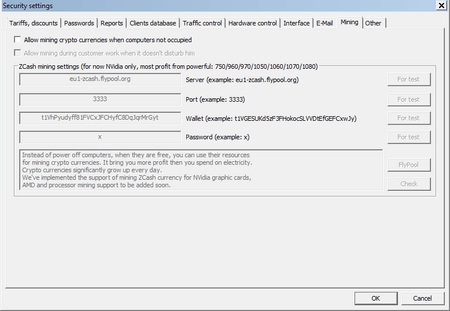

アプリケーションの更新メカニズムを使用したマルウェアの拡散は、これまでもDoctor Webのセキュリティスペシャリストによって確認されています。 Trojan.Encoder.12544 (Petya、 Petya.A、 ExPetya、 WannaCry-2) ならびに BackDoor.Dande はこの手法を用いて拡散されていました。7月、アンチウイルスによって毎回削除されているにも関わらず、仮想通貨をマイニングするアプリケーションがコンピューター上で継続的に検出されているという情報が、Doctor Webのユーザーからテクニカルサポートに寄せられました。調査の結果、コンピュータークラブやインターネットカフェを自動化するためのプログラム『Kompiuternyi Zal』が原因であるということが明らかになりました。

このプログラムの更新メカニズムが、マイニング型トロイの木馬 Trojan.BtcMine.2869 を自動的にダウンロード・インストールしていました。7月9日の時点で2700台を超えるコンピューターが Trojan.BtcMine.2869 に感染しているということがDoctor Webのセキュリティリサーチャーによって確認されています。この脅威に関する詳細については、こちらの記事をご覧ください。

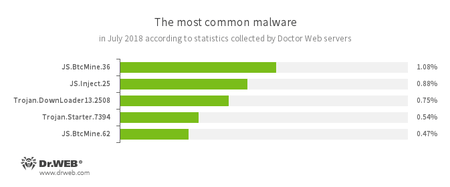

Doctor Web統計サーバーによる統計

- JS.BtcMine.7

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptです。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

- Trojan.Starter.7394

- 感染させたシステム内で、特定の悪意のある機能を持った実行ファイルを起動させることを主な目的としたトロイの木馬です。

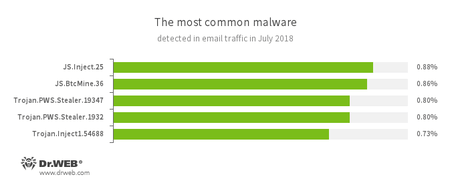

メールトラフィック内で検出された脅威の統計

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- JS.BtcMine.7

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptです。

- Trojan.PWS.Stealer

- 感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

- Trojan.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

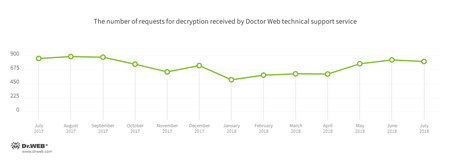

暗号化ランサムウェア

2018年7月に最も多かったDoctor Webテクニカルサポートサービスへの問い合わせは、以下の暗号化ランサムウェアに感染したユーザーからのものでした:

- Trojan.Encoder.858 — リクエストの17.69%

- Trojan.Encoder.25574 — リクエストの11.38%

- Trojan.Encoder.11464 — リクエストの8.06%

- Trojan.Encoder.567 — リクエストの5.08%

- Trojan.Encoder.5342 — リクエストの3.85%

- Trojan.Encoder.24249 — リクエストの3.33%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

危険なWebサイト

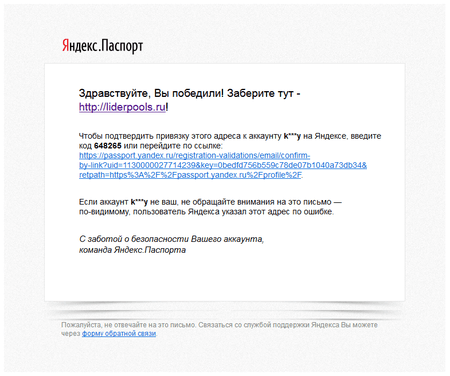

7月、様々な不正サイトの広告を含んだメールの大量配信がDoctor Webのスペシャリストによって発見されました。中でも特に、スパマーはpassport.yandex.ru上でメールアドレスとアカウントとの連携を確認するよう促す、Yandex社からのものを装ったメールを送信していました。指定されたメッセージ内のリンクは実際にYandexポータルにつながるものとなっていますが、賞品を受け取ることができるとされたもう一つのリンクは、その賞品を受け取るために少額のお金を支払うよう要求するネットワーク詐欺師のサイトにつながるようになっています。

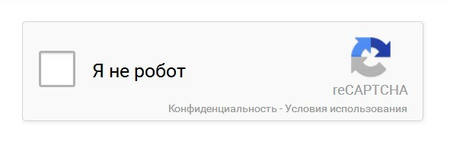

他の詐欺メールの多くは、Googleドキュメントなどの共有サービスのページへのリンクを含むものでした。そこには、ロボットからの自動保護を提供するパネルであるreCAPCHAを模倣した画像の含まれたWebページが犯罪者によって置かれています。その画像をクリックしたユーザーは様々な詐欺サイトへとリダイレクトされます。

Doctor Webのアナリストは詐欺サイトのアドレスを特定し、それらすべてをDr.Web Parental ControlおよびOffice Controlの非推奨サイトデータベースに追加しました。

2018年7月に非推奨サイトとしてDr.Webデータベースに追加されたURLの数は512,763件となっています。

| 2018年6月 | 2018年7月 | 推移 |

|---|---|---|

| + 395 477 | + 512 763 | +29.6% |

モバイルデバイスを脅かす悪意のある、または望まないプログラム

7月にはGoogle Play上で危険な悪意のあるプログラムが複数検出されました。そのうちの1つ Android.Banker.2746 は、バンキングアプリケーションが起動されると、個人データを入力するための偽のウィンドウを表示させます。また別のトロイの木馬 Android.DownLoader.753.origin は、Google Play上でメインの悪意のあるプログラムが検出されることを避けるため、サイバー犯罪者のサーバーからAndroid向けのバンキング型トロイの木馬をダウンロードしていました。7月にはその他のバンキング型トロイの木馬も拡散され、そのうちの1つが Android.BankBot.279.origin でした。このトロイの木馬は不正なサイトを訪問した際にユーザーのモバイルデバイス上にダウンロードされます。また、バックドア Android.Backdoor.554.origin がDr.Webのウイルスデータベースに追加され、サイバースパイ行為を行うよう設計された新たなプログラム Program.Shadspy.1.origin と Program.AppSpy.1.origin が発見されています。

7月の注目に値するモバイルマルウェアに関するイベントは以下のとおりです。

- Google Play上でトロイの木馬を検出

- Android向けバンキング型トロイの木馬の拡散

- Windows搭載コンピューターを感染させるために使用されていた、Android向けバックドアの拡散

- 新たな商用スパイプログラムの検出

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。