2018年4月のモバイルマルウェア

2018年4月28日

株式会社Doctor Web Pacific

2018年4月、Doctor Webは危険なバンキング型トロイの木馬 Android.BankBot.358.origin が拡散されていることを発見しました。このトロイの木馬はロシアのユーザーの6万台を超えるモバイルデバイスを感染させていました。また、4月には、多数の Android.Click トロイの木馬がGoogle Play経由で拡散されました。Google Play上では、 Android.RemoteCode.152.origin も検出されています。このトロイの木馬は悪意のあるモジュールをダウンロードし、それらを使用して広告バナーを作成してそれらをタップすることで、サイバー犯罪者に収益をもたらします。そのほか、リスクウェア Program.PWS.2 もまたGoogle Play上で発見されました。このリスクウェアはロシアでブロックされている Telegram へのアクセスを提供するものですが、求められる機密データの保護に対応していませんでした。また、4月には、 Android.Hidden.5078、 Android.Spy.443.origin、 Android.Spy.444.originなどのスパイウェアも発見されています。

4月の主な傾向

- ロシアのAndroidモバイルデバイスユーザーの間でバンキング型トロイの木馬の大拡散が発生

- Google Play上で悪意のあるプログラムやリスクウェアを発見

- Android向けの新たなスパイウェア型トロイの木馬を発見

4月のモバイル脅威

4月、Doctor Webは6万台を超えるAndroidスマートフォンやタブレットを感染させたバンキング型トロイの木馬 Android.BankBot.358.origin の拡散について報告しました。デバイスのほとんどはロシアのユーザーのもので、 Android.BankBot.358.origin の主な標的は大手銀行の顧客でした。

このトロイの木馬は、広告やローン、送金に関する情報を読むためにリンクを辿るようユーザーを誘導する様々な偽のSMSメッセージによって拡散されていました。リンクをタップしてしまったユーザーはサイバー犯罪者のWebサイトに飛ばされ、そこからモバイルデバイス上にバンキング型トロイの木馬がダウンロードされます。

口座から金銭を盗むために、このトロイの木馬はSMSコマンドを使用してモバイルバンキングを操作します。したがって、大手銀行のサービスにアクセスするための正規アプリケーションがデバイスにインストールされていない場合であっても、デバイスが感染すればユーザーは金銭を失ってしまう可能性があります。感染したデバイスの銀行口座から盗まれる可能性のある金銭の総額は7,800万ルーブルを超えます。この脅威に関する詳細については、こちらの記事をご覧ください。

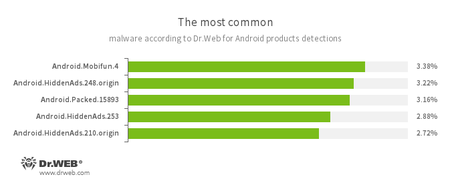

Dr.Web for Androidによる統計

- Android.Mobifun.4

- 別のAndroidアプリケーションをダウンロードするよう設計されたトロイの木馬です。

- Android.HiddenAds.248.origin

- Android.HiddenAds.253

- Android.HiddenAds.210.origin

- モバイルデバイス上に迷惑な広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.Packed.15893

- プログラムパッカーで保護されたAndroidトロイの木馬です。

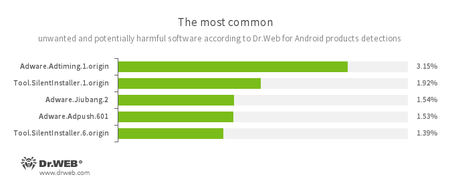

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.Jiubang.2

- Androidアプリケーション内に組み込まれた不要なプログラムモジュールで、モバイルデバイス上に迷惑な広告を表示させるよう設計されています。

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

- ユーザーの介入なしに密かにアプリケーションを起動するよう設計されたリスクウェアです。

GOOGLE PLAY上の脅威

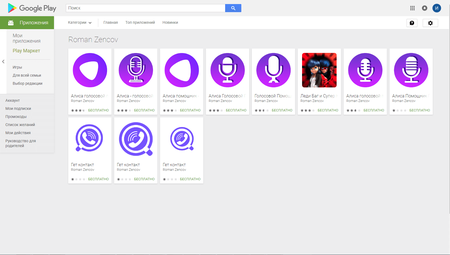

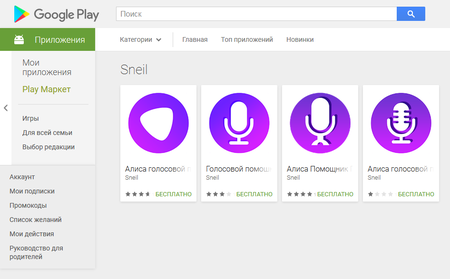

4月、Doctor WebのスペシャリストはGoogle Play上で新たな悪意のあるプログラムを多数発見しました。それらの中には、 Android.Click ファミリーに属する様々なトロイの木馬が含まれていました。例として、4月の中旬には Android.Click.245.origin のシグネチャがDr.Webウイルスデータベースに追加されています。サイバー犯罪者は開発者 Roman Zencovおよび Sneilを名乗り、人気のアプリケーションを装って Android.Click.245.origin を拡散させていました。

起動されると、このトロイの木馬はサイバー犯罪者によって指定されたWebサイトをダウンロードしますが、それらのサイトはユーザーを騙して高額なコンテンツサービスに登録させるためのものです。感染させたデバイスがモバイル通信経由でインターネットに接続している場合、それらWebサイト上のボタンをいくつかタップすることで自動的に登録が行われます。この脅威に関する詳細については、こちらの記事をご覧ください。

その後、同様の悪意のあるプログラムがGoogle Play上で発見され、 Android.Click.246.origin および Android.Click.458 としてDr.Webのウイルスデータベースに追加されました。開発者 mendozapps を装って悪意のある約40のアプリケーションをGoogle Playから配信するなど、サイバー犯罪者はこれらのプログラムも Android.Click.245.origin と同じく無害なプログラムとして拡散していました。

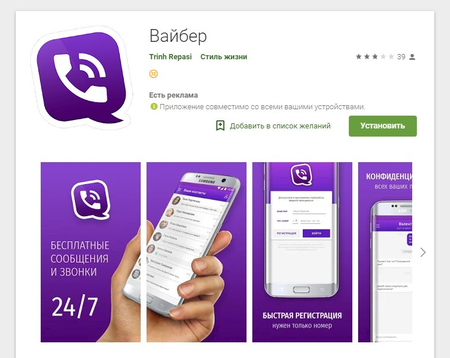

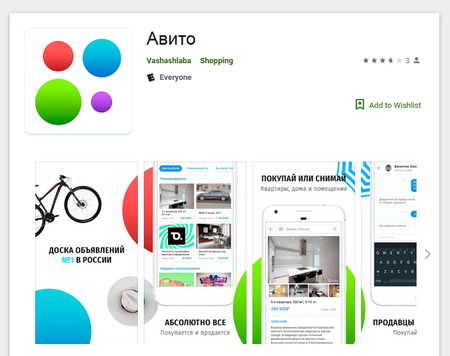

開発者 Trinh Repasi および Vashashlaba は、同様のトロイの木馬 Android.Click.248.origin をアプリケーションViberやAvitoとして拡散させていました。この悪意のあるプログラムは Kotlin で書かれており、感染させたデバイスのIPアドレスをチェックし、ユーザーの所在地に応じて特定のWebを読み込むよう指示を受け取ります。サイバー犯罪者は Firebase クラウドサービスを介して Android.Click.248.origin を管理しています。

4月の下旬、Doctor WebのウイルスアナリストはGoogle Play上で Android.RemoteCode.152.origin を発見しました。このトロイの木馬は無害なプログラム内に隠されていました。この悪意のあるプログラムは見えない広告バナーを作成するための追加のモジュールを密かにダウンロードし、起動させます。 Android.RemoteCode.152.origin は、それらのバナーを自動的にタップすることで、ウイルス作成者に収益をもたらします。この脅威に関する詳細については、こちらの記事をご覧ください。

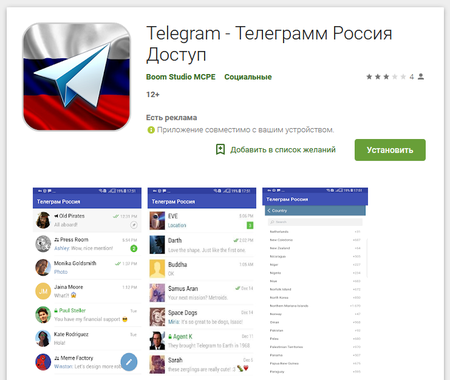

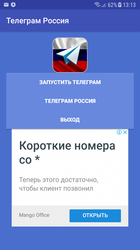

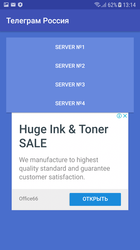

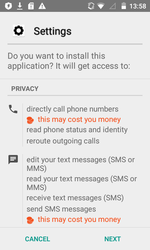

4月には、リスクウェア Program.PWS.2 もGoogle Play上で検出されています。このアプリケーションはロシアでブロックされているTelegramへのアクセスを可能にするものです。

このアプリケーションはアノニマイザー経由で動作しますが、ログイン認証情報やその他の機密情報を暗号化せずに送信します。そのため、ユーザーのあらゆる個人情報が危険にさらされます。Doctor Webでは、同様の危険なプログラムについて2017年6月に記事を発表しています。

以下の画像は Program.PWS.2 のアイコンと、動作中のインターフェースです。

スパイウェア

4月には、新たなスパイウェアが検出されました。スパイ行為を行うこれらのトロイの木馬はAndroidスマートフォンやタブレットのユーザーの個人情報を盗んでいました。 Android.Hidden.5078 としてDr.Webのウイルスデータベースに追加された、それらプログラムの1つは、 Viber、 Facebook Messenger、 WhatsApp、 WeChat、 Telegram、 Skype、 Weibo、 Twitter、 Lineなどの人気のあるメッセンジャーから、やり取りを盗みます。アンチウイルスによる検出を回避し、解析を困難にするため、このトロイの木馬はコード難読化とアンチデバッグを使用して作成されています。

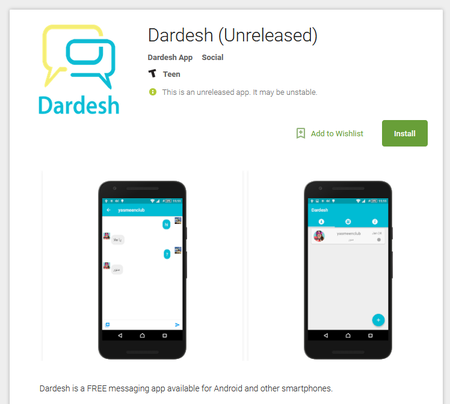

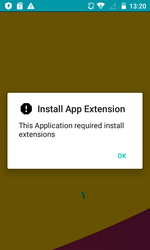

4月に検出された、その他のAndroidスパイウェアに Android.Spy.443.origin と Android.Spy.444.origin があります。 Android.DownLoader.3557 としてDr.Webのウイルスデータベースに追加されたトロイの木馬が、それらをモバイルデバイス上にダウンロード・インストールします。このダウンローダは Dardesh と呼ばれるオンラインメッセンジャーとしてGoogle Playから拡散されていました。

起動されると、 Android.DownLoader.3557 はプログラムの動作に必要とされるコンポーネントをインストールするようユーザーに促しますが、実際はそのコンポーネントがスパイ行為を行うトロイの木馬の1つです。

インストールされて起動されると、 Android.Spy.443.origin と Android.Spy.444.origin はモバイルデバイスユーザーの操作をトラッキングし始めます。感染したスマートフォンやタブレットの所在地を追跡し、利用可能なすべてのファイルに関する情報を取得し、サイバー犯罪者にユーザーのドキュメントを送信し、SMSメッセージを送信または盗み、デバイスのマイクを使用して周囲の音を録音し、動画を撮り、通話を傍受し、連絡先リストからデータを盗み、さらにその他の動作も実行します。

サイバー犯罪者は、不正なサイトのみでなくGoogle Playからも引き続き積極的にAndroid向けトロイの木馬を拡散し続けています。悪意のあるアプリケーションや不要なアプリケーションからモバイルデバイスを保護するため、Android向けのDr.Webアンチウイルス製品をインストールすることをお勧めします。

Dr.Webを使用して

Androidデバイスを保護しましょう!

- ロシアで最初に開発されたAndroid用アンチウィルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料です