2017年3月のウイルスレビュー

2017年4月6日

株式会社Doctor Web Pacific

2017年の春は活発化するインターネット詐欺や悪意のあるソフトウェアの拡散で幕を開けました。また、DDoS攻撃を実行するよう設計されたLinux向けトロイの木馬が発見され、Androidデバイスの画面上に迷惑な広告を表示させるモジュールの組み込まれたプログラムがGoogle Play上に登場しました。既に5000万人以上のユーザーがこのアプリケーションをインストールしています。そのほか、潜在的に危険なインターネットリソースが多数Dr.Webの非推奨サイトデータベースに追加されています。

3月の主な傾向

- 新たなLinux向けトロイの木馬の登場

- 多数の詐欺サイトを発見

- 迷惑な広告を表示させるモジュールおよびAndroid OSを標的とするトロイの木馬の拡散

3月の脅威

Linuxを標的とするマルウェアの多くは、感染させたデバイス上に他のトロイの木馬をダウンロード、プロキシサーバーを設置、またはDDoS攻撃を実行するよう設計されています。3月にDoctor Webのセキュリティリサーチャーによって発見され Linux.DDoS.117 と名付けられたトロイの木馬は、これらのうち最後の機能を実行するものでした。

この悪意のあるプログラムには、Intel x86、 M68K、 MIPS、 MIPSEL、 SPARC、 SH4、 Power PC、 ARMアーキテクチャ向けのバージョンがあります。起動された Linux.DDoS.117 はインターネット接続を待ち、接続が確立されると、感染したデバイスに関する情報を犯罪者に送信します。このトロイの木馬はコマンドインタープリタSHを使用して、受け取ったコマンドを実行します。サイバー犯罪者は特殊なコマンドを使用して攻撃対象ホストの名前とDDoS攻撃の時間に関するデータをトロイの木馬に送信します。 Linux.DDoS.117 に関する詳細については、こちらのテクニカル情報(英語)をご確認ください。

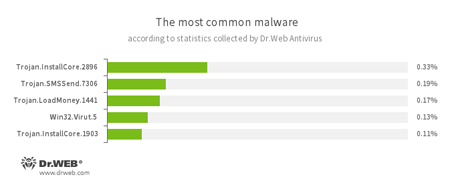

Dr.Web Anti-virusによる統計

- Trojan.InstallCore

望まない悪意のあるアプリケーションをインストールするインストーラのファミリーです。 - Trojan.SMSSend.7306

インストーラの組み込まれたアーカイブとして拡散される悪意のあるプログラムのファミリーに属します。高額なサービス番号にSMSを送信してインストールを継続するようユーザーを誘導することでアーカイブのコンテンツへのアクセスを獲得するか、または電話番号を指定して受信したメッセージに含まれるコードを入力するよう誘導することで有料サービスへの登録を確定させます。Trojan.SMSSendの主な目的は身代金を得ることです。 - Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 - Win32.Virut.5

実行ファイルを感染させ、感染させたコンピューターをリモートで操る機能を備えた複雑なポリモーフィック型ウイルスです。

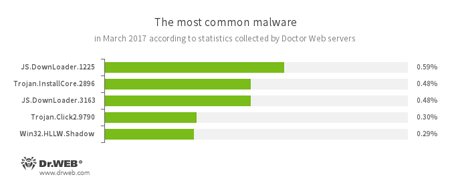

Doctor Web統計サーバーによる統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

望まない悪意のあるアプリケーションをインストールするインストーラのファミリーです。 - Trojan.Click2.9790

様々なウェブサイトのトラフィックを増やすよう設計されたトロイの木馬ファミリーです。このようなトロイの木馬はブラウザをコントロールすることで、ユーザーのリクエストを該当するウェブページへリダイレクトさせます。 - Win32.HLLW.Shadow

リムーバブルメディアやネットワークドライブ経由で自信を複製するワームです。また、標準的なSMBプロトコルを使用してネットワーク経由で拡散されます。C&Cサーバーから実行ファイルをダウンロードし、実行するよう設計されています。

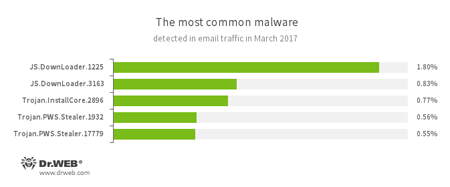

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

望まない悪意のあるアプリケーションをインストールするインストーラのファミリーです。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

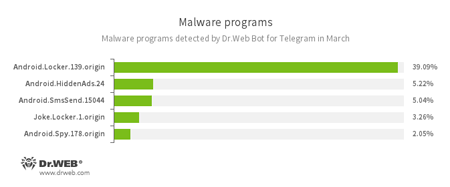

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Android.HiddenAds.24

モバイルデバイス上に迷惑な広告を表示させるトロイの木馬です。 - Android.SmsSend.15044

有料番号に対してSMSメッセージを送信し、ユーザーを有料サービスや有料コンテンツを配信するサービスに登録するするよう設計された悪意のあるプログラムのファミリーに属するトロイの木馬です。 - Joke.Locker.1.origin

Androidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。 - Android.Spy.178.origin

ユーザーのパスワードなど個人情報を盗むWindows向けトロイの木馬です。

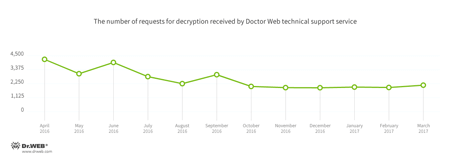

暗号化ランサムウェア

2017年3月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの26.71%

- Trojan.Encoder.3953 — リクエストの5.89%

- Trojan.Encoder.10144 — リクエストの2.83%

- Trojan.Encoder.761 — リクエストの2.60%

- Trojan.Encoder.567 — リクエストの2.09%

3月の初め、ランサムウェア型トロイの木馬Dharmaによって使用されているプライベートキーのリストへのリンクがbleepingcomputer.comフォーラムのユーザーによって公表されました。Doctor Webの分類に従って Trojan.Encoder.3953と名付けられたこのエンコーダーのプライベートキーがリークされたのはこれで2度目になります。このトロイの木馬によって暗号化されたファイルには、サイバー犯罪者のメールアドレスを含んだサフィックスと、 .xtbl、 .CrySiS、 .crypted、 .crypt、または.lockの拡張子が付けられます。キーがリークされたおかげで、Doctor Webでは早くも3月2日に、 Trojan.Encoder.3953によって暗号化されたファイルを復号化する方法を開発することに成功しています

また、3月には Trojan.Encoder.10465 によって暗号化されたファイルを復号化するアルゴリズムがDoctor Webのスペシャリストによって開発されました。このトロイの木馬はDelphiで書かれており、感染したファイルには「.crptxxx」という拡張子が付けられます。このエンコーダーに関する詳細と、感染してしまった場合の推奨される対処方法についてはこちらの記事をご覧ください。

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

危険なウェブサイト

2017年3月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は223,173件となっています。

| 2017年2月 | 2017年3月 | 推移 |

|---|---|---|

| + 134,063 | + 223,173 | + 66.46% |

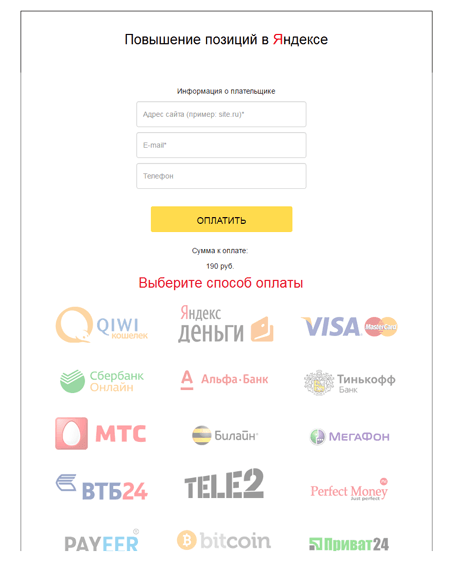

3月、インターネットサイトのオーナーや管理者を標的とした500を超える詐欺サイトがDoctor Webのセキュリティリサーチャーによって発見されました。それらの多くは、インターネット検索結果でのサイトの表示順位の向上を提案する内容のメールをYandexからのものを装って送信していました。メールには、サービスに対する支払いのためのフォームが表示されるページへのリンクが含まれています。

これは、支払いを済ませた被害者にサービスが提供されることはないという、一般的なよくある詐欺です。サイバー犯罪者はこのようなページを500以上も作成し、それらを複数のリース契約オンラインサイト上に置いています。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

3月、Doctor Webのスペシャリストは新たな広告モジュールをGoogle Play上で発見し、 Adware.Cootek.1.origin と名付けました。このモジュールはTouchPalと呼ばれるスクリーンキーボードアプリに組み込まれていました。TouchPalがインストールされると、 Adware.Cootek.1.origin は削除することのできないウィジェットを作成し、ロック画面上にバナーを組み込むなど、様々な種類の迷惑な広告を表示させます。また、モバイルデバイスのロックが解除されると直ちにバナーを表示させる機能も備えています。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- Google Play上で、組み込まれた攻撃的な広告モジュールを発見

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。