2017年1月のウイルスレビュー

2017年2月8日

株式会社Doctor Web Pacific

2017年最初の月、Doctor Webのセキュリティリサーチャーはアーカイブを感染させ他の悪意のあるアプリケーションを削除する機能を備えたワームを発見しました。また、数千台のLinuxデバイスが新たなトロイの木馬に感染しています。そのほか、Android向けの新たな悪意のあるプログラムが多数、Dr.Webウイルスデータベースに追加されています。そのうちの1つは、様々なアプリケーションをGoogle Playからダウンロードする機能を備えたモジュールをPlay Store上に侵入させるトロイの木馬でした。また別の1つは、バンキング型トロイの木馬ファミリーに属するもので、そのソースコードがサイバー犯罪者によって一般に公開されていました。Doctor Webのセキュリティリサーチャーは、それらの情報を使用して作成されたバンキング型トロイの木馬の大規模な拡散が起こることを懸念しています。

1月の主な傾向

- アーカイブを感染させ他の悪意のあるアプリケーションを削除する機能を備えたワームの拡散

- 感染した数千台のLinuxデバイスを発見

- Play Store内にモジュールを埋め込むAndroid向けトロイの木馬の出現

- 一般に公開された、新しい危険なAndroid向けバンキング型トロイの木馬の拡散

1月の脅威

ユーザーの介入なしに自身を拡散する機能を持ち、実行ファイルを感染させることのできないトロイの木馬を通常ワームと呼びます。1月には、新たなワームである BackDoor.Ragebot.45 がDoctor Webのセキュリティリサーチャーによって発見されました。このワームはIRC(インターネット・リレー・チャット)プロトコル経由でコマンドを受け取り、コンピューターを感染させるとFTPサーバーを起動させます。次に、そのサーバーを使用して自身のコピーをコンピューター上にダウンロードします。

BackDoor.Ragebot.45 は辞書内でパスワードを検索し、仮想ネットワークコンピューティング(VNC)へのリモートアクセスシステムを使用して他のネットワークコンピューターへのアクセスを試みます。ハッキングに成功すると、ワームはリモートコンピューターとのVNC接続を確立してキーストロークのシグナルを送信します。それらを使用してCMDコマンドインタプリタを起動させ、FTPプロトコル経由で自身のコピーを起動させるためのコードを実行します。こうしてワームは自身を複製します。

BackDoor.Ragebot.45 の持つもう1つの機能に、リムーバブルメディア上のRARアーカイブを検索して感染させるというものがあります。アーカイブを検出すると、 BackDoor.Ragebot.45 はそこに自身のコピーを保存します。しかしながら、このワームの主な機能は、サイバー犯罪者から受け取ったコマンドに応じて、システム内で別のトロイの木馬の存在を確認し、見つかった場合はそのプロセスを停止して実行ファイルを削除するというものです。この脅威に関する詳細についてはこちらの記事をご覧ください。

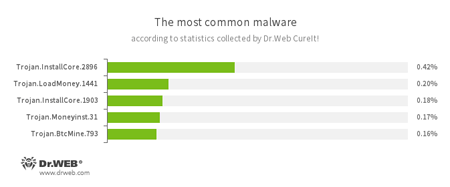

Dr.Web CureIt!による統計

- Trojan.InstallCore

望まないアプリケーションや悪意のあるアプリケーションのインストーラです。 - Trojan.LoadMoney

アフィリエイトプログラムLoadMoney のサーバー上で作成されるダウンロードプログラムです。感染させたシステム上に望まないソフトウェアをダウンロード・インストールします。 - Trojan.Moneyinst.31

他のトロイの木馬を含む様々なソフトウェアを被害者のコンピューター上にインストールする悪意のあるプログラムです。 - Trojan.BtcMine.793

感染させたコンピューターのリソースを密かに使用し、Bitcoinなどの暗号通貨を生成するよう設計されたトロイの木馬です。

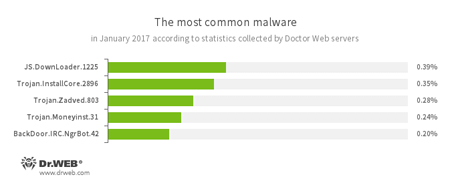

Dr.Webの統計サーバーによる統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - Trojan.Moneyinst.31

他のトロイの木馬を含む様々なソフトウェアを被害者のコンピューター上にインストールする悪意のあるプログラムです。 - BackDoor.IRC.NgrBot.42

2011年から情報セキュリティリサーチャーに知られている、一般的なトロイの木馬です。このファミリーに属する悪意のあるプログラムは、IRC(Internet Relay Chat)テキストメッセージプロトコル経由でサイバー犯罪者によってコントロールされる感染したシステム上で、犯罪者から受け取ったコマンドを実行することができます。

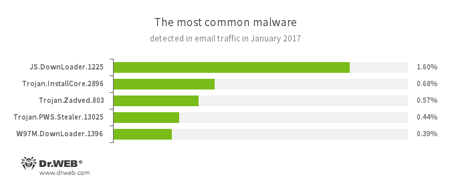

メールトラフィック内で検出された脅威の統計

- JS.DownLoader

JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。 - Trojan.InstallCore

悪意のある望まないアプリケーションをインストールするトロイの木馬ファミリーです。 - Trojan.Zadved

ブラウザウィンドウ内に偽の検索結果を表示させ、ソーシャルネットワーキングサイトのものを模倣したポップアップメッセージを表示させるトロイの木馬です。また、様々なインターネットリソース上に表示される広告を置き換えることができます。 - Trojan.PWS.Stealer

感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。 - W97M.DownLoader

オフィスアプリケーションの脆弱性を悪用するダウンローダ型トロイの木馬です。感染させたコンピューター上に別の悪意のあるプログラムをダウンロードします。

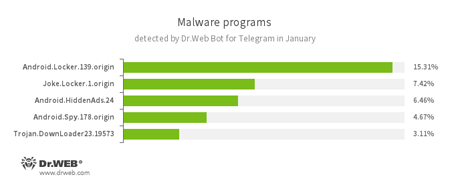

Dr.Web Bot for Telegramによって収集された統計

- Android.Locker.139.origin

Android向けのランサムウェア型トロイの木馬です。このトロイの木馬のまた別の亜種はデバイスをロックし、法律違反に関する警告を表示させます。ロックを解除するために、ユーザーは身代金の支払いを要求されます。 - Joke.Locker.1.origin

ndroidデバイスのホーム画面をロックし、Microsoft WindowsのBSOD(Blue Screen of Death:ブルースクリーン)エラーを表示させるジョークプログラムです。 - Android.HiddenAds.24

モバイルデバイス上に迷惑な広告を表示させるトロイの木馬です。 - Android.Spy.178.origin

ユーザーのパスワードなど個人情報を盗むWindows向けトロイの木馬です。 - Trojan.DownLoader

感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

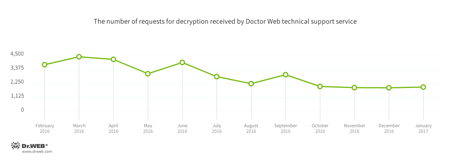

暗号化ランサムウェア

2017年1月には、以下のランサムウェアによる被害を受けたユーザーからDoctor Webテクニカルサポートサービスに対するリクエストがありました:

- Trojan.Encoder.858 — リクエストの36.71%

- Trojan.Encoder.3953 — リクエストの5.00%

- Trojan.Encoder.567 — リクエストの3.97%

- Trojan.Encoder.761 — リクエストの3.33%

- Trojan.Encoder.3976 — リクエストの2.88%

Dr.Web Security Space 11.0 for Windows

は暗号化ランサムウェアからの保護を提供します。

この機能はDr.Web Anti-virus for Windowsには含まれていません。

| データ損失防止 | |

|---|---|

|  |

2017年1月に非推奨サイトとしてDr.Webデータベースに追加されたアドレスの数は223,127件となっています。

| 2016年12月 | 2017年1月 | 推移 |

|---|---|---|

| + 226,744 | + 223,127 | -1.59% |

Linuxを標的としたマルウェア

2017年1月には、滅多に起こることのないLinux向けマルウェアの大規模な拡散がDoctor Webのセキュリティリサーチャーによって確認されました。拡散されていたのは、感染したデバイス上でSOCKS5プロキシサーバーを動作させるよう設計されたトロイの木馬 Linux.Proxy.10 です。サイバー犯罪者はオンライン上での匿名性を確保するためにこのトロイの木馬を用いています。Doctor Webでは Linux.Proxy.10 に感染したデバイスの数を割り出すことに成功し、2017年1月24日の時点で、その数は数千台となっています。

Linux.Proxy.10 は、予め設定されたログインとパスワードの組み合わせを持った脆弱なデバイス上にログインすることで拡散され、多くの場合、これらのデータは別のLinux向けトロイの木馬によって作成されているか、またはデフォルトでデバイス上にインストールされています。つまり、 Linux.Proxy.10 は主に、既に別のLinux向けマルウェアに感染しているコンピューターやデバイス上に侵入します。この脅威に関する詳細についてはこちらの記事をご覧ください。

そのほか、 Linux.Lady の新たな亜種 Linux.Lady.4 が発見されています。この新たなバージョンでは、仮想通貨をマイニングするアプリケーションをダウンロード・実行する機能が取り除かれ、Redisネットワークストレージを攻撃する機能が追加されていました。また、RPC(Remote Procedure Call:リモートプロシージャコール)を使用してリモートサーバーに接続し、感染させたシステムに関するデータを送信、シェルコマンドを実行する機能を備えたモジュールが追加されています。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

2017年最初の月には、Play Storeの動作中のプロセス内に侵入し、Google Playアプリケーションを密かにダウンロードすることで、そのインストール数を密かに増やす機能を備えたトロイの木馬 Android.Skyfin.1.origin がDoctor Webのセキュリティリサーチャーによって発見されました。続けて、Android向けバンキング型トロイの木馬 Android.BankBot.149.origin のソースコードがオンライン上で一般に公開されていることが明らかになりました。1月にはまた別のAndroid向けバンキング型トロイの木馬 Android.BankBot.140.origin も発見されています。このトロイの木馬は、現時点で未だAndroid版の発売されていないゲーム『Super Mario Run(スーパーマリオラン)』として拡散されています。また、Google Play上で新たなランサムウェア型トロイの木馬が発見され、 Android.Locker.387.origin と名付けられました。このトロイの木馬はAndroidスマートフォンやタブレットをロックします。

中でも特に注目に値するモバイルマルウェアに関するイベントは以下のとおりです:

- Play Storeの動作中のプロセス内に侵入し、Google Playアプリケーションを密かにダウンロードするAndroid向けトロイの木馬の発見

- バンキング型トロイの木馬の拡散

- Google Play上に新たなランサムウェア型トロイの木馬が出現

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。

[% END %]