2017年1月のモバイルマルウェア

2017年2月6日

株式会社Doctor Web Pacific

2017年最初の月には、Play Storeの動作中のプロセス内に侵入し、Google Playアプリケーションを密かにダウンロードするAndroid向けトロイの木馬がDoctor Webのセキュリティリサーチャーによって発見されました。続けて、Android向けバンキング型トロイの木馬のソースコードがオンライン上で一般に公開されていることが明らかになり、また別のAndroid向けバンキング型トロイの木馬も発見されています。このトロイの木馬は、現時点で未だAndroid版の発売されていないゲーム『Super Mario Run(スーパーマリオラン)』として拡散されています。そのほか、Androidスマートフォンやタブレットをロックする新たなランサムウェア型トロイの木馬がGoogle Play上で発見されました。

1月の主な傾向

- Play Storeの動作中のプロセス内に侵入し、Google Playアプリケーションを密かにダウンロードするAndroid向けトロイの木馬の発見

- バンキング型トロイの木馬の拡散

- Google Play上に新たなランサムウェア型トロイの木馬が出現

1月のモバイル脅威

1月の初め、Play Storeの動作中のプロセス内に侵入し、Google Playアプリケーションを密かにダウンロードすることで、そのインストール数を密かに増やす機能を備えたトロイの木馬 Android.Skyfin.1.origin がDoctor Webのセキュリティリサーチャーによって発見されました。このトロイの木馬は次のような特徴を備えています:

- ルートアクセスの取得を試み、トロイの木馬をシステムディレクトリ内に密かにインストールする機能を持った他の悪意のあるプログラムによって拡散されている

- Play Storeの動作を模倣することで、その認証情報や機密データを盗み、ユーザーの許可なしにGoogle Playからアプリケーションをダウンロードする

- アプリケーションがダウンロードされた後、それらをインストールせずにSDカード上に保存することでユーザーに疑いを抱かせないようにする

- サイバー犯罪者によって指定されたアプリケーションについての偽のレビューをGoogle Play上に残す

この脅威に関する詳細についてはこちらの記事をご覧ください。

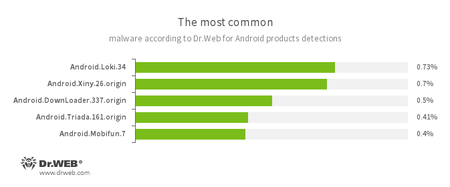

Dr.Web for Androidによる統計

- Android.Loki.34

別のトロイの木馬をダウンロードするよう設計された悪意のあるプログラムです。 - Android.Xiny.26.origin

様々なアプリケーションをダウンロード・インストールし、迷惑な広告を表示させるトロイの木馬です。 - Android.DownLoader.337.origin

モバイルデバイス上に別の悪意のあるプログラムをダウンロードするトロイの木馬です。 - Android.Triada.161.origin

様々な悪意のある機能を実行するマルチコンポーネントトロイの木馬です。 - Android.Mobifun.7

別のAndroidアプリケーションをダウンロードするよう設計されたトロイの木馬です。

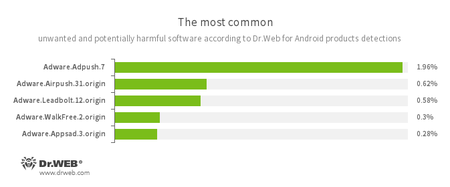

- Adware.Adpush.7

- Adware.Airpush.31.origin

- Adware.Leadbolt.12.origin

- Adware.WalkFree.2.origin

- Adware.Appsad.3.origin

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させる望まないプログラムモジュールです。

Android向けバンキング型トロイの木馬

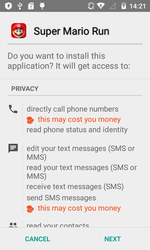

1月には、バンキング型トロイの木馬 Android.BankBot.140.origin が発見されました。このトロイの木馬は『Super Mario Run(スーパーマリオラン)』として拡散されています。このゲームは現在のところiOSデバイス版しか発売されていません。そこに目を付けたサイバー犯罪者は、この手法を用いることで『Super Mario Run(スーパーマリオラン)』に興味のあるAndroidユーザーがマルウェアをインストールするよう仕向けています。

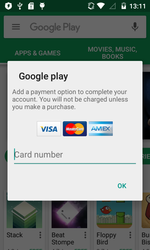

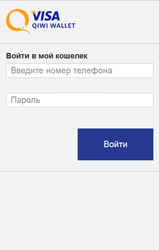

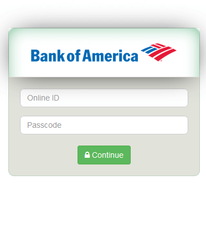

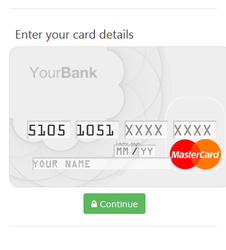

Android.BankBot.140.origin はバンキングアプリケーションの起動を検知し、ユーザーのアカウントにアクセスするためのログインとパスワードを入力させる偽の入力フォームをその前面に表示させます。それだけでなく、Play Storeが起動された場合には、Google Playの決済サービスを模倣した偽のダイアログを表示させることでクレジットカード情報を盗もうと試みます。

1月中旬には、そのソースコードがサイバー犯罪者によって一般に公開されていたバンキング型トロイの木馬 Android.BankBot.149.origin がDoctor Webのセキュリティリサーチャーによって発見されました。このトロイの木馬はオンラインバンキングアプリケーションや決済システムソフトウェアの起動を検知し、偽の入力フォームをその前面に表示させることで、銀行口座にアクセスするためのログインとパスワードをユーザーに入力させます。また、Play Storeの前面に偽のダイアログを表示させ、クレジットカードの情報を盗もうと試みます。

このトロイの木馬は受信するSMSを横取りし、それらを隠そうと試みます。そのほか、感染したデバイスのGPS位置情報を取得し、連絡先リストの情報を盗み、そのリスト上にある全ての番号に対してメッセージを送信することができます。この脅威に関する詳細についてはこちらの記事をご覧ください。

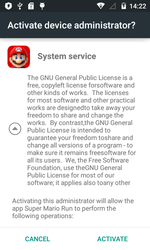

Google Play上のトロイの木馬

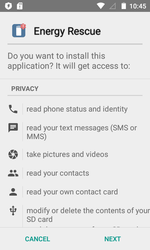

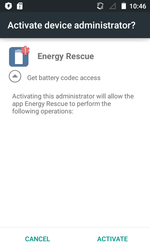

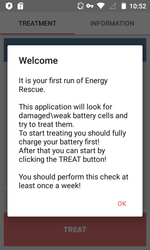

1月、ランサムウェア型トロイの木馬 Android.Locker.387.origin がGoogle Play上で発見されました。このトロイの木馬には、検出をより困難なものにするための特殊なパッカーが使用されています。Dr.Web for Androidはそのパッカーを Android.Packed.15893 として検出することに成功しています。 Android.Locker.387.origin はバッテリーのパフォーマンスを最適化するプログラムEnergy Rescueとして拡散されていました。起動されると、このトロイの木馬はモバイルデバイスの管理者権限を要求し、感染させたスマートフォンやタブレットをロックして解除するための身代金を請求します。ただし、ロシア、ウクライナ、ベラルーシのユーザーは、このランサムウェアによる攻撃を受けていません。

Androidデバイスをロックするほか、 Android.Locker.387.origin は連絡先リストの情報と全てのSMSメッセージを盗みます。

サイバー犯罪者のAndroidデバイスに対する関心は依然として高いものとなっており、悪意のあるプログラムが多数作成されています。お使いのスマートフォンやタブレットを保護するため、Android向けトロイの木馬やその他のマルウェアを確実に検出することのできるDr.Web for Androidを使用することをお薦めします。

[% END %]