2021年のウイルスレビュー

2022年2月7日

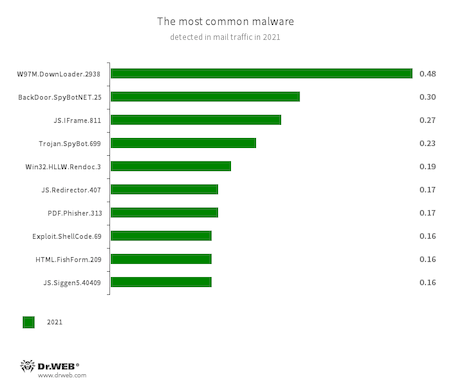

株式会社Doctor Web Pacific

メールトラフィック内では、スティーラーやVB.NET言語で記述されたバックドアのさまざまな亜種が最も多く検出されています。また、悪意のあるPDFやダウンローダ型トロイの木馬、良く知られたサイトの認証ページを模倣した情報入力フォームを表示させるWebページも多く検出されています。Microsoft Officeドキュメントの脆弱性を悪用するマルウェアもEメールを通じて拡散されました。

2021年には、Doctor Webのウイルスラボによる調査報告がいくつか公表されました。そのうちの一つが、標的型攻撃に用いられるSpyderモジュラーバックドアに関する調査です。調査の結果、このバックドアはハッカーグループWinntiによって、中央アジアの企業に対する攻撃に使用されていたものであるということが明らかになりました。

また、2021年にはロシアの研究機関への標的型攻撃に関する調査も行われ、3年近くにわたって気づかれずに活動を続けていたAPTグループの存在が、Doctor Webのアナリストによって明るみにされました。

サイバー犯罪者による攻撃の対象はWindowsプラットフォームだけにとどまりません。Androidユーザーもまた、常に危険にさらされています。Google Playからは多数のトロイの木馬が拡散され、AppGalleryでも初のトロイの木馬が発見されました。モバイルデバイスを標的とする脅威のうち最も多く検出されたのは、スパイウェアやバンキング型トロイの木馬、マルウェアダウンローダ、任意のコードを実行するトロイの木馬となっています。

2021年の主な傾向

- Androidデバイスを標的とするマルウェアの積極的な拡散(Google Playからも拡散される)

- 暗号化ランサムウェアのインシデント数が増加

- 詐欺サイトの増加

- ネットワーク詐欺の拡大

2021年の最も注目すべきイベント

2021年3月、Doctor Webは標的型攻撃に用いられるモジュラーバックドアに関する大規模な調査を行い、結果を公表しました。中央アジアに拠点を置く通信会社から連絡を受けたDoctor Webのウイルスラボが調査を行ったところ、ハッカーグループWinntiによってネットワークが侵害されていることが明らかになりました。調査の対象となったバックドアBackDoor.Spyder.1は、そのコードが直接悪意のある機能を実行することはないという点で極めて特徴的なものでした。その主なタスクは感染させたシステム内で密かに動作し、C&Cサーバーとの接続を確立してコマンドを待つというものです。

1カ月後には、さらなる調査の結果を公表しています。Doctor Webのウイルスラボはロシアの主要な研究所の一つから、ローカルネットワークのサーバーの一台にマルウェアが存在することを示唆する技術的問題が見つかったという連絡を受け、支援を依頼されました。調査の結果、Doctor Webのウイルスアナリストはこの研究所がBackDoor.SkeyeとBackDoor.DNSepを含む複数のバックドアを用いた標的型攻撃を受けていたということを突き止めました。2017年に最初のAPTグループによって研究所のローカルネットワークが侵害され、その後、複数のAPTグループによって何度も攻撃を受けていたという点は注目に値します。

2021年夏には、Windows印刷スプーラーの脆弱性CVE-2021-34527とCVE-2021-1675(別名「PrintNightmare」)について注意を喚起する記事を公開しました。これらの脆弱性は同サービスを実行しているWindowsのすべてのバージョンに影響するものです。サイバー犯罪者に悪用されると、破損したファイルを復号化するための身代金を要求するランサムウェアをダウンロードするなどといった攻撃を実行される危険性があります。これら脆弱性に対するパッチは直ちにリリースされました。

2021年秋には新型コロナウイルスのワクチン接種済みであることを証明するQRコードが導入されたことで、詐欺師の活動が活発化しました。ロシア連邦の政府サービスポータル(Gosuslugi)を模倣したサイトが多く登場しています。それらは認証情報を盗むよう設計されたフィッシングサイトで、盗まれた認証情報は被害者になりすまして不正な操作を実行するために使用されます。そのようなフィッシングサイトの数は30%近い劇的な増加を見せています。最も多い時期にはDr.Web SpIDer Gateのデータベースに数百もの偽サイトが登録されました。

新型コロナウイルスの話題に乗じた攻撃は12月にも続き、ワクチン接種証明のQRコードジェネレーターが拡散されました。このジェネレーターをダウンロードしたユーザーは一度に複数のトロイの木馬をコンピューター上に侵入させてしまいます。ダウンロードされるアーカイブには実行ファイルが含まれており、マイニング型トロイの木馬とクリッパーによってこのファイルが被害者のコンピューター上にダウンロードされます。

そのほか、2021年にはロギングライブラリ「Log4j 2」に潜む危険な脆弱性がユーザーを脅かしました。最も深刻な脆弱性であるLog4Shell (CVE-2021-44228)は、Log4j 2ログメッセージの生成機能に関連したものでした。ログメッセージが特定の形で生成された場合に攻撃者のサーバーへの接続が行われ、コードが実行されます。サイバー犯罪者はこれらの脆弱性を悪用して、仮想通貨をマイニングするためのマルウェアや、バックドア、DDoSトロイの木馬を拡散させていました。Dr.Webのアンチウイルス製品は、脆弱性Log4j 2を悪用してデバイスに侵入するマルウェアのペイロードを検出することができます。

マルウェアに関する状況

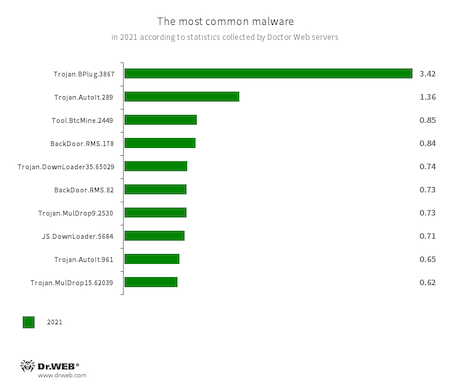

Dr.Webの統計分析によると、2021年には別の悪意のあるアプリケーションをインストールするドロッパー型トロイの木馬が最も多く検出されています。また、さまざまなバックドアや密かに仮想通貨をマイニングするトロイの木馬も2021年を通してユーザーを脅かしました。

- Trojan.BPlug.3867

- 表示されたWebページにWebインジェクションを実行し、サードパーティの広告をブロックするよう設計された悪意のあるブラウザ拡張機能です。

- Trojan.AutoIt.289

- Trojan.AutoIt.961

- AutoItスクリプト言語で記述され、マイニング型トロイの木馬やRATトロイの木馬の一部として拡散される悪意のあるユーティリティプログラムです。メインのペイロードの検出を困難にする、さまざまな悪意のある動作を実行します。

- Tool.BtcMine.2449

- 仮想通貨を密かにマイニングする悪意のあるプログラムです。

- BackDoor.RMS.178

- BackDoor.RMS.82

- コンピューターをリモート管理するためのバックドアです。

- Trojan.DownLoader35.65029

- 被害者のコンピュータ上に悪意のあるプログラムをダウンロードするトロイの木馬です。

- Trojan.MulDrop9.2530

- Trojan.MulDrop15.62039

- マルウェアを拡散しインストールするドロッパー型トロイの木馬です。

- JS.DownLoader.5684

- コンピューター上に別のマルウェアをダウンロードしてインストールするよう設計された、JavaScriptで書かれた悪意のあるスクリプトです。

メールトラフィックでは、バンキング型トロイの木馬やバックドア、Microsoft Officeドキュメントの脆弱性を悪用するマルウェアが最も多く検出されています。そのほか、偽の入力フォームや悪意のあるPDFファイルがフィッシングメールに含まれて送信されていました。

- W97M.DownLoader.2938

- Microsoft Officeドキュメントの脆弱性を悪用するダウンローダ型トロイの木馬のファミリーです。感染させたコンピューターに別の悪意のあるプログラムをダウンロードすることができます。

- BackDoor.SpyBotNET.25

- .NET言語で記述されたバックドアで、ファイルシステムを操作し(ディレクトリをコピー、作成、削除するなど)、プロセスを終了させ、スクリーンショットを撮るよう設計されています。

- JS.IFrame.811

- HTMLページに埋め込まれたスクリプトです。ページを開いたユーザーは、スクリプトによって悪意のあるサイトや望んでいないサイトへとリダイレクトされます。

- Trojan.SpyBot.699

- マルチモジュールのバンキング型トロイの木馬です。サイバー犯罪者が感染したデバイス上でさまざまなアプリケーションをダウンロード・起動させ、任意のコードを実行することを可能にします。

- Win32.HLLW.Rendoc.3

- 他の拡散経路に加えてリムーバブルメディア経由でも拡散されるネットワークワームです。

- JS.Redirector.407

- Webページのコードに埋め込まれた悪意のあるJavaScriptスクリプトです。ユーザーをフィッシングサイトや広告サイトにリダイレクトするよう設計されています。

- PDF.Phisher.313

- フィッシングニュースレターで使用されるPDFファイルです。

- Exploit.ShellCode.69

- 脆弱性CVE-2017-11882を悪用する、悪意のあるMicrosoft Office Wordドキュメントです。

- HTML.FishForm.209

- フィッシングメールを介して拡散される、有名なサイトを模倣した偽の認証ページです。ユーザーが入力した認証情報は攻撃者に送信されます。

- JS.Siggen5.40409

- JavaScriptで記述された悪意のあるスクリプトです。

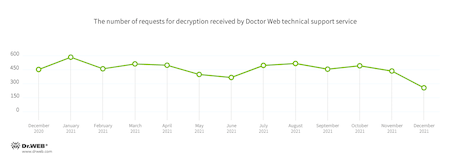

暗号化ランサムウェア

2020年と比較して、2021年には暗号化ランサムウェアに感染したユーザーからDoctor Webのテクニカルサポートに寄せられるファイルの復号化リクエスト数に26.6%の減少が見られました。以下のグラフは2021年におけるリクエスト数の推移を表しています。

2021年に最も多く検出された暗号化ランサムウェア

- Trojan.Encoder.26996

- STOPランサムウェアとして知られるランサムウェア型トロイの木馬です。サーバーからプライベートキーを取得しようと試み、失敗した場合はハードコードされたプライベートキー使用します。ストリーム暗号Salsa20でユーザーのデータを暗号化する数少ないランサムウェア型トロイの木馬の1つです。

- Trojan.Encoder.567

- Delphiで記述されたランサムウェア型トロイの木馬です。異なる暗号化アルゴリズムを使用する多くのバージョンが存在します。通常、メールの添付ファイルとして拡散されます。

- Trojan.Encoder.29750

- Limbo/Lazarusファミリーに属するランサムウェア型トロイの木馬です。ハードコードされたキーを持っています。このキーは、C&Cサーバーに接続できず、生成されたキーのプライベート部分をアップロードできない場合に使用されます。

- Trojan.Encoder.30356

- Delphi.で記述された暗号化トロイの木馬です。ファイルの暗号化に対称アルゴリズムAES-256を使用し、プライベートキーの保護に非対称アルゴリズムRSA-2048を使用します。

- Trojan.Encoder.11539

- 暗号化アルゴリズムの異なる複数の亜種を持つランサムウェア型トロイの木馬です。多くの場合、メール添付ファイルとして拡散され、CBCモードでAES-256を使用してファイルを暗号化します。

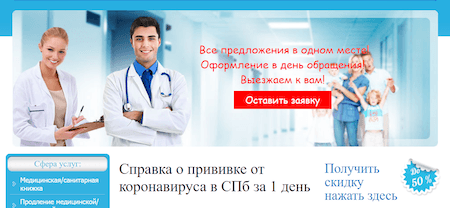

ネットワーク詐欺

2021年を通して、Doctor Webのアナリストによって多数の危険なサイトが発見されています。その多くが新型コロンウイルスのワクチン接種証明QRコードの話題に乗じたものでした。5月には、ワクチン接種証明書を含むあらゆる偽のドキュメントを購入することができると謳うサイトが発見されています。疑いを抱かれないよう、サイトには他のサイバー犯罪者を明るみに出すような警告記事までもが掲載されています。

その後も新型コロナウイルスの話題を悪用した攻撃は続き、QRコードを購入したり生成したりできると謳うサイトやリソースが毎月のように登場しました。夏には、QRコードの購入を勧めるプライベートチャットがDoctor Webのスペシャリストによって発見されました。チャット内では、手順が「安全」であることを証明するために、ワクチン接種証明書を購入したとされるユーザーによる熱烈な偽のレビューも提供されています。

さらに、偽のQRコードジェネレーターも拡散されています。ロシアでは、ワクチン接種証明書はロシア連邦の政府サービスポータル(Gosuslugi)の該当するページへのリンクから、または市民の予防接種に関するロシア連邦構成主体の情報システムからのみ生成することができ、それ以外のいかなる方法でも生成することはできないという点に注意する必要があります。

モバイルデバイス

Dr.Web for Androidによって収集された統計によると、2021年にはあらゆる種類の広告を表示させる Android.HiddenAds ファミリーに属するトロイの木馬が最も多く検出され、Androidデバイス上で検出された脅威全体の83%以上を占めていました。別のプログラムをダウンロードしたり任意のコードをダウンロード・実行するトロイの木馬も多く拡散されるようになりました。バンキング型トロイの木馬の活動は2020年と比較して43%増加しています。

不要なアプリケーションの中で最も多く拡散されたのは、アンチウイルスの動作を模倣する Program.FakeAntiVirus ファミリーに属するプログラムでした。これらのプログラムは検出された感染を修復するためと称してユーザーに有料版を購入させようとします。また、Androidデバイス上でユーザーを追跡することを可能にするさまざまなソフトウェアも確認されています。

インストールせずにアプリを起動することを可能にする Tool.SilentInstaller などの潜在的に危険なツールの検出数は53%以上増加しています。これらのツールは無害なツールとして使用される場合もありますが、一方でトロイの木馬を拡散するために使用される可能性もあります。あらゆる種類のアドウェアモジュールやアドウェアプログラムも多く検出されており、それらはAndroidデバイス上で検出された脅威全体の10%以上を占めていました。

2021年を通して、Google Play上で多くの脅威が発見されました。それらの中にはさまざまな詐欺スキームに使用される Android.FakeApp ファミリーに属する偽のアプリケーションや、任意のコードをダウンロードして実行し、ユーザーを有料モバイルサービスに登録するトロイの木馬 Android.Joker が含まれていました。そのほか、アドウェア型トロイの木馬やアドウェアアプリ、バンキング型トロイの木馬も検出されています。また、Facebookアカウントをハッキングするために必要なデータを盗む Android.PWS.Facebook ファミリーに属する悪意のあるプログラムも拡散されました。

2021年には、HuaweiのAndroidデバイス向け公式アプリストアであるAppGalleryで初のトロイの木馬が発見されました。発見されたトロイの木馬は良く知られた Android.Joker ファミリーに属するトロイの木馬と、ユーザーの携帯電話番号を収集して広告を表示させる悪意のあるモジュール Android.Cynos.7.origin です。

そのほか2021年に発見された脅威の一つが、Android用サードパーティアプリストアである APKPure の公式クライアントアプリケーションに組み込まれていたトロイの木馬 Android.Triada.4912 です。このトロイの木馬はさまざまなWebサイトを開いたり、他の悪意のあるモジュールやさまざまなアプリをダウンロードして実行します。また、モジュラー構造を持つバンキング型トロイの木馬の新たなファミリー Android.BankBot.Coper も発見されました。これらトロイの木馬はSMSメッセージを傍受・送信する、USSDリクエストを送信する、デバイス画面をロックしたりロック解除したりする、プッシュ通知やフィッシングウィンドウを表示する、アプリケーションをアンインストールする、キーボードで入力された情報を傍受するなどの悪意のある動作を実行します。

2021年、Doctor Webではロシアで売られているポピュラーな子供用スマートウォッチに潜む脆弱性について分析を行いました。その結果、子供用スマートウォッチのセキュリティレベルは極めて不十分なものであるということが示されました。調査の対象となったモデルの中にはトロイの木馬がプリインストールされているものもありました。

今後の予測と傾向

2021年は、多くの人々が関心を寄せる旬の話題をサイバー犯罪者がいかに素早く次から次へと悪用していくかということが示された年となりました。今後も新型コロナウイルスやその時々の他の大きなテーマに乗じた、より巧妙な詐欺の手口が登場するものと考えられます。

アドウェア型トロイの木馬やあらゆる種類のランサムウェア、その他のマルウェアも引き続き多く拡散されるでしょう。組織や企業は情報セキュリティに、より細心の注意を払う必要があります。デジタルセキュリティのルール遵守をおろそかにすると企業ネットワークが侵害されるリスクが大幅に高くなるということが、これまでの事例で示されています。2021年はRaaS(Ransomware as a Service:サービスとしてのランサムウェア)モデルを使用して拡散されるラムサムウェア型トロイの木馬による重大なインシデントが多数発生した年として記憶に残るでしょう。この傾向は今後も勢いを増していくものと予想されます。

Androidデバイスのユーザーも警戒を怠らないようにする必要があります。公式アプリストアから拡散される脅威の数は今後も増加していくものと考えられます。