「Webインジェクション」を用いて機密情報を盗むバンキングトロイの木馬Android.ZBot

ウイルスアラート | 全てのニュース | ウイルスデータベース

2015年12月15日

株式会社Doctor Web Pacific

Android.ZBot の最初の亜種は2月に発見され、Doctor WebセキュリティリサーチャーによりAndroid.ZBot.1.originと名付けられました。それと同時に、この亜種の活動に関する監視が開始されました。

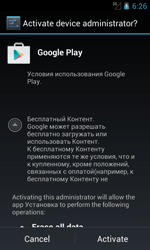

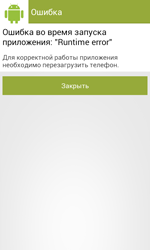

Androidを標的とするその他トロイの木馬と同様にAndroid.ZBot.1.originもまた無害なプログラムを装って拡散され(この場合はGoogle Playアプリケーション)、ユーザーが偽のサイトやハッキングされたサイトを訪問した際に、または別のマルウェアによってデバイス上にダウンロードされます。インストールされ起動されると、このバンキングトロイの木馬はユーザーに対して管理者権限を要求します。権限の取得に成功するとエラーメッセージを表示させ、システムを再起動させるようユーザーを誘導します。

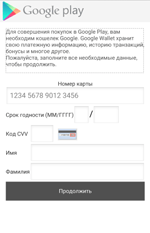

ユーザーが権限を与えることを拒否した場合、Android.ZBot.1.originはGoogle Play正規アプリケーションの入力フォームを模倣したダイアログを表示させ、直ちにバンクカード上の詳細な情報(番号、有効期限、CVV、名義人名など)を盗もうとします。管理者権限の取得に成功した場合でも同様のダイアログが表示されますが、インストールから表示までの間に一定の期間が空くという点に注意する必要があります。

続けてAndroid.ZBot.1.originは自身のアイコンをホーム画面から削除することでユーザーの目を逃れ、全てのシステムイベントをコントロールします。こうして、感染したデバイスが起動するたびにトロイの木馬も自動的に起動するようになります。コントロールを掌握したAndroid.ZBot.1.originはリモートノードに接続して感染したデバイスを登録し、サイバー犯罪者からの指示を待ちます。このトロイの木馬は受け取ったコマンドに応じて以下の動作を実行することができます。

- 指定された番号に対し、指定された内容のSMSを送信する

- 通話を発信する

- ユーザーの全ての連絡先に対してテキストメッセージを送信する

- 受信SMSメッセージを盗み取る

- 現在のGPS 位置情報を追跡する

- 特定のアプリケーションの前面に特別に生成されたダイアログを表示させる

例えば、新たに感染させたデバイスがサーバーに登録されると、トロイの木馬はユーザーのバンクアカウントを確認するよう指示するコマンドを受け取ります。アカウントに搾取可能な金銭が入っていた場合、特定の金額がサイバー犯罪者のアカウントへと自動的に送金されます。こうしてAndroid.ZBot.1.originはAndroidユーザーのバンクアカウントへアクセスし、オンラインバンキングサービスによって指定された特別なSMSコマンドを使用して密かに金銭を盗むことに成功します。銀行から送信される認証コードを含んだSMSは全てAndroid.ZBot.1.originによって盗み取られるため、ユーザーは金銭を盗まれたことに気が付きません。

Android.ZBot.1.originの悪意のある機能(テキストメッセージを送信するなど)はlibandroid-v7-support.soと名付けられた個別のLinuxライブラリとしてトロイの木馬のパッケージ内に置かれています。これによりアンチウイルスによる検出から逃れ、できる限り長くデバイス上に残ることが可能になります。

しかしながら、Android.ZBot.1.originの主な機能の1つは、サーバーからのコマンドに応じて生成された偽の入力フォームを用いて様々な機密情報を盗むというものです。これは従来のフィッシング攻撃と同じ手法ですが、実行される手順は比較的ユニークなものとなっています。まず、トロイの木馬は標的となるアプリケーションの名前を含んだコマンドを受け取り、そこに含まれるアプリケーションが起動されているかどうかを定期的に確認します。現時点で、Android.ZBot.1.originは以下のアプリケーションの起動をモニタリングすることができます。

- ru.sberbank.ivom

- ru.sberbank_sbbol

- ru.raiffeisennews

- ru.vtb24.mobilebanking.android

- PSB.Droid

- com.idamob.tinkoff.android

- ru.simpls.brs2.mobbank

- ru.kykyryza

- com.smpbank.android

- ru.ftc.faktura.sovkombank

- hu.eqlsoft.otpdirektru

- ru.ftc.faktura.sovkombank

- uk.co.danwms.fcprem

- ru.sberbankmobile

- ru.alfabank.mobile.android

- ru.alfabank.oavdo.amc

- com.openbank

- ru.ucb.android

- com.idamobile.android.hcb

- com.idamobile.android.ubrr

- com.NGSE.Ubrir

- com.citibank.mobile.ru

- com.ubrir

- ru.rshb.mbank

- com.bssys.android.SCB

- ru.bpc.mobilebank.android

- ua.privatbank.ap24.old

- ru.bspb

- com.svyaznoybank.ui

- ru.avangard

- ru.minbank.android

- ru.letobank.Prometheus

- rusfinance.mb.client.android

- com.artofweb.mkb

- com.compassplus.InternetBankingJava.wscb

- ru.stepup.MDMmobileBank

- ru.abr

- com.intervale.mobilebank.rosbank

- ru.pkb

- ru.stepup.vbank

- ru.vbrr

- com.idamobile.android.Trust

- org.bms.khmb

- ru.tcb.dbo.android

- ru.beeline.card

- ru.rocketbank.r2d2

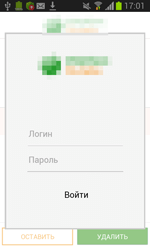

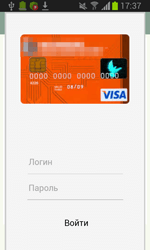

これらのアプリケーションが起動されていた場合、トロイの木馬はWebViewを使用して特別なWebフォームを作成します。その内容はリモートノードからダウンロードされます。

中でも特に、サイバー犯罪者は表示されるダイアログサイズのほか、ヘッダおよび関連するテキスト、入力フィールドの数、画像などの外観を指定することができます。表示されるフォームは標的となったアプリケーションと「連携」しています。すなわち、被害者が「Back(戻る)」をクリックしてダイアログを閉じ正規アプリケーションの画面へ戻ろうとすると、Android.ZBot.1.originによってホーム画面へとリダレクトされ、アプリケーションは閉じられます。その結果、ユーザーはダイアログが正規アプリケーションのものであると考え、情報を入力してしまうのです。ユーザーのログインおよびパスワードを搾取したトロイの木馬は、それらをリモートノードへダウンロードし、それによりサイバー犯罪者はユーザーのバンクアカウントに対する完全なコントロールを掌握します。

ウイルス開発者はこの悪意のある機能をWebインジェクションであるとしていますが、実際のところはそうではありません。Android上の制限により、トロイの木馬は攻撃対象となったアプリケーションのダイアログフォーム内に外部HTMLコードを埋め込むことはできません。

現在のところ、主にロシアのユーザーを標的としたAndroid.ZBot.1.originの複数の亜種がDoctor Webセキュリティリサーチャーによって確認されています。2月に発見された最初の亜種は現在も活動を続けており、11月にはAndroid向け Dr.Webアンチウイルスによって1,100台のデバイス上で検出されています。全ての監視期間を通して検出されたこのトロイの木馬の数は合計で25,218件となっています。

6月にはまた別の亜種であるAndroid.ZBot.2.originがDoctor Webセキュリティリサーチャーによって発見されました。このバージョンもAndroid.ZBot.1.originと同様の機能を備えていますが、そのコードは暗号化されており、検出をより困難なものにしています。11月には6,238台のデバイス上で検出され、Dr.Webウイルスデータベースに追加された時点から現在までの感染件数は27,033件となっています。

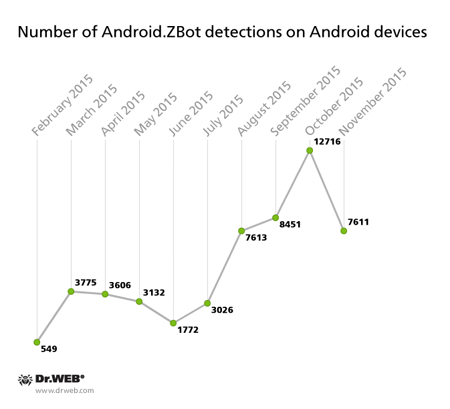

以下のグラフはAndroidデバイス上での Android.ZBot検出数の推移を表しています。

分析を続ける中で、Doctor Webセキュリティリサーチャーはこのトロイの木馬の全ての亜種が異なるサーバー経由でサイバー犯罪者によってコントロールされており、そのアドレスは悪意のあるプログラムの特別なデータベース内に保存されていることを発見しました。その結果、Android.ZBot.1.originの様々な亜種に感染したデバイスは個別のボットネットによって作成されたリモートノードによってのみ接続されます。Doctor Webではこのトロイの木馬の20を超えるC&Cサーバーを確認しており、そのうちの少なくとも15のサーバーが現在も活動を続けています。Doctor WebセキュリティリサーチャーはAndroid.ZBot.1.originボットネットの3つのサブネットへのアクセスに成功しています。各ボットネットは多数の感染したデバイスによって構成され、その数は140~2,300と多岐にわたっています。

Android.ZBot.1.originサブネットの大規模な数から、このトロイの木馬はアンダーグラウンドのハッカー市場で出回っている商用製品であり、個人のまたは組織的なサイバー犯罪者によって購入されているものであると考えられます。このことは、Android.ZBot.1.originに感染したデバイスをベースに作成されたボットネットの管理パネルが期限付きライセンスを持ち、サブスクリプションサービスとして提供されているという事実によって裏付けられています。今後、攻撃の標的となるのはロシアのユーザーのみではなく、欧州や米国を含む他の国へと被害が拡大していく可能性は否定できません。

Doctor Webでは、Androidユーザーに対し信頼できるサイトからのみアプリケーションをダウンロードするよう、また、疑わしいプログラムはインストールしないよう推奨しています。Android.ZBot.1.originの既知の亜種はいずれもDr.Webアンチウイルスによって検出されるため、Dr.Webユーザーに危害が及ぶことはありません。