Androidデバイス上のSMSを盗む新たなトロイの木馬スパイ

ウイルスアラート | 全てのニュース | ウイルスデータベース

2012年6月27日掲載

株式会社Doctor Web Pacific

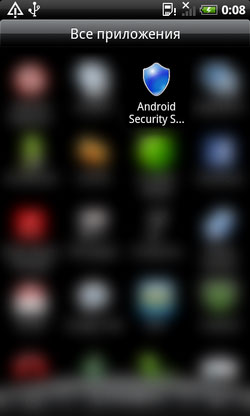

このトロイの木馬の新しいバージョンはシールド型のアイコンを持ち、Android.SpyEye.2.originとしてウイルスデータベースに追加されました。このプログラムがモバイルデバイス上で起動されると、シールド型のスプラッシュスクリーンとアクティベーションコードが表示されます。

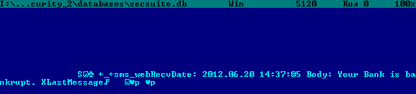

このトロイの木馬については、既に数日前にエキスパート達による報告がありましたが、 Doctor Webのウイルスアナリストは更に詳細な分析に成功しました。Android.SpyEye.2.originは、特定のトランザクションが行われた際にバンキングシステムからモバイルデバイスに送信されるSMSを盗み出すことを目的としたトロイの木馬スパイです。そのようなメッセージには、ユーザーが取引を認証するために必要なmTANコードが含まれています。

このトロイの木馬は次のシステムイベントを監視します:SMS_RECEIVED(新しいSMSの受信)、NEW_OUTGOING_CALL(モバイルデバイスからの発信)、BOOT_COMPLETED(OSのローディング)。

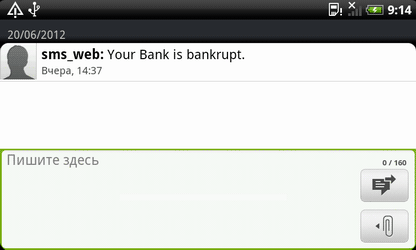

このトロイの木馬はサイバー犯罪者によってリモートコントロールされます。モバイルデバイスが新しいメッセージを受信すると、Android.SpyEye.2.originは、自身にとって意味のあるコマンドが含まれていないかどうかを確認し、含まれていた場合はそれを実行してメッセージを削除します。犯罪者はトロイの木馬に対し以下の動作を指示することが出来ます。

- コマンドを含んだメッセージ内で指定されている番号に対して新しいメッセージを全て転送するモードを有効にする。

- このモードをトグルオフする。

- トロイの木馬を削除する。

受信したメッセージ内にコントロールコマンドが含まれていなかった場合、メッセージ情報は特別なデータベース内に追加されます。

このトロイの木馬はOSのロード後180秒、またはデバイスからの発信があるまで待機し、その後、最後に受信したSMSに関する情報を上記データベースに加えます。情報が既にデータベースに追加されていた場合、そのデータは犯罪者のサーバーにアップロードされます。

またこのトロイの木馬は、受信SMSを処理したのち、デバイスのIDや携帯番号をも犯罪者のサーバーに送信してしまいます。

こうして、バンキングデータ(mTANコード)のみならず、その他個人的なメールなどの重要な情報まで犯罪者の手に渡ってしまうのです。

Dr.Web for Androidが導入されているデバイスは、この悪意のあるプログラムから保護されています。Dr.Web のOrigins Tracing ™テクノロジーによって、その全ての亜種を確実に検出します。