2012年5月29日掲載

株式会社Doctor Web Pacific

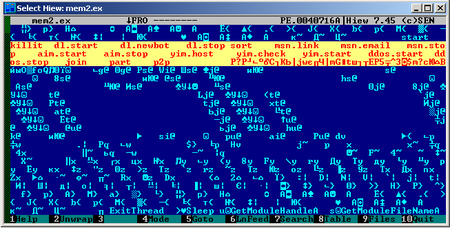

リアルタイムでのメッセージのやり取りを可能にするプロトコルIRC(Internet Relay Chat)を利用するトロイの木馬の亜種は数多くあります。また、IRCボットの新しいバージョンは驚くほど高頻度で出現しています。このことから、BackDoor.IRC.IMBot.2はただ1つの点を除いて、その属するファミリーの典型的な例と言えるでしょう。

BackDoor.IRC.IMBot.2は良く知られる他のIRCボットと同様、usb_driver.comという名前で自身をリムーバブルメディア上に保存し、デバイスが接続されると同時にトロイの木馬を起動させる(この機能がOSの設定でブロックされていない場合)autorun.infファイルをルートディレクトリ内に作成します。

感染したシステム内で起動されると、BackDoor.IRC.IMBot.2は自身をWindowsインストールフォルダ内に保存し、アプリケーションの自動実行に関与するシステムレジストリブランチに変更を加えます。また、インターネットに接続する為にWindowsファイアーウォールの設定も変更してしまいます。

このボットに備わった機能のなかでも注目に値するのは、dumpcap、SandboxStarter、tcpview、procmon、filemonという名前のプロセスを検索するメカニズムです。被害者のコンピューター上で起動されると、このトロイの木馬はPCのパフォーマンスに関わるシステムレジストリキーHKEY_PERFORMANCE_DATAに働きかけ、そのセクション内にあるカウンターを使用してOS内で起動中のプロセスを検索します。このアルゴリズムは従来の悪意のあるプログラムには見られなかったものであり、非常に興味深いと言えるでしょう。

また、BackDoor.IRC.IMBot.2は感染したコンピューター上に実行ファイルをダウンロードして起動することもでき、MSN Messenger、AOL Instant Messenger、Yahoo! Messengerを使用したネットワーク内にスパムを拡散させ、リモートサーバーと連携してDDoS 攻撃を実行することも可能です。

この脅威のシグネチャは既にDr.Webウイルスデータベースに加えられています。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments