BackDoor.Flashbackが感染したMac上にダウンロードするオブジェクトに関する分析

ウイルスアラート | 全てのニュース | ウイルスデータベース

2012年5月8日掲載

株式会社Doctor Web Pacific

BackDoor.Flashback.39は、launchdによる自身の自動起動を可能にする実行ファイルおよび設定ファイルを感染したMacのハードドライブ上に保存する為に、Javaの脆弱性を悪用します。次に、BackDoor.Flashback.39はコントロールサーバーに接続し、感染したシステム上に実行ファイルをダウンロード・インストールします。この時点で、管理者パスワードを入力するようユーザーに対して要求するダイアログウィンドウが表示され、ユーザーがパスワードを入力してしまうと、悪意のあるプログラムが昇格した権限で実行されます。ただし、パスワードを入力しなかった場合でもトロイの木馬はユーザーのホームディレクトリに保存され、現在のユーザー権限で実行されます。悪意のあるタスクを実行するにはそれで十分なのです。

ダウンロードされた悪意のあるアプリケーションは2つのタイプのコントロールサーバーと連携して動作します。1つ目のカテゴリに属するサーバーはweb検索トラフィックを監視し、犯罪者によって管理される悪意のあるサイトへユーザーをリダレクトします。2つ目のカテゴリに属するサーバーは、感染したシステム内でバックドアとしてのタスクを実行するようボットに対してコマンドを出します。Doctor Webのアナリストは、 BackDoor.Flashbackがコントロールサーバードメイン名を作成するために用いるルーチンを逆行分析することでいくつかのドメイン名を登録することに成功し、ボットから受け取るリクエストを解析して統計を割り出しました。

上記1つ目のカテゴリのコンロトールサーバー名はトロイの木馬の設定データ内にあるリストを使用して生成され、また現在の日付を使用したドメイン名のリストも生成されます。第2レベルドメイン名も同様で、一方トップレベルドメイン名はorg、. com、. co.uk、. cn、. inなどになります。トロイの木馬は、生成されたリストに応じて、コントロールサーバーに一連のリクエストを送信します。サーバーに送信された/owncheck/ または /scheck/ GETリクエストのユーザーエージェントフィールドには、感染したMacのUUIDが含まれています。応答にドメイン名のSHA1ハッシュ値が含まれていた場合、このドメインは信頼できるものとされ、以後、そのドメイン名はコマンドサーバー名と見なされます。Doctor Webは、2012年4月12日にこのカテゴリのドメインの掌握に成功し、現在も監視を続けています。

1つ目のカテゴリのドメインを定義した後、悪意のあるプログラムは2つ目のタイプのドメインの検索を開始します。ボットは、その設定データ内にあるリストを使用して、いくつかのコントロールサーバーに対して/auupdate/ GETリクエストを送信します。これらのリクエストのユーザーエージェントフィールドには、感染したシステムに関する詳細な情報が含まれています。以下はリクエストの例です。

20|i386|9.8.0|4DE360BE-E79E-5AD6-91CF-D943761B3785|6bbbbfb49b1659ebaaadffa20215bfc787577bd8|001|007|0

Where:

- ボットのバージョン

- hw.machine

- kern.osrelease

- Hardware UUID

- ペイロードファイルSHA1値

- 第三者ブラウザのアベイラビリティビットマスク

- 定数

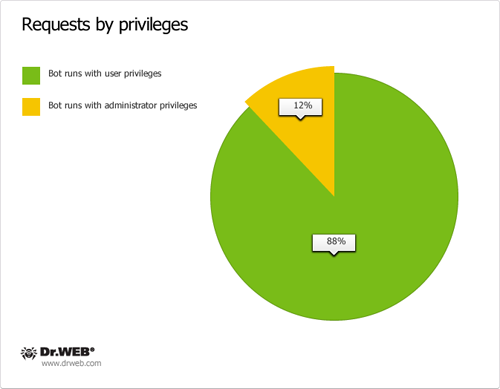

- ボットの権限を表す値0 — 一般ユーザー、1 — 特権ユーザー

コントロールサーバーが正しい応答を返さなかった場合、トロイの木馬はhttp://mobile.twitter.com/searches?q=<string>を使用した検索においてハッシュタグとして機能する文字列の生成に、現在の日付を使用します。例えば、あるトロイの木馬のバージョンは04.13.2012という日付に対して"rgdgkpshxeoa"というフォーマットの文字列を生成します(他のバージョンのボットは異なる文字列を作成します)。トロイの木馬が、コントロールサーバーアドレスを囲むendbumpタグやbumpbeginを含んだTwitterのメッセージを探し当てた場合は、それらがドメイン名に使用されます。Doctor Webは4月13日にこのカテゴリのドメイン掌握を開始しましたが、Doctor Webアナリストがその手段として登録したTwitterアカウントが翌日4月14日の土曜日にブロックされました。

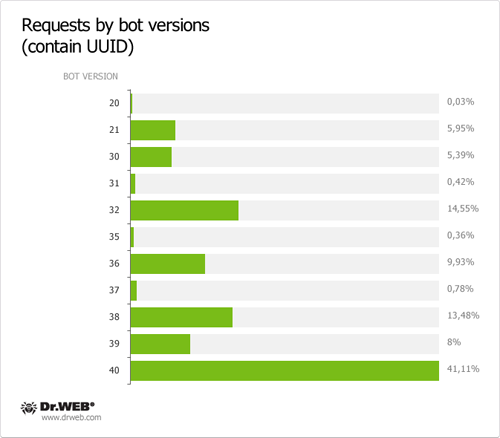

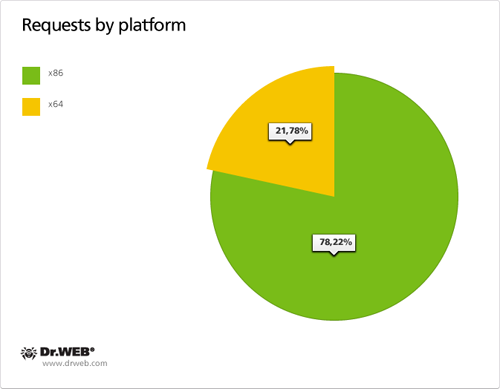

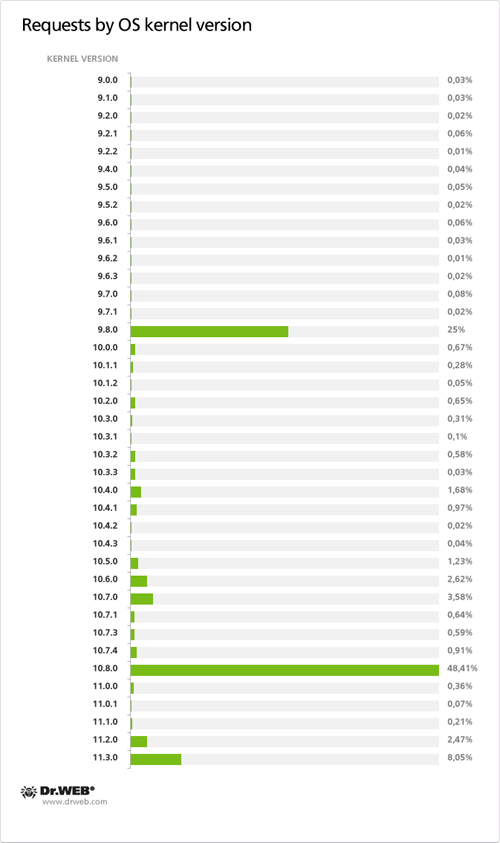

2012年4月13日には、UUIDを含んだリクエストが24時間の間に1つ目のドメイン名カテゴリのコントロールサーバーに対して30,549件、2つ目のドメイン名カテゴリのコントロールサーバーに対しては28,284件送信されています。2012年4月12日から26日の間に、合計で95,563件のUUIDを含むリクエストがBackDoor.Flashbackペイロードをコントロールするサーバーに送信されています。2012年4月13日にBackDoor.Flashbackペイロードからコントロールサーバーに送信されたリクエストの24時間分析中に得られたその他の統計データについては、以下のグラフをご覧ください。