55万台もの強力なMacボットネットを発見

ウイルスアラート | 全てのニュース | ウイルスデータベース

2012年4月5日掲載

株式会社Doctor Web Pacific

システムは、危険なリソースから、またはトラフィック流通システム経由でユーザーが偽のサイトにリダレクトされた後、BackDoor.Flashback.39に感染します。エクスプロイトを含んだJavaアプレットをロードする為にJavaScriptコードが使用されます。このコードを含んだ以下のようなwebサイトが、Doctor Webのウイルスアナリストによって多数発見されました。

- godofwar3.rr.nu

- ironmanvideo.rr.nu

- killaoftime.rr.nu

- gangstasparadise.rr.nu

- mystreamvideo.rr.nu

- bestustreamtv.rr.nu

- ustreambesttv.rr.nu

- ustreamtvonline.rr.nu

- ustream-tv.rr.nu

- ustream.rr.nu

ある情報源によると、3月末には、400万を超える危険なwebサイトへのリンクがGoogle SERP上で見つかる可能性があるということです。またAppleユーザーのフォーラムでは、dlink.comを訪問した際にBackDoor.Flashback.39に感染した、という書き込みも見られました。

2012年2月、犯罪者達はマルウェアの拡散に脆弱性CVE-2011-3544 およびCVE-2008-5353を悪用し始め、3月16日以降には別の脆弱性CVE-2012-0507を悪用するようになりました。この脆弱性は、2012年4月3日になってようやくAppleにより修正されました。

エクスプロイトは感染したMacコンピューターのハードドライブ上に実行ファイルを保存し、このファイルによってリモートサーバーから悪意のあるペイロードがダウンロードされ、そして実行されます。犯罪者は4月1日頃からBackDoor.Flashback.39の亜種を使い始め、その結果、Doctor Webは2つのバージョンのトロイの木馬を発見することになりました。以前のバージョンと同様、この亜種でも起動されたマルウェアはハードドライブ上で以下のコンポーネントを探します。

- /Library/Little Snitch

- /Developer/Applications/Xcode.app/Contents/MacOS/Xcode

- /Applications/VirusBarrier X6.app

- /Applications/iAntiVirus/iAntiVirus.app

- /Applications/avast!.app

- /Applications/ClamXav.app

- /Applications/HTTPScoop.app

- /Applications/Packet Peeper.app

ファイルが見つからなかった場合、トロイの木馬は、コントロールサーバーのリストを作成するために特別なルーチンを使用し、侵入者の統計サーバーにインストール成功の通知を、またコントロールサーバーアドレスに連続クエリを送信します。

そのようなアドレスを作成する手段として、マルウェアは非常に特殊なルーチンを利用するという点に注目してください。また、より良いロードバランスを得るために複数のサーバー間を切り換えることも可能です。コントロールサーバーからの応答を受け取ると、BackDoor.Flashback.39はRSAシグネチャを認証し、成功した場合、感染したコンピューター上でペイロードをダウンロード・起動します。また、サーバーから受け取った指令で指定された、あらゆる実行ファイルを取得し実行することもできます。

それぞれのボットは、コントロールサーバーへ送信するクエリ内に、感染したコンピューターのユニークなIDを含んでいます。Doctor Webのアナリストは、シンクホールテクノロジーを使用してボットネットトラフィックを自身のサーバーへとリダレクトすることで、感染したホストの数を割り出しました。

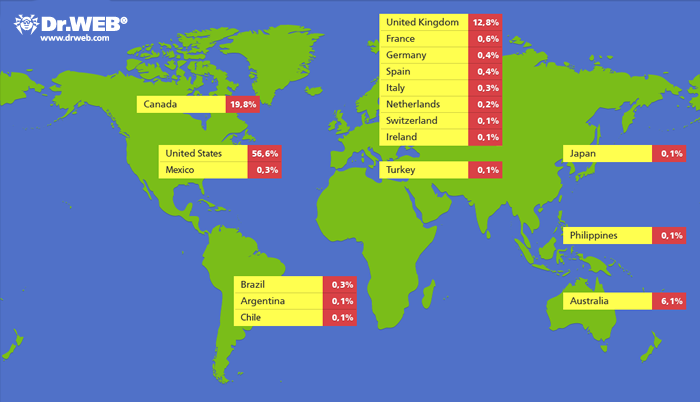

Mac OS X搭載の55万台を超える感染したコンピューターは、4月4日に発生したボットネットの一部でした。それらはBackDoor.Flashback の特定の亜種によって乗っ取られたボットネットを構成するほんの断片に過ぎなかったのです。感染したコンピューターが最も多く発見されたのはアメリカ(56.6%、感染したホスト数303,449台)で、2位はカナダ(19.8%、感染したホスト数106,379台)、3位にイギリス(12.8% 、感染したホスト数68,577台)、そしてオーストラリア(6.1% 、感染したホスト数32,527台)が4位となっています。

BackDoor.Flashback.39による感染を防ぐため、Macユーザーの皆様には、Appleのセキュリティアップデートをsupport.apple.com/kb/HT5228からダウンロード・インストールすることを推奨します。