2025年第4四半期のモバイルマルウェアレビュー

2025年12月26日

一方でバンキング型トロイの木馬の活動には顕著な活発化がみられ、その検出数は65.52%増加しています。この増加を牽引しているのがAndroid.Bankerファミリーに属するトロイの木馬です。これらトロイの木馬は銀行取引の確認用ワンタイムコードを含んだSMSを傍受するほか、正規銀行アプリの外観を模倣したり、フィッシング画面を表示したりすることも可能です。

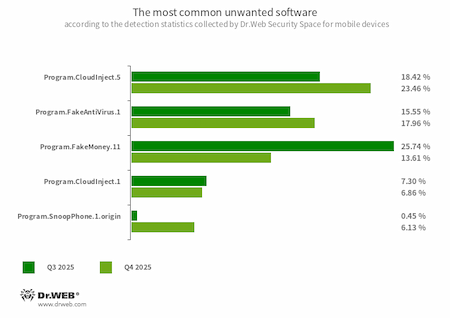

最も多く検出された望ましくないアプリケーションは、クラウドサービスCloudInjectを使用して改造されたAndroidアプリとなりました(Dr.WebアンチウイルスによってProgram.CloudInjectとして検出)。CloudInjectを介した改造ではアプリに危険な権限や難読化されたコードが追加され、そのコードの目的はコントロールすることができません。また、アンチウイルスの動作を模倣して存在しない脅威の検出を通知し、感染から「修復」するために製品の完全版を購入するよう促す偽アンチウイルスProgram.FakeAntiVirus や、さまざまなタスクを完了することでお金を稼ぐことができるとうたうアプリ Program.FakeMoneyも多く検出されています。

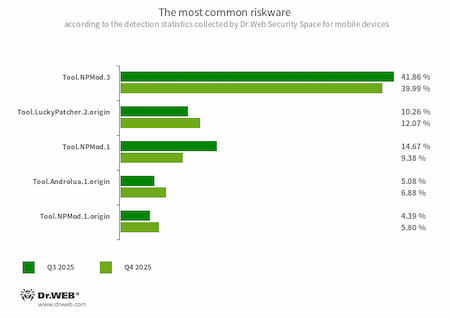

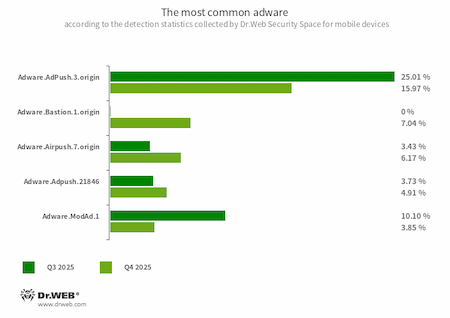

最も多く検出されたリスクウェアは、NP Managerユーティリティを使用して改造されたアプリTool.NPModとなりました。このユーティリティはアプリのコードを難読化し、デジタル署名の検証をすり抜けることを可能にする特殊なモジュールを埋め込みます。最も多く検出されたアドウェアの座は依然としてAdware.Adpushファミリーが占めています。これらは開発者によってアプリに組み込まれる特殊なソフトウェアモジュールで、広告を含んだ通知を表示させます。

10月、Doctor WebはメッセンジャーアプリTelegram Xの非公式改変版に潜む危険なバックドアAndroid.Backdoor.Baohuo.1.originを発見しました。このバックドアは悪意のあるWebサイトやサードパーティアプリストアから拡散され、TelegramアカウントのログインIDとパスワードなどといった機密情報を窃取します。また、Android.Backdoor.Baohuo.1.originを使用することで脅威アクターは被害者のアカウントを乗っ取り、メッセンジャー内でユーザーに成り代わってさまざまな操作を密かに実行することが可能です。たとえば、ユーザーをTelegramチャンネルに参加・退出させたり、特定のチャットや新規認証済みデバイスを非表示にしたりすることができます。脅威アクターによるこのバックドアの操作には複数の方法が使用されており、そのうちの1つがRedisデータベースを経由するというものです。これは、Android脅威ではこれまでに例を見ない手法です。合計で約58,000台のデバイスがAndroid.Backdoor.Baohuo.1.originに感染しており、これにはおよそ3千の異なるモデルのスマートフォンやタブレット、TVボックスセット、そしてAndroidベースの車載OSを搭載した自動車が含まれています。

Google Playでは第4四半期を通して新たなマルウェアが発見され、それらの中には被害者を有料サービスに登録するトロイの木馬Android.Jokerや、詐欺スキームに用いられるさまざまな偽アプリAndroid.FakeAppが含まれていました。これらは合計で263,000回以上ダウンロードされています。

2025年第4四半期の主な傾向

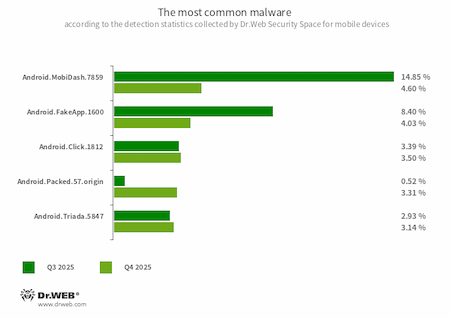

- 広告を表示するトロイの木馬が引き続き最も多く検出されたAndroid脅威となる

- バンキング型トロイの木馬による攻撃件数が増加

- メッセンジャーTelegram Xの改変版に組み込まれた危険なバックドアAndroid.Backdoor.Baohuo.1.originが拡散される

- Google Playに新たな悪意のあるアプリが出現

Dr.Web Security Space for mobile devicesによる統計

- Android.MobiDash.7859

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

- Android.FakeApp.1600

- 設定にハードコードされたWebサイトを開くトロイの木馬アプリです。既知の亜種ではオンラインカジノのサイトが開かれます。

- Android.Click.1812

- さまざまなWebサイトをバックグラウンドで密かに読み込むことができる、悪意のあるWhatsAppメッセンジャーMod(改造版)の検出名です。

- Android.Packed.57.origin

- 悪意のあるアプリ(バンキング型トロイの木馬Android.SpyMaxの一部の亜種など)などを保護するために使用される難読化ツールの検出名です。

- Android.Triada.5847

- Android.Triadaトロイの木馬を検出や解析から保護するよう設計されたパッカーの検出名です。多くの場合、このパッカーはAndroid.Triadaが埋め込まれた悪意のあるTelegramメッセンジャーMod(改造版)と一緒に用いられます。

- Program.CloudInject.5

- Program.CloudInject.1

- クラウドサービスCloudInjectと、同名のAndroidユーティリティ(Tool.CloudInjectとしてDr.Webウイルスデータベースに追加されています)を使用して改造されたAndroidアプリケーションの検出名です。アプリケーションはリモートサーバー上で改造されますが、その際、改造を行うユーザーはアプリに何が追加されるのか具体的な改造内容をコントロールすることができません。また、これらのアプリケーションは危険なシステム権限を複数要求します。改造後、ユーザーはこれらアプリをリモートで管理できるようになります(アプリをブロックする、カスタムダイアログを表示する、他のソフトウェアのインストールや削除を追跡するなど)。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.FakeMoney.11

- さまざまなタスクを完了することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために(多くの場合、一般的に広く使用されている支払いシステムや銀行を指定されます)、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても実際にお金を手にすることはできません。このウイルスレコードは、そのようなアプリのソースコードを基に作成された他の望ましくないソフトウェアの検出にも使用されます。

- Program.SnoopPhone.1.origin

- Androidユーザーのアクティビティを監視するよう設計されたアプリケーションです。このアプリを使用することで、第三者がSMSを読む、通話に関する情報を収集する、デバイスの位置を追跡する、周囲の音声を録音することが可能になります。

- Tool.NPMod.3

- Tool.NPMod.1

- Tool.NPMod.1.origin

- NP Managerユーティリティを使用して改造されたAndroidアプリケーションの検出名です。そのようなアプリには特殊なモジュールが組み込まれており、改造後にデジタル署名の検証をバイパスすることができます。

- Tool.LuckyPatcher.2.origin

- Androidデバイスにインストールされたアプリを改変できるようにする(パッチを作成する)ツールです。アプリの動作ロジックを変更したり特定の制限を回避したりする目的で使用されます。たとえば、ユーザーはこのツールを使用することで、バンキングアプリのルートアクセス検証を無効にしたり、ゲーム内で無限のリソースを取得したりできます。パッチを追加するために、このユーティリティは特別に作成されたスクリプトをインターネットからダウンロードしますが、このスクリプトは誰でも作成して共通のデータベースに追加することができます。そのようなスクリプトの機能が悪意のあるものである場合もあることから、このツールを使用して作成されたパッチは潜在的な脅威となる可能性があります。

- Tool.Androlua.1.origin

- スクリプト言語Luaを使用してAndroidアプリを開発するための特別なフレームワークの、潜在的に危険なバージョンの検出名です。Luaベースアプリの主なロジックは、実行時に対応するスクリプトがインタプリタによって暗号化・復号化されるというものです。多くの場合、このフレームワークは動作するためにデフォルトで多数のシステム権限へのアクセスを要求します。その結果、フレームワークが実行するLuaスクリプトによって、取得した権限に応じたさまざまな悪意のある動作が実行される可能性があります。

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールを開始することができます

- Adware.Bastion.1.origin

- 「最適化」中に広告を表示させる目的で、ユーザーに誤解させるような虚偽の通知(ストレージ容量不足やシステムエラーに関するものなど)を定期的に出す最適化ツールの検出名です。

- Adware.Airpush.7.origin

- Androidアプリに組み込まれ、さまざまな広告を表示するアドウェアモジュールのファミリーです。表示されるものはモジュールのバージョンや亜種によって異なり、広告を含む通知やポップアップウィンドウ、バナーなどがあります。多くの場合、攻撃者はユーザーにさまざまなソフトウェアをインストールするよう促してマルウェアを拡散させる目的で、これらのモジュールを使用しています。さらに、これらモジュールは個人情報を収集してリモートサーバーに送信します。

- Adware.ModAd.1

- その機能に特定のコードが挿入されている、WhatsAppメッセンジャーのMod(改造版)です。このコードはメッセンジャーの動作中にWebコンテンツを表示(Android WebViewコンポーネントを使用して)させることで目的のURLをロードします。これらのURLから、オンラインカジノやブックメーカー、アダルトサイトなどの広告サイトへのリダイレクトが実行されます。

Google Play上の脅威

2025年第4四半期には、Doctor Webのウイルスアナリストによって20を超える悪意のあるAndroid.JokerアプリがGoogle Play上で発見されました。Android.Jokerはユーザーを有料サービスに登録するよう設計されており、メッセンジャーやシステム最適化ツール、画像編集アプリ、動画再生アプリなどさまざまなアプリに偽装していました。

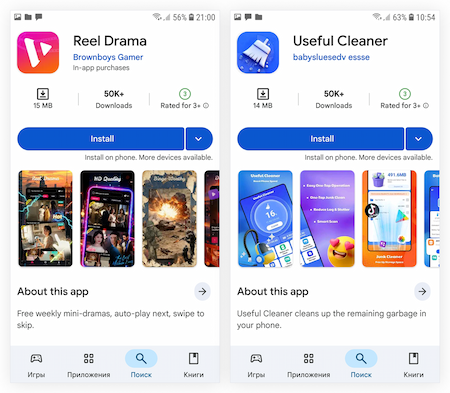

発見された悪意のあるAndroid.Jokerアプリの例:Android.Joker.2496はスマホ内のジャンクを削除するツール「Useful Cleaner」に偽装し、Android.Joker.2495の亜種の1つは動画再生アプリ「Reel Drama」を装って拡散されていた

Android.FakeAppファミリーに属する偽アプリも新たなものがいくつか発見されています。これまで同様、その一部は金融関連アプリとして拡散され、詐欺サイトを開くよう設計されていました。また別の一部はゲームを装って拡散されています。このタイプのAndroid.FakeAppは特定の条件下(ユーザーのIPアドレスが攻撃者の指定した条件に一致する場合など)でオンラインカジノやブックメーカーのサイトを開く場合があります。

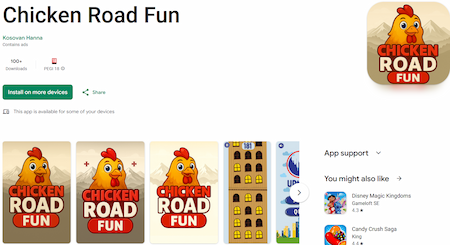

ゲーム「Chicken Road Fun」に偽装したAndroid.FakeApp.1910:この偽アプリはゲームとして機能する代わりにオンラインカジノのサイトを開く場合がある

お使いのAndroidデバイスをマルウェアや望ましくないプログラムから保護するために、Android向け Dr.Webアンチウイルス製品をインストールすることをお勧めします。