2025年第1四半期のウイルスレビュー

2025年3月28日

株式会社Doctor Web Pacific

メールトラフィック内では、ドロッパー型トロイの木馬、ダウンローダー、アドウェアソフトウェア、悪意のあるスクリプト、 そして攻撃したコンピューター上でさまざまな脅威を実行するよう設計されたトロイの木馬が最も多く検出されました。

最も多く拡散された暗号化ランサムウェアは Trojan.Encoder.35534、Trojan.Encoder.35209、Trojan.Encoder.35067 となっています。

2025年1月、Doctor Webのウイルスラボは複数の異なるトロイの木馬を使用したアクティブな仮想通貨Moneroのマイニングキャンペーンを発見しました。このキャンペーンでは、トロイの木馬を隠すために一部でステガノグラフィが使用されています。これは、ある情報を画像などの別の情報の中に埋め込んで隠す手法です。

また、第1四半期を通してメッセンジャーアプリTelegramのユーザーアカウントを盗むことを目的とした詐欺サイトの数が増加していることが確認されました。

モバイル脅威については、Androidを標的とするアドウェア型トロイの木馬やバンキング型トロイの木馬の活動に増加が認められ、Google Playで数十もの新たな悪意のあるアプリが発見されました。

2025年第1四半期の主な傾向

- 検出された脅威の合計数が増加

- 攻撃に使用されるユニークな脅威の数が減少

- Telegramアカウントを盗むよう設計されたフィッシングサイトの数が増加

- Androidを標的とするアドウェア型トロイの木馬とバンキング型トロイの木馬の活動が増加

- Google Playに新たなマルウェアが出現

Doctor Webサーバーによる統計

2025年第1四半期に最も多く検出された脅威:

- VBS.KeySender.6

- mode extensions、разработчика、розробника というテキストを含むウィンドウを無限ループで検索し、Escapeキー押下イベントを送信してそれらを強制的に閉じる悪意のあるスクリプトです。

- Adware.Downware.20091

- 海賊版ソフトウェアのインストーラとして拡散されていることの多いアドウェアです。

- Trojan.BPlug.4242

- WinSafeブラウザ拡張機能の悪意のあるコンポーネントの検出名です。このコンポーネントはブラウザに迷惑な広告を表示させるJavaScriptファイルです。

- JS.Siggen5.44590

- パブリックJavaScriptライブラリes5-ext-mainに追加される悪意のあるコードです。タイムゾーン設定がロシア国内のものになっているサーバーにパッケージがインストールされた場合に、特定のメッセージを表示します。

- Trojan.Siggen30.53926

- 脅威アクターによって改変されたElectronフレームワークのホストプロセスの検出名です。Steamアプリケーションのコンポーネント(Steam Client WebHelper)に偽装し、JavaScriptバックドアをロードします。

メールトラフィック内で検出された脅威の統計

- JS.Siggen5.44590

- パブリックJavaScriptライブラリes5-ext-mainに追加される悪意のあるコードです。タイムゾーン設定がロシア国内のものになっているサーバーにパッケージがインストールされた場合に、特定のメッセージを表示します。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- Trojan.AVKill.63950

- Windows搭載コンピューターにバックドア JS.BackDoor.42 をインストールするドロッパーです。

- Trojan.Inject5.13806

- AutoItスクリプト言語で作成された、Windowsコンピューター向けの悪意のあるプログラムです。複数のシステムプロセスを実行し、それらにスパイウェア型トロイの木馬 Trojan.Fbng を挿入します。この Trojan.Fbng は攻撃者によってさまざまな目的に使用され、バンキング型トロイの木馬として使用することもできます。

暗号化ランサムウェア

2025年第1四半期にDoctor Webテクニカルサポートサービスに寄せられた、ランサムウェアによって暗号化されたファイルの復号化リクエスト数は、2024年第4四半期と比較して9.34%減少しました。

Doctor Webのテクニカルサポートサービスに寄せられた復号化リクエスト数の推移:

2025年第1四半期に最も多く確認された暗号化ランサムウェア(ユーザーからのリクエストに占める割合):

- Trojan.Encoder.35534 — 11.89%

- Trojan.Encoder.35209 — 5.95%

- Trojan.Encoder. 35067 — 3.57%

- Trojan.Encoder.38200 — 2.38%

- Trojan.Encoder.37369 — 1.98%

インターネット詐欺

2025年第1四半期、Doctor WebのインターネットアナリストはメッセンジャーアプリTelegramのユーザーアカウントを盗むフィッシングサイトが新たに多数出現していることを確認しました。 最も多くみられたのが、利用規約違反による問題について通知する偽のログインページやサポートページです。

オンラインストアの偽サイトも引き続き多く確認されています。これらのサイトは、アカウントにログインするようユーザーに求めます。

ロシアのオンラインストアを装った偽サイトのフィッシングログインフォーム

手っ取り早く簡単にお金を稼ぐことができる、またはギフトを受け取ったり、プロモーションに参加したりできるなどといった「魅力的なオファー」でユーザーを誘い込む詐欺サイトも引き続き横行しています。 そのようなサイトの1つは、英国のユーザーを標的にさまざまな交通系ICカードの「限定版」を入手できるとうたうものでした。これらの限定版は記念バージョンで、 バスや地下鉄などそれぞれ対象となる公共交通機関を長期にわたって無料で使うことができるとしています。

交通系ICカードFirst EssexとOyster の「公共交通機関を無料で利用できる特別なバージョン」を提供するとうたう詐欺サイト

ユーザーはいくつかの質問に回答し、バーチャルギフトボックスを開けるゲームに参加するよう促されます。ユーザーは必ず「当たり」を引くようになっていますが、 獲得したカードを「受け取る」ために個人情報を提供して2ポンド支払うよう求められます。この個人情報とお金は脅威アクターの手に渡ります。

ユーザーが選んだギフトボックスでカードが当たったが、受け取るために個人情報を提供して2ポンド支払う必要がある

存在しない限定版交通系ICカードの代金を支払うためのバンクカード情報入力フォーム

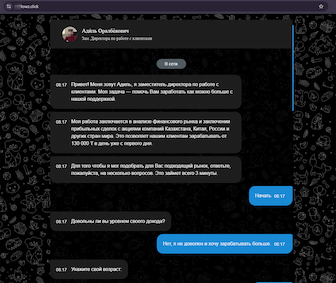

人工知能(AI)技術に基づいていると主張するものなど、「独自の」アルゴリズムを使用しているとするあらゆる種類の取引プラットフォームでユーザーをおびき寄せる詐欺サイトも引き続き多くみられます。 同時に、有名人の名前を悪用したり、実在の企業やサービスの名を借りたりすることで、それらと関連があると見せかける手口が用いられています。最も多くみられたシナリオの1つは、 TelegramやWhatsAppなどが提供する特別なサービスを使用してお金を稼ぐことができると主張するものです。

それら詐欺サイトの中には、Telegram AIやWHATSAPP AIなどさまざまなAIプラットフォームの助けを借りて、「自動取引システム」によって月に14,000ユーロ以上を稼ぐことができるとうたうものがありました。

取引ボットを目玉に据えたシナリオも確認されています。多くの場合、この手口ではメッセンジャーアプリの所有者自身によって開発されたツールであると偽って取引ボットが紹介されています。 そのようなサイトの1つでは、「Pavel Durov(パーヴェル・ドゥーロフ)のボット」であるTelegram.AIを使用して毎月2,500ユーロ以上を稼ぐことができると約束し、また別の1つではMark Zuckerberg(マーク・ザッカーバーグ)が作成したとするWhatsApp Botを使用して1日に最大500ユーロ稼ぐことができるとしています。

また別の詐欺サイトでは、スマートフォンのブラウザで直接実行でき、グローバル企業の株を自動売買して月に1万ユーロを稼ぐことができるとする「Telegramプラットフォーム」に登録するよう勧誘しています。

WhatsAppのAIアルゴリズムを使用して「欧州に住む人」なら誰でも月に5,000ユーロ以上稼ぐことができると約束するサイトも確認されています。

「The wealth formula(富の公式)」(チェコ語では「Formule Bohatstvi」)と呼ばれる詐欺プラットフォームも偽のAIベース取引システムを用いた詐欺スキームの人気のバリエーションで、 膨大なデータを分析して瞬時に取引を行うとうたっています。この存在しないシステムを提供するさまざまなサイトでは、訪問者は解説動画を視聴し、「危機対策オフィス」 で助言を受けるためにアカウントに登録するよう誘導されます。これらの詐欺サイトは主に欧州、中でも特にチェコ共和国のユーザーを標的にしており、「生涯にわたって」 毎日1,000ユーロの収入を得られると約束しています。システムにアクセスするために、ユーザーは最低で250ユーロを支払う必要があります。

なんらかの特殊なソフトウェアを使用して収入を得るといった、似たような他のシナリオも依然として多くみられます。そのようなサイトの1つはチェコのユーザーを標的に、 「世界で最もインテリジェントな暗号化ソフトウェア」を使用して1日に数千コルナを稼ぐよう誘っています。

また別の詐欺インターネットポータルは、取引ソフトウェア「10K EVERY DAY APP」を使用して毎月470万コルナ以上稼ぐことができると約束しています。

投資をテーマにした偽サイトも引き続きあらゆる国のユーザーを襲っています。カザフスタンでは、石油・ガス取引を通じて不労所得を得るよう勧める新たなプラットフォームが発見されました。

カザフスタン、ロシア、中国などの企業の株式を売買して「稼げるだけ稼ぐ」よう持ちかけるサイトも多く確認されています。

ロシアとキルギスのユーザーを標的とした同様のサイトもあり、これらのサイトでは石油・ガス取引でお金を稼ぐことができるとうたっています。

ルーマニアのユーザーを標的とした詐欺サイトでは、ガスパイプライン「BRUA」プロジェクトに参加することで週3,000 レイの不労所得を得ることができると約束しています。

給付金や社会保障の支払いなどといった政府支援を約束する偽サイトはユーザーを誘い込みやすく、依然として後を絶ちません。 ロシアのユーザーを標的とした偽のロシア政府ポータルサイト(Gosuslugi)の新たなものが出現しています。それらサイトの1つでは、 石油・ガス会社の給付金プログラムに参加し、政府からボーナスを受け取るためと称して個人情報を提供するようユーザーに要求しています。

また別の詐欺サイトでは、「問題や災害を回避するため」に大手銀行が企画したものであるという表向きでカザフスタンのすべての住民に支援金の支払いを約束しています。

偽の投資サービスサイトも引き続き横行しており、ロシアの銀行を装ったものなどが確認されています。それらの多くはユーザーを騙すために本物の銀行サイトを模倣しています。

「投資サービス」へのアクセスを提供する、ロシアの銀行を装った偽サイト

モバイルデバイスを脅かす悪意のあるプログラムや望ましくないプログラム

モバイルデバイス向けDr.Web Security Spaceによって収集された検出統計によると、2025年第1四半期に最も多く検出された脅威は広告を表示させるトロイの木馬 Android.HiddenAds と Android.MobiDash、 そして悪意のある偽アプリ Android.FakeApp となりました。これらの活動は2024年第4四半期と比較して増加しています。バンキング型トロイの木馬 Android.BankBot および Android.Banker による攻撃件数も増加しています。一方、2024年を通してほぼ毎月増加を続けていたスパイウェア型トロイの木馬 Android.SpyMaxの検出数は減少となりました。

Google Playでは引き続き多くの脅威が発見されています。それらの中にはさまざまな詐欺スキームに用いられるトロイの木馬や仮想通貨を盗むマルウェア、迷惑な広告を表示するトロイの木馬が含まれていました。

2025年第1四半期のモバイルマルウェアに関連した注目すべきイベント:

- アドウェア型トロイの木馬 Android.HiddenAds と Android.MobiDash の活動が増加

- バンキング型トロイの木馬 Android.BankBot と Android.Banker の活動が増加

- スパイウェア型トロイの木馬 Android.SpyMax による攻撃件数が減少

- Google Playで新たな脅威を発見

2025 年第 1四半期のモバイルデバイスを取り巻くセキュリティ脅威の状況についての詳細はこちらのレビューをご覧ください。