2024年第4四半期のモバイルマルウェアレビュー

2024年12月27日

株式会社Doctor Web Pacific

Google Playでは第4四半期を通して多くの脅威が発見されました。それらの中には Android.FakeApp トロイの木馬が多数含まれていたほか、ユーザーを有料サービスに登録させる Android.Subscription ファミリーと Android.Joker ファミリーに属するトロイの木馬もみられました。また、アドウェア型トロイの木馬 Android.HiddenAds の新たな亜種も検出され、高度なソフトウェアパッカーで保護された悪意のあるアプリも拡散されました。

2024年第4四半期の主な傾向

- アドウェア型トロイの木馬 Android.HiddenAds と偽アプリ Android.FakeApp の活動が活発

- Google Playから悪意のあるアプリが多数拡散される

モバイルデバイス向けDr.Web Security Spaceによる統計

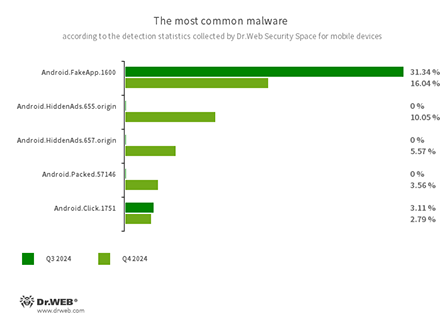

- Android.FakeApp.1600

- 設定にハードコードされたWebサイトを開くトロイの木馬アプリです。既知の亜種ではオンラインカジノのサイトが開かれます。

- Android.HiddenAds.655.origin

- Android.HiddenAds.657.origin

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されることが多く、別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.Packed.57083

- ApkProtectorパッカーによって保護された悪意のあるアプリの検出名です。バンキング型トロイの木馬やスパイウェア、その他の悪意のあるソフトウェアが含まれます。

- Android.Click.1751

- サードパーティによるWhatsAppメッセンジャーのMod(改造版)に組み込まれ、Googleのライブラリクラスに偽装したトロイの木馬です。ホストアプリケーションが使用されている間にC&Cサーバーの1つに接続し、そこから2つのURLを受け取ります。1つはロシア語圏のユーザーを対象としたもので、もう1つはそれ以外のユーザーを対象としています。次に、同じくリモートサーバーから受け取った内容のダイアログボックスを表示させ、ユーザーが確認ボタンをクリックすると該当するリンクをブラウザで開きます。

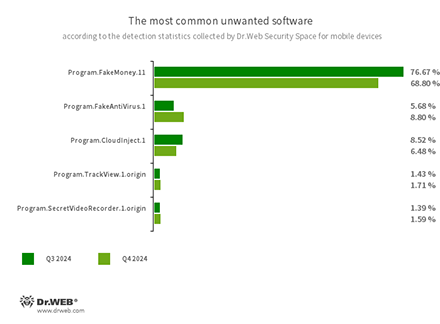

- Program.FakeMoney.11

- 動画や広告を視聴することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても実際にお金を手にすることはできません。このウイルスレコードは、そのようなアプリのソースコードを基に作成された他の望ましくないソフトウェアの検出にも使用されます。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.CloudInject.1

- クラウドサービスCloudInjectと、同名のAndroidユーティリティ( Tool.CloudInject としてDr.Webウイルスデータベースに追加されています)を使用して改造されたAndroidアプリケーションの検出名です。アプリケーションはリモートサーバー上で改造されますが、その際、改造を行うユーザーはアプリに何が追加されるのか具体的な改造内容をコントロールすることができません。また、これらのアプリケーションは危険なシステム権限を複数要求します。改造後、ユーザーはこれらアプリをリモートで管理できるようになります(アプリをブロックする、カスタムダイアログを表示する、他のソフトウェアのインストールや削除を追跡するなど)。

- Program.TrackView.1.origin

- Androidデバイスを通じてユーザーを監視できるようにするアプリケーションの検出名です。このアプリを使用することで、悪意のあるアクターがデバイスの位置を追跡したり、カメラで動画や写真を撮ったり、マイクで周囲の音を聞いたり、音声を録音したりすることが可能になります。

- Program.SecretVideoRecorder.1.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションの、さまざまな亜種の検出名です。撮影中であることを知らせる通知を無効にすることで密かに動作することができ、アプリのアイコンと表示名を偽のものに置き換えることも可能です。これらの機能により、潜在的に危険なソフトウェアとみなされます。

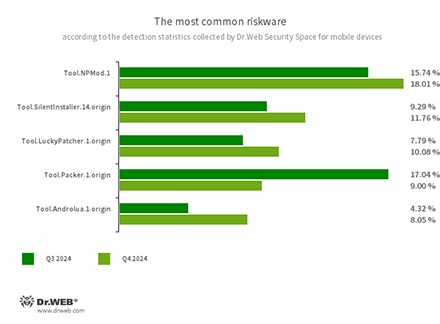

- Tool.NPMod.1

- NP Managerユーティリティを使用して改造されたAndroidアプリケーションの検出名です。そのようなアプリには特殊なモジュールが組み込まれており、改造後にデジタル署名の検証をバイパスすることができます。

- Tool.SilentInstaller.14.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにする、リスクウェアプラットフォームです。埋め込まれているアプリのコンテキスト内で仮想ランタイム環境を作成します。これらのプラットフォームを使用して起動されたAPKファイルは、アプリの一部であるかのように動作し、アプリと同じ権限を取得します。

- Tool.LuckyPatcher.1.origin

- Androidデバイスにインストールされたアプリを改変できるようにする(パッチを作成する)ツールです。アプリの動作ロジックを変更したり特定の制限を回避したりする目的で使用されます。たとえば、ユーザーはこのツールを使用することで、バンキングアプリのルートアクセス検証を無効にしたり、ゲーム内で無限のリソースを取得したりできます。パッチを追加するために、このユーティリティは特別に作成されたスクリプトをインターネットからダウンロードしますが、このスクリプトは誰でも作成して共通のデータベースに追加することができます。そのようなスクリプトの機能が悪意のあるものである場合もあることから、このツールを使用して作成されたパッチは潜在的な脅威となる可能性があります。

- Tool.Packer.1.origin

- Androidアプリケーションを不正な改変やリバースエンジニアリングから保護するよう設計されたパッカーツールです。このツール自体は悪意のあるものではありませんが、無害なアプリケーションだけでなく悪意のあるアプリケーションを保護するために使用される可能性があります。

- Tool.Androlua.1.origin

- スクリプト言語Luaを使用してAndroidアプリを開発するための特別なフレームワークの、潜在的に危険なバージョンの検出名です。Luaベースアプリの主なロジックは、実行時に対応するスクリプトがインタプリタによって暗号化・復号化されるというものです。多くの場合、このフレームワークは動作するためにデフォルトで多数のシステム権限へのアクセスを要求します。その結果、フレームワークが実行するLuaスクリプトによって、取得した権限に応じたさまざまな悪意のある動作が実行される可能性があります。

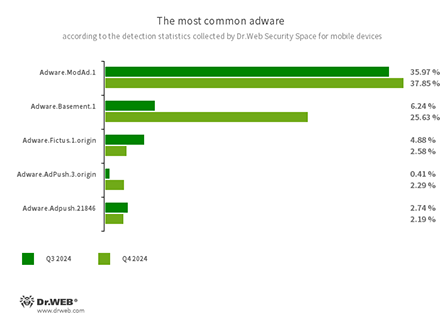

- Adware.ModAd.1

- その機能に特定のコードが挿入されている、WhatsAppメッセンジャーのMod(改造版)です。このコードはメッセンジャーの動作中にWebコンテンツを表示(Android WebViewコンポーネントを使用して)させることで目的のURLをロードします。これらのURLから、オンラインカジノやブックメーカー、アダルトサイトなどの広告サイトへのリダイレクトが実行されます。

- Adware.Basement.1

- 迷惑な広告を表示するアプリです。多くの場合、それらの広告は悪意のあるサイトや詐欺サイトにつながっています。このアプリには Program.FakeMoney.11 と同じコードベースが使用されています。

- Adware.Fictus.1.origin

- net2shareパッカーを使用して、人気のAndroid アプリやゲームのクローンバージョンに組み込まれるアドウェアモジュールです。この方法で作成されたアプリのコピーはさまざまな配信ストアから拡散され、Androidデバイス上にインストールされると迷惑な広告を表示します。

- Adware.AdPush.3.origin

- Adware.Adpush.21846

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールを開始することができます。

Google Play上の脅威

2024年第4四半期には、Doctor WebのマルウェアアナリストによってGoogle Play上で60を超える悪意のあるアプリが発見されました。それらの多くは Android.FakeApp ファミリーに属するトロイの木馬で、その一部は金融関連アプリ、教材やテキスト、そして日記帳やメモ帳などのソフトウェアを装って拡散されていました。これら偽アプリの主な目的は詐欺サイトを開くことです。

Android.FakeAppファミリーに属する他の多くのトロイの木馬と同様に詐欺サイトを開くアプリ「QuntFinanzas」と「Trading News」

また別の Android.FakeApp トロイの木馬はゲームを装って拡散されていました。これらトロイの木馬はオンラインカジノやブックメーカーのサイトを開く場合があります。

トロイの木馬の機能が組み込まれたゲームの例:「Bowl Water」と「Playful Petal Pursuit」

同じくさまざまなアプリに潜んでオンラインカジノのサイトを開くことができるトロイの木馬 Android.FakeApp.1669 の新たな亜種も発見 されています。この Android.FakeApp.1669 は、表示させるサイトのアドレスを悪意のあるDNSサーバーのTXTファイルから取得するという点で興味をひくものとなっています。また、このトロイの木馬は特定のプロバイダ経由でインターネットに接続している場合にのみその姿を現します。

トロイの木馬 Android.FakeApp.1669 の新たな亜種の例:テキストツールに偽装したアプリ「WordCount」、カフェやレストランでの料金の支払いやチップの計算を手助けするアプリを装った「Split it: Checks and Tips」

アドウェア型トロイの木馬 Android.HiddenAds に属する新たな亜種もGoogle Play上で複数発見されました。これらトロイの木馬は感染したデバイス上で自らの存在を隠します。

写真編集ソフトウェア「Cool Fix Photo Enhancer」には広告を表示させるトロイの木馬Android.HiddenAds.4013が潜んでいた

また、高度なソフトウェアパッカーで保護されたトロイの木馬( Android.Packed.57156、 Android.Packed.57157、 Android.Packed.57159 など)も発見されています。

アプリ「Lie Detector Fun Prank」と「Speaker Dust and Water Cleaner」はソフトウェアパッカーで保護されたトロイの木馬だった

ユーザーを有料サービスに登録するよう設計されたマルウェア Android.Subscription.22 も検出されました。

写真を編集する代わりにユーザーを有料サービスに登録する「InstaPhoto Editor」

そのほか、同じくユーザーを有料サービスに登録させる Android.Joker ファミリーに属するトロイの木馬も再び拡散されました。

ユーザーを密かに有料サービスに登録させようとしていたSMSメッセンジャー「Smart Messages」とサードパーティ製キーボード「Cool Keyboard」

お使いのAndroidデバイスをマルウェアや望ましくないプログラムから保護するために、Android向け Dr.Webアンチウイルス製品をインストールすることをお勧めします。