2024年4月23日

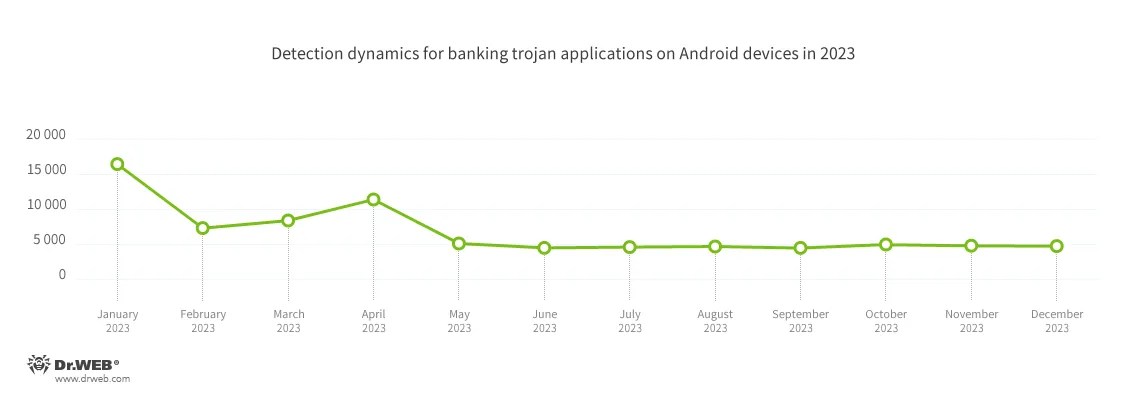

株式会社Doctor Web Pacific

2023年にDr.Webアンチウイルス製品によってAndroidデバイス上で最も多く検出された脅威は広告を表示させるトロイの木馬となりました。スパイウェア型トロイの木馬の活動は2022年と比べて減少し、2番目に多く検出された脅威となっています。バンキング型トロイの木馬の検出数も減少しましたが、この種の脅威は日々進化を続けており、依然として世界中のユーザーにとって極めて危険な脅威であり続けています。2023年にはAndroid向けバンキング型トロイの木馬の新たなファミリーが多数発見され、それらの中にはロシアとイランのユーザーを特に標的としたものも多くみられました。

詐欺師の活動も依然として活発で、ありとあらゆる種類の悪意のあるアプリを利用したさまざまな詐欺スキームが横行しました。

Google Playは引き続きサイバー犯罪者の人気を集めています。2023年にはDoctor WebのウイルスラボによってGoogle Play上で400を超えるトロイの木馬アプリが発見され、それらは合計で4億2,800万件以上ダウンロードされています。

仮想通貨を盗むよう設計されたトロイの木馬も新たなものが発見され、AndroidデバイスのユーザーのみでなくiOSデバイスのユーザーも引き続き攻撃の対象となりました。

2023年の主な傾向

- 広告を表示させるトロイの木馬の活動が増加

- バンキング型トロイの木馬の活動が減少

- ロシアとイランのユーザーを標的とした新たなAndroid向けバンキング型トロイの木馬が出現

- Google Playに新たな脅威が多数出現

- 詐欺師の活動が依然として活発

- Android および iOSデバイスのユーザーから仮想通貨を盗むよう設計された新たなトロイの木馬アプリが出現

2023年の最も注目すべきイベント

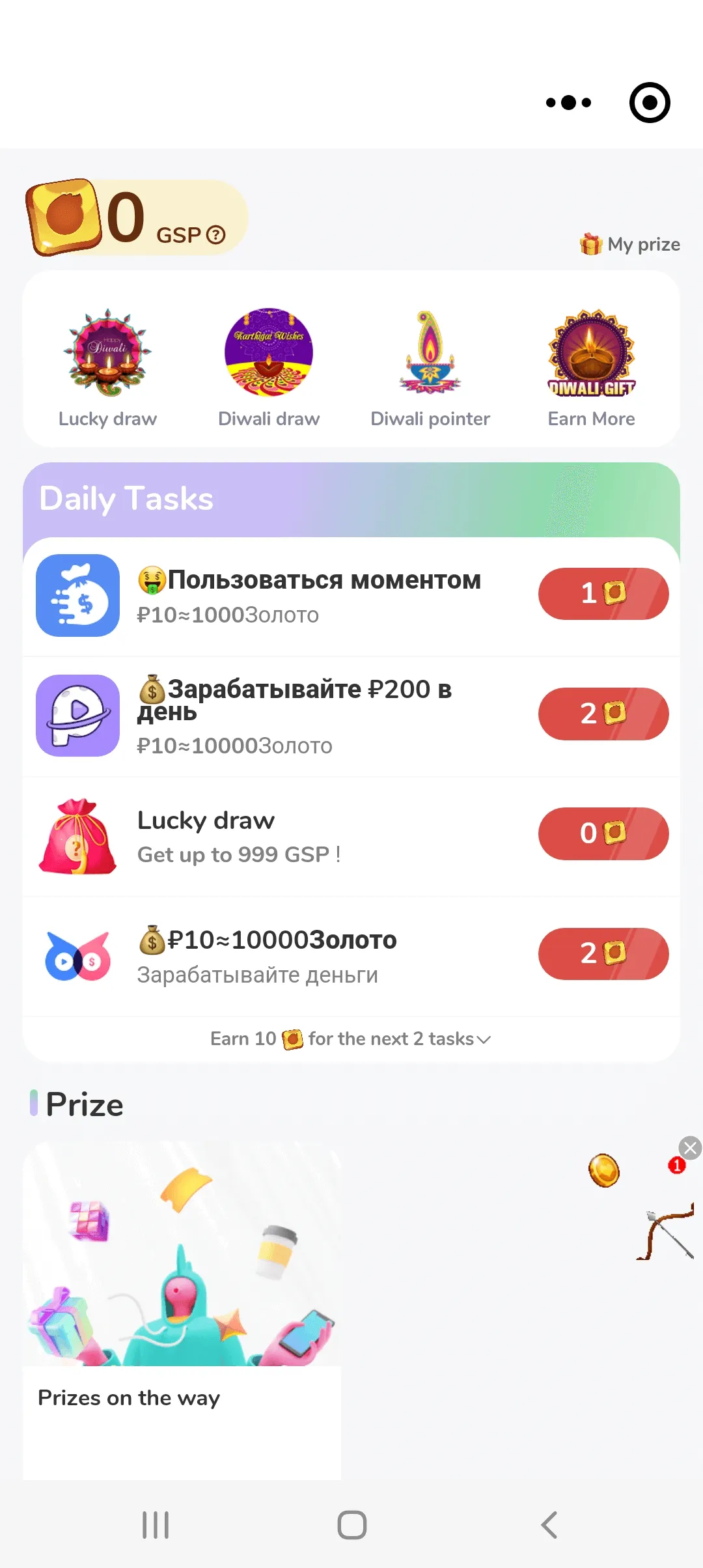

5月、Doctor WebはSpinOkモジュールの組み込まれた100を超えるアプリをGoogle Play上で発見しました。このモジュールはAndroid向けのゲームやアプリに組み込むことのできる特殊な広告プラットフォームで、ミニゲーム、タスクシステム、賞品や報酬の抽選などによってユーザーの関心を惹きつけておくよう設計されています。しかしながら、一方でスパイウェアとしての機能も備えていたため、 Android.Spy.SpinOk としてDr.Webウイルスデータベースに追加されました。このモジュールはデバイス上に保存されたファイルの情報を収集して悪意のあるアクターに送信することができるほか、クリップボードの内容を置き換えたりリモートサーバーにアップロードしたりすることもできます。また、以下の画像のような広告バナーも表示させます。

Android.Spy.SpinOk を含んだアプリは合計で4億2,100万回以上ダウンロードされていました。SpinOkからDoctor Webに問い合わせがあり、その後、SpinOKはモジュールに修正を加えてバージョン2.4.2(この時点で最新のバージョン)に更新しました。このバージョンにはスパイウェア機能は組み込まれていません。

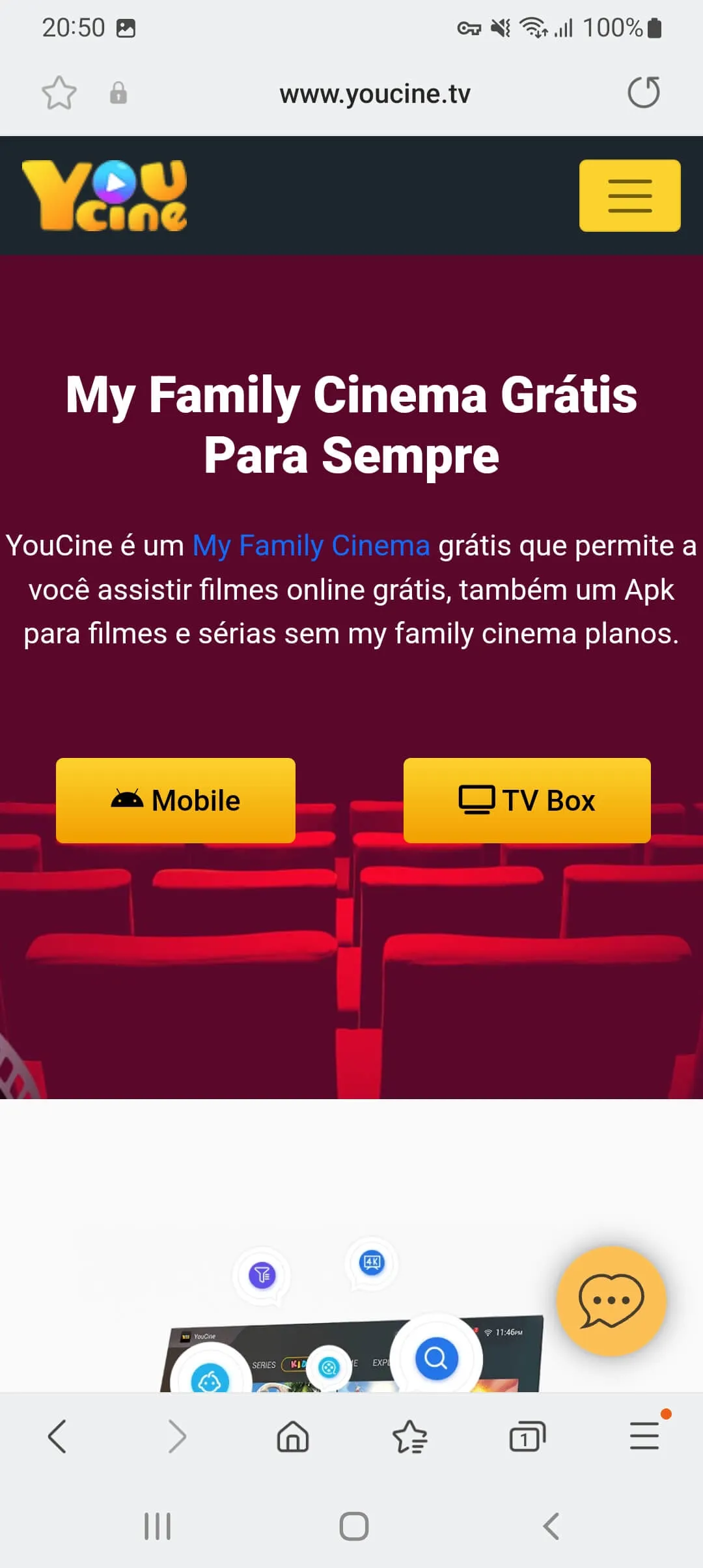

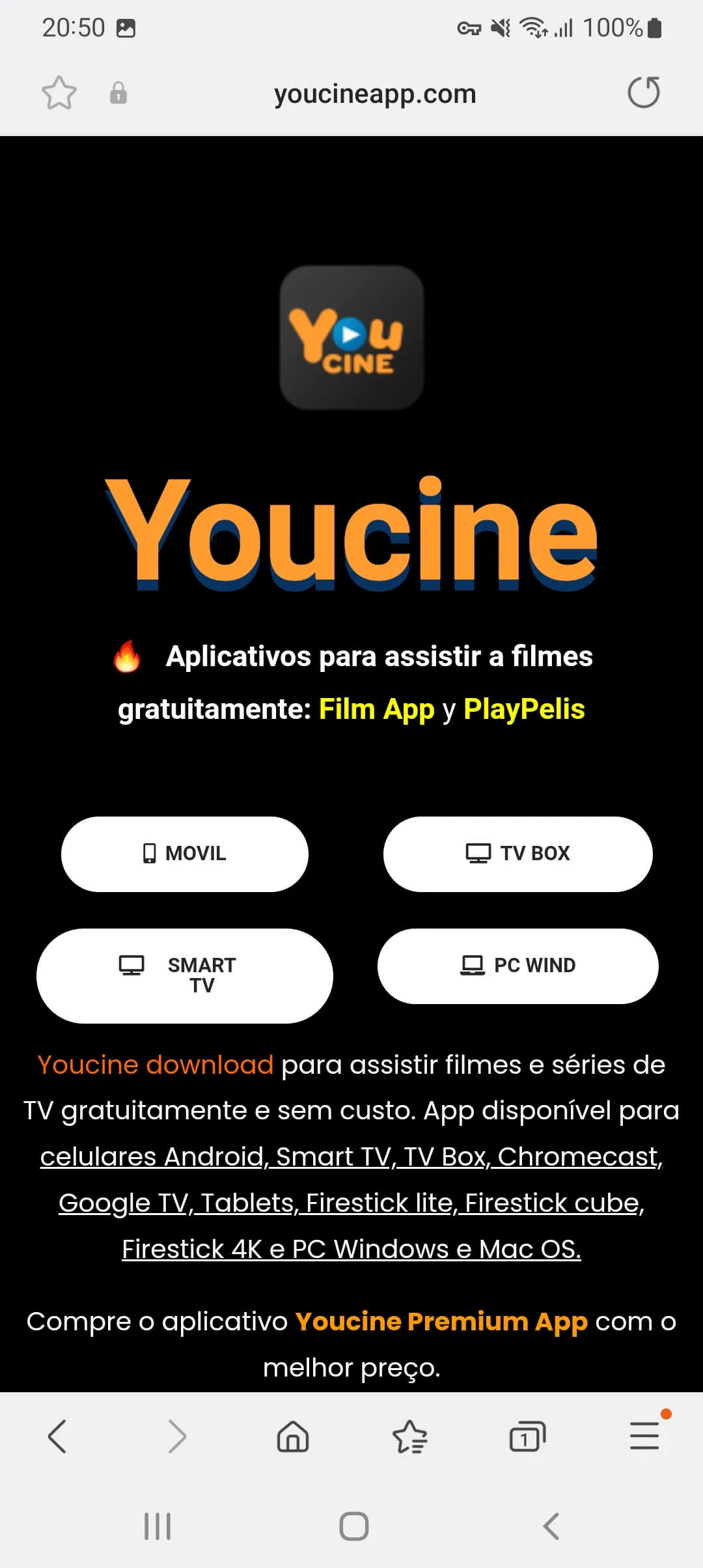

9月初旬、Doctor Webは主にスペイン語圏のユーザーを標的としたバックドア Android.Pandora.2 についての調査結果を公表しました。このトロイの木馬の最初の亜種は2017年6月にDr.Webウイルスデータベースに追加されており、2023年3月には新たな亜種である Android.Pandora.2 による大規模な攻撃が確認されました。 Android.Pandora.2 とそのさまざまな亜種は、侵害されたファームウェアの更新時や、ユーザーがオンラインで海賊版動画コンテンツを視聴するためにトロイの木馬の含まれたアプリをインストールした際に、Android TVセットやTVボックスを感染させます。以下の画像はこのバックドアを拡散するWebサイトの例です。

このトロイの木馬は感染させたデバイスでボットネットを構築し、攻撃者からコマンドを受け取るとさまざまな種類のDDoS攻撃を実行します。また、hostsファイルをダウンロードして元のシステムファイルと置き換えたり、自己更新プロセスを開始したりするなど、他の悪意のある動作も実行することができます。Doctor Webのスペシャリストによる分析の結果、このバックドアは Linux.Mirai のコードの一部をベースに作成されていることが明らかになりました。 Linux.Mirai はIoT (Internet of things : モノのインターネット)デバイスを感染させたり、さまざまなサイトに対してDDoS攻撃を行ったりする目的で2016年から広く使用されています。

同じく9月、Doctor Webのマルウェアアナリストは多機能スパイウェア型トロイの木馬 Android.Spy.Lydia の拡散について記事を公表しました。このトロイの木馬はオンライン証券取引所などの金融機関を装った悪意のあるサイトから拡散されており、イランのユーザーを標的にしています。脅威アクターから受け取るコマンドに従って、 Android.Spy.Lydia はSMSメッセージを傍受・送信する、電話帳の連絡先情報を収集する、クリップボードの内容をハイジャックする、フィッシングサイトを開くなどの悪意のある動作を実行することができます。そのため、悪意のあるアクターがこのトロイの木馬を使用することでさまざまな詐欺スキームを実行したり、個人情報を盗んだり、さらにはユーザーから金銭を詐取することが可能になります。

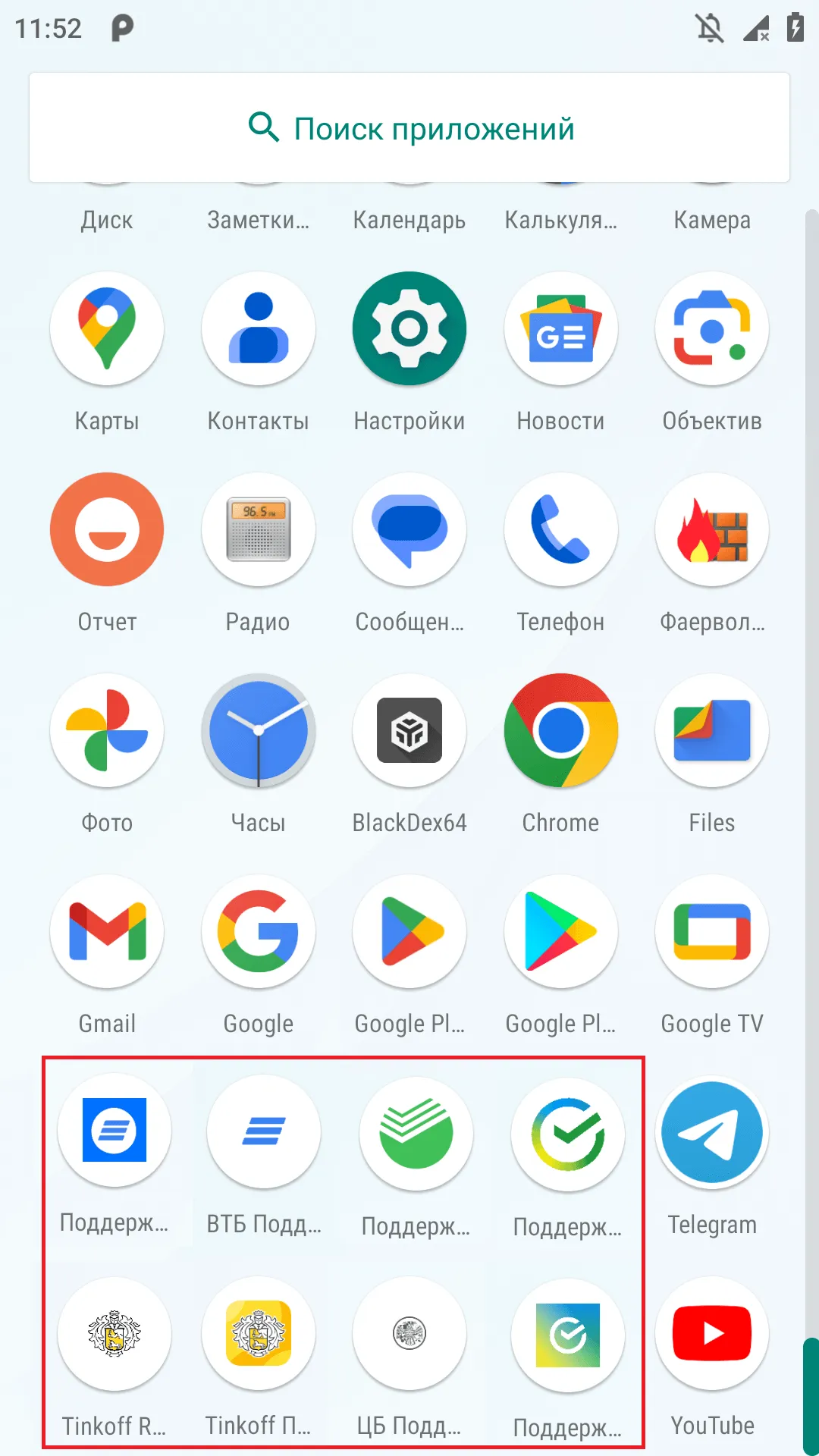

9月末、Doctor Webはモバイルデバイス用のリモート管理ソフトウェアを悪用した詐欺が増加していることについて注意を呼びかけました。そのようなソフトウェアを利用することで、脅威アクターがユーザーのAndroidデバイスを完全にコントロールすることが可能になります。この詐欺の手口として、サイバー犯罪者はまず銀行のサポートスタッフを装ってユーザーに連絡し、口座で金銭の損失につながる可能性のある不審な操作が検出されたと伝えて、金銭が盗まれることを防ぐためデバイスに「セキュリティ」アプリケーションをインストールするよう促します。その際、アプリストアにアクセスして「Sberbank support」や「VTB support」などのアプリを検索するよう提案しますが、実際にはこれらの検索結果で上位に表示されるアプリはリモートアクセスツールで、多くの場合「RustDesk Remote Desktop」となっていました。このツールがGoogle Play上でブロックされるようになった後、脅威アクターは詐欺サイトから拡散するという手法に切り替えています。一部のサイトでは、より説得力を持たせるためにアプリケーションの名前とアイコンが特定の銀行のものに置き換えられています。Dr.Webアンチウイルス製品は、トロイの木馬を含んだバージョンのこのアプリを Android.FakeApp.1426 として検出します。

また、2022年に引き続き2023年にも、仮想通貨を盗む目的でAndroidとiOS両方のデバイス向けの偽の仮想通貨ウォレットアプリを拡散する新たなサイトがDoctor Webのスペシャリストによって発見されています。

統計

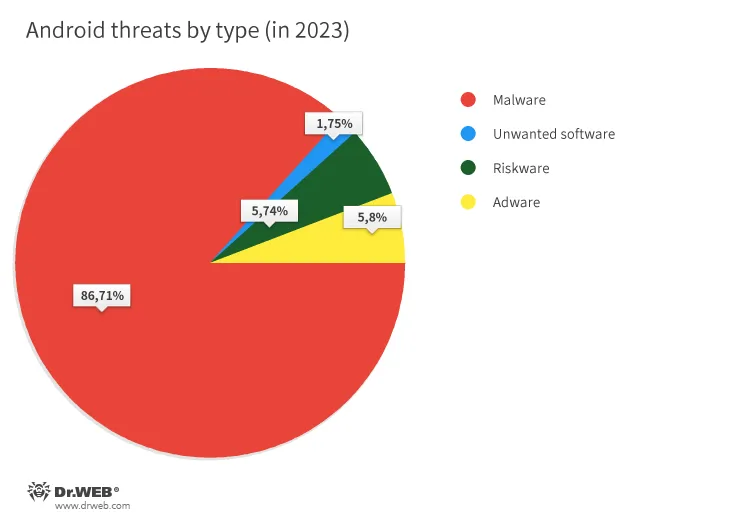

2023年には悪意のあるプログラムが引き続き最も多く検出されたAndroid脅威となり、Dr.Webアンチウイルス製品によって検出された脅威全体の86.71%を占めました。2番目に多く検出された脅威はアドウェアで、5.80%を占めています。リスクウェア(潜在的に危険なソフトウェア)が5.74%で 3番目に続き、4番目は1.75%を占める望ましくないアプリケーションとなっています。

以下のグラフは、Android向けDr.Webアンチウイルス製品によって収集された検出統計に基づいて脅威の内訳を種類別に表したものです。

悪意のあるプログラム

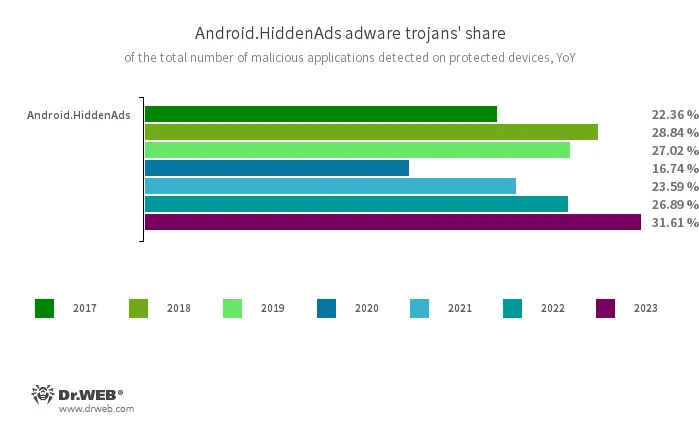

2023年に最も多く検出された悪意のあるAndroidアプリは Android.HiddenAds ファミリーに属するトロイの木馬でした。検出数は2022年と比べて4.72ポイント増加し、Dr.Webアンチウイルス製品によって検出されたマルウェア全体の31.61%を占めています。

Android.HiddenAds ファミリーの中で最も多く検出されたのは Android.HiddenAds.3697 (10.72%)となっています。 Android.HiddenAds ファミリーの亜種は最も多く検出されたマルウェアの地位を数年にわたって占めてきました。2021年には Android.HiddenAds.1994、2022年には Android.HiddenAds.3018 が首位となっています。2023年には Android.HiddenAds.3697 のほかに Android.HiddenAds.3597、 Android.HiddenAds.3831、 Android.HiddenAds.3851、 Android.HiddenAds.3956 などの亜種も発見されており、いずれはこのうちの1つが首位におどり出る可能性もあると考えられます。

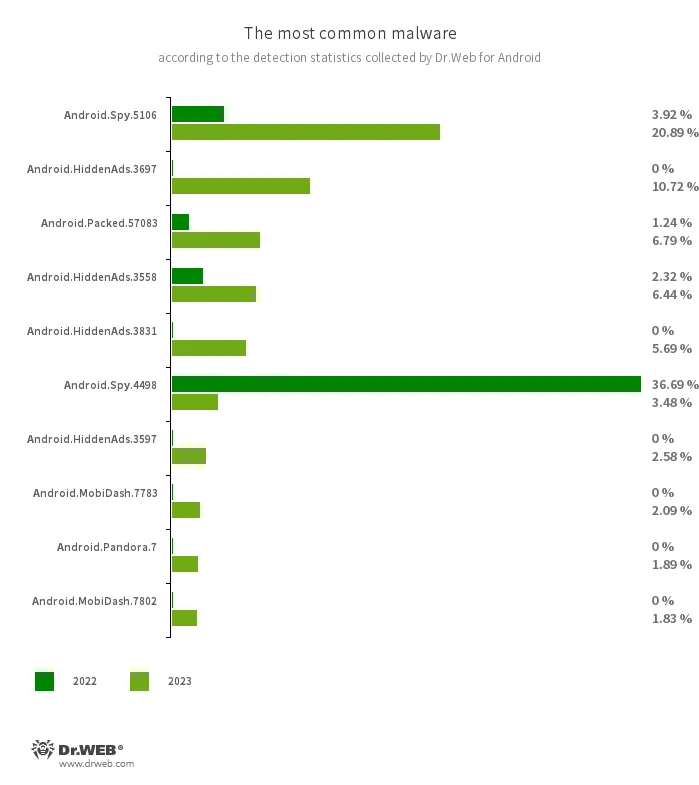

2番目に多く検出されたマルウェアはスパイウェア機能を備えたトロイの木馬 Android.Spy でした。検出数は2022年と比べて14.01ポイント減少し、検出されたマルウェア全体の28.22%を占めています。 Android.Spy の中で最も多く検出されたのは Android.Spy.5106 で、検出されたマルウェア全体の20.80%を占めていましたが、その古い亜種である Android.Spy.4498 と Android.Spy.4837 を含めると割合は24.32%となり、4分の1近くを占めることになります。

Android.MobiDash ファミリーに属する広告を表示させるトロイの木馬が3番目に多く検出されたマルウェアとなり、5.25ポイント増加して検出されたマルウェア全体の10.06%を占めました。

別のアプリをダウンロードしてインストールするよう設計され、任意のコードを実行することのできるマルウェアの検出数は2023年も引き続き減少しています。 Android.DownLoader の検出数は1.58ポイント減の2.18%、 Android.Triada は0.99ポイント減の2.14%、 Android.RemoteCode は0.01ポイント減の2.83%、 Android.Mobifun は0.33ポイント減の0.25%、 Android.Xiny は0.21ポイント減の0.27%となりました。

一方、悪意のある偽アプリ Android.FakeApp を使用した攻撃数は増加しています。サイバー犯罪者はこれらのアプリをさまざまな詐欺スキームに用いています。2023年には0.85ポイント増加し、検出されたマルウェア全体の1.83%を占めました。

ランサムウェア型トロイの木馬 Android.Locker の検出数は2022年の1.50%から1.15%に減少しています。一方で、ソフトウェアパッカーによって保護されたさまざまな種類のマルウェアである Android.Packed の検出数は5.22ポイント増加し、7.98%となりました。

以下のグラフは2023年に最も多く検出された上位10のマルウェアです。

- Android.Spy.5106

- Android.Spy.4498

- WhatsAppメッセンジャーの非公式Mod(改造版)であるトロイの木馬の、さまざまな亜種の検出名です。通知の内容を盗み、ユーザーに提供元不明の別のアプリをインストールさせようとします。また、メッセンジャーの使用中に、内容をリモートでカスタマイズ可能なダイアログボックスを表示することもできます。

- Android.HiddenAds.3697

- Android.HiddenAds.3558

- Android.HiddenAds.3831

- Android.HiddenAds.3597

- 迷惑な広告を表示するよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.Packed.57083

- ApkProtectorパッカーによって保護された悪意のあるアプリの検出名です。バンキング型トロイの木馬やスパイウェア、その他の悪意のあるソフトウェアが含まれます。

- Android.MobiDash.7783

- Android.MobiDash.7802

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれる特殊なソフトウェアモジュールです。

- Android.Pandora.7

- バックドア型トロイの木馬 Android.Pandora.2 をダウンロードしてインストールする悪意のあるプログラムの検出名です。多くの場合、スペイン語圏のユーザーを対象にしたスマートTVアプリに組み込まれています。

望ましくないアプリケーション

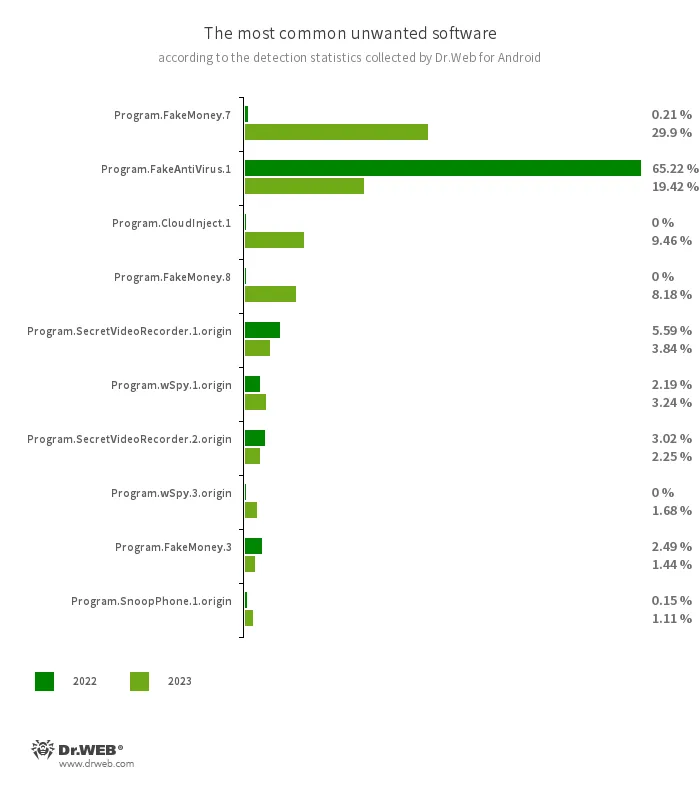

2023年に最も多く検出された望ましくないアプリケーションは、さまざまなタスクを完了することでお金を稼ぐことができるとうたうアプリのファミリーに属する Program.FakeMoney.7 でした。実際にはユーザーが報酬を手にすることはありません。この Program.FakeMoney.7 は、検出された望ましくないアプリケーション全体の29.90%と、3分の1近くを占めていました。

2022年に首位に立っていた Program.FakeAntiVirus.1 は19.42%を占めて2位に後退しました。このプログラムはアンチウイルスの動作を模倣して存在しない脅威の検出を通知し、検出された問題を「修復」するために製品の完全版を購入するよう促します。

9.46%を占めて3位となったのは、Dr.Webアンチウイルス製品によって Program.CloudInject.1 として検出される、クラウドサービスCloudInjectを使用して改造されたアプリケーションでした。そのようなアプリケーションには改造過程で危険な権限や難読化されたコードが追加され、ユーザーはそのコードの目的をコントロールすることができません。

2022年同様、2023年にもAndroidユーザーの行動を監視したりユーザーに関する情報を収集したりすることを可能にするアプリケーションが多く検出されています。このようなアプリはユーザーを違法にスパイする目的で脅威アクターによって使用される可能性があります。これらのアプリケーションで最も多く検出されたのは Program.SecretVideoRecorder.1.origin (3.84%)、 Program.wSpy.1.origin (3.24%)、 Program.SecretVideoRecorder.2.origin (2.25%)、 Program.wSpy.3.origin (1.68%)、 Program.SnoopPhone.1.origin (1.11%)、 Program.Reptilicus.8.origin (0.98%)、 Program.WapSniff.1.origin (0.83%)となっています。

以下のグラフは2023年に最も多く検出された上位10の望ましくないアプリケーションです。

- Program.FakeMoney.7

- Program.FakeMoney.8

- Program.FakeMoney.3

- 動画や広告を視聴することでお金を稼ぐことができるとうたうAndroidアプリケーションの検出名です。このアプリはタスクが完了するたびに報酬が貯まっていくかのように見せかけます。「稼いだ」お金を引き出すために、ユーザーは一定の金額を貯める必要があるとされていますが、たとえその金額が貯まったとしても実際にお金を手にすることはできません。

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、ソフトウェアの完全版を購入するよう要求します。

- Program.CloudInject.1

- クラウドサービスCloudInjectと、同名のAndroidユーティリティ( Tool.CloudInject としてDr.Webウイルスデータベースに追加されています)を使用して改造されたAndroidアプリケーションの検出名です。アプリケーションはリモートサーバー上で改造されますが、その際、改造を行うユーザーはアプリに何が追加されるのか具体的な改造内容をコントロールすることができません。また、これらのアプリケーションは危険なシステム権限を複数要求します。改造後、ユーザーはこれらアプリをリモートで管理できるようになります(アプリをブロックする、カスタムダイアログを表示する、他のソフトウェアのインストールや削除を追跡するなど)。

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションの、さまざまな亜種の検出名です。撮影中であることを知らせる通知を無効にすることで密かに動作することができ、アプリのアイコンと表示名を偽のものに置き換えることも可能です。これらの機能により、潜在的に危険なソフトウェアとみなされます。

- Program.wSpy.1.origin

- Program.wSpy.3.origin

- Androidユーザーのアクティビティを密かに監視するよう設計された商用スパイウェアアプリです。このアプリを使用することで、侵入者がSMSやポピュラーなメッセージングアプリのチャットを読む、周囲の音声を盗聴する、デバイスの位置情報やブラウザ閲覧履歴を追跡する、電話帳や連絡先・写真や動画にアクセスする、デバイスの内蔵カメラでスクリーンショットや写真を撮ることが可能になります。また、キーロガーとしての機能も備えています。

- Program.SnoopPhone.1.origin

- Androidユーザーのアクティビティを監視するよう設計されたアプリケーションです。このアプリを使用することで、第三者がSMSを読む、通話に関する情報を収集する、デバイスの位置を追跡する、周囲の音声を録音することが可能になります。

リスクウェア

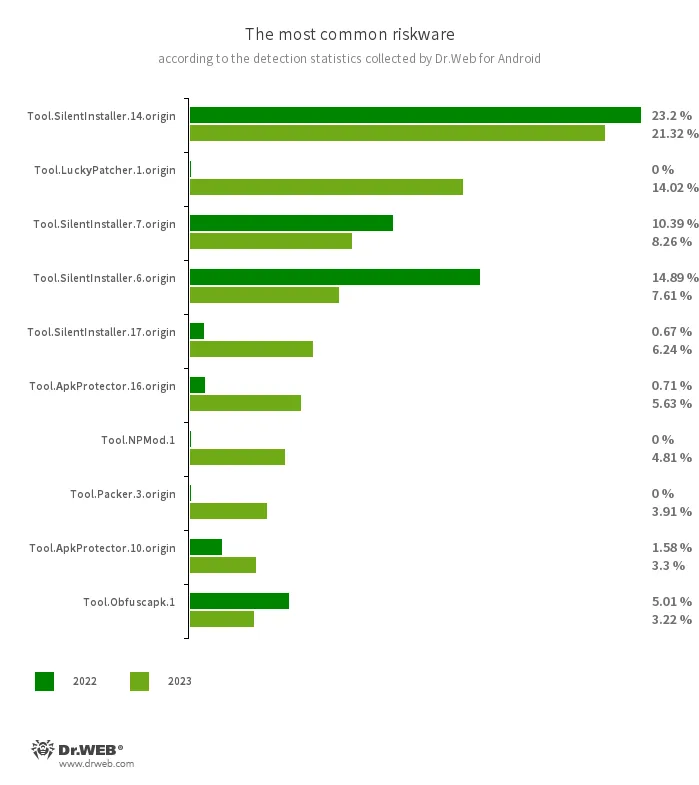

2023年に最も多く検出されたリスクウェアは引き続き、Androidアプリをインストールせずに実行できるようにするユーティリティ Tool.SilentInstaller となりました。これらのツール自体は悪意のあるものではありませんが、マルウェアを起動させる目的で脅威アクターによって悪用される可能性があります。その検出数は2022年と比較して17.94ポイント減となったものの、検出されたリスクウェア全体の48.98%と、半分近くを占めています。2番目に多く検出されたのは Tool.LuckyPatcher ファミリーに属するツールで、検出されたリスクウェア全体の14.02%を占めていました。このツールを使用することで、Androidアプリケーションを改変したり、インターネットからダウンロードした特別なスクリプトを追加したりすることができます。3番目に多く検出されたのは Tool.ApkProtector パッカーによって保護されたアプリで、5.33ポイント増加してリスクウェア全体の10.14%を占めていました。

同時に、他のファミリーに属するパッカーによって保護されたアプリの検出数も増加しました。 Tool.Packer ファミリーは3.58%から4.47%に、 Tool.Ultima ファミリーは0.05%から1.04%に増加しています。

Androidアプリケーションを改造し、組み込まれた特殊なモジュールを使用してデジタル署名の検証をバイパスできるようにするNP Managerユーティリティも多く検出されています。Dr.Webアンチウイルス製品は改造されたそのようなアプリを Tool.NPMod として検出します。その検出数はリスクウェア全体の4.81%を占めていました。

一方、難読化ツール Tool.Obfuscapk を使用して改造されたアプリの検出数は減少し、リスクウェア全体に占める割合は2022年の5.01%から2023年の3.22%へと低下しています。

以下のグラフは2023年に最も多く検出された上位10のリスクウェアです。

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.17.origin

- アプリケーションがAPKファイルをインストールせずに実行できるようにする、リスクウェアプラットフォームです。埋め込まれているアプリのコンテキスト内で仮想ランタイム環境を作成します。これらのプラットフォームを使用して起動されたAPKファイルは、アプリの一部であるかのように動作し、アプリと同じ権限を取得します。

- Tool.LuckyPatcher.1.origin

- その動作ロジックを変更したり特定の制限を回避したりする目的で、Androidデバイスにインストールされたアプリを改変できるようにする(パッチを作成する)ツールです。たとえば、ユーザーはこのツールを適用することで、バンキングアプリのルートアクセス検証を無効にしたり、ゲーム内で無限のリソースを取得したりできます。パッチを追加するために、このユーティリティは特別に作成されたスクリプトをインターネットからダウンロードしますが、このスクリプトは誰でも作成して共通のデータベースに追加することができます。そのようなスクリプトの機能が悪意のあるものである場合もあることから、このツールを使用して作成されたパッチは潜在的な脅威となる可能性があります。

- Tool.ApkProtector.16.origin

- Tool.ApkProtector.10.origin

- ApkProtectorソフトウェアパッカーによって保護されたAndroidアプリの検出名です。このパッカー自体は悪意のあるものではありませんが、マルウェアや望ましくないアプリケーションをアンチウイルスソフトウェアによって検出されにくくする目的で、サイバー犯罪者によって使用される可能性があります。

- Tool.NPMod.1

- NP Managerユーティリティを使用して改造されたAndroidアプリケーションの検出名です。そのようなアプリには特殊なモジュールが組み込まれており、改造後にデジタル署名の検証をバイパスすることができます。

- Tool.Packer.3.origin

- NP Managerツールを使用してコードが暗号化および難読化されているAndroidプログラムの検出名です。

- Tool.Obfuscapk.1

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。サイバー犯罪者は悪意のあるアプリケーションをアンチウイルスによる検出から保護する目的でこのツールを使用します。

アドウェア

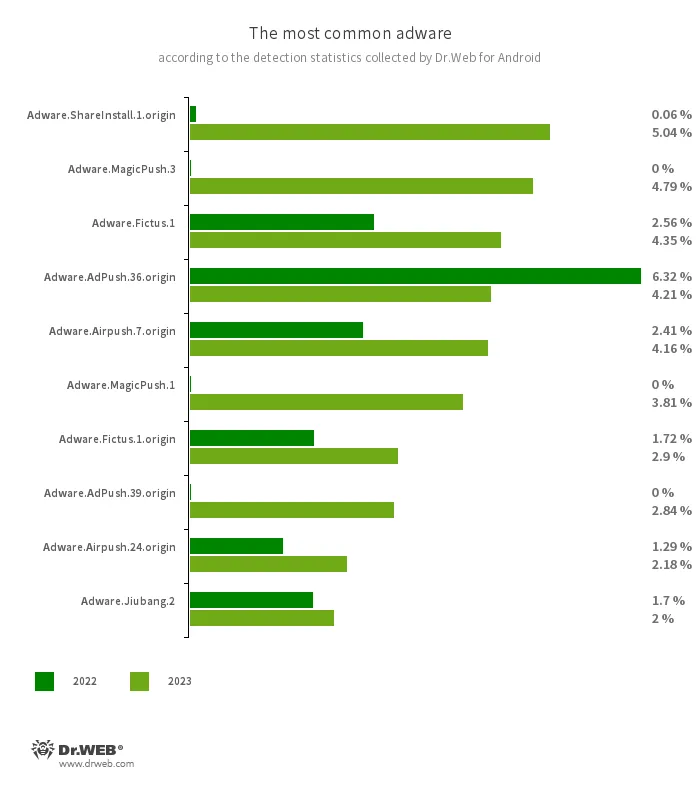

2023年に最も多く検出されたアドウェアは、Androidアプリに組み込まれる広告モジュール Adware.Adpush ファミリーでした。検出されたアドウェア全体の35.82%と、3分の1以上を占めていましたが、2022年と比較すると24.88ポイント減少しています。2番目は9.58%を占める Adware.MagicPush ファミリーで、次いで3番目に8.59%(2022年比3.24ポイント増)を占める Adware.Airpush モジュールが続いています。

そのほか、 Adware.ShareInstall (0.06%から5.04%に増加)、 Adware.Fictus (2.58%から4.41%に増加)、 Adware.Leadbolt (3.31%から4.37%に増加)、Adware.Jiubang (2.83%から3.22%に増加)、 Adware.Youmi (0.06%から2.20%に増加)ファミリーに属するアドウェアも多く検出されています。

一方、2022年に2位を占めていた Adware.SspSdk モジュールは、2023年には検出されたアドウェア全体の1.49%を占めるのみとなり、上位10からも脱落しています。

以下のグラフは2023年に最も多く検出された上位10のアドウェアです。

- Adware.ShareInstall.1.origin

- Androidアプリに組み込まれるアドウェアモジュールです。Android OSのロック画面に広告を含んだ通知を表示します。

- Adware.MagicPush.1

- Adware.MagicPush.3

- Androidアプリに組み込まれるアドウェアモジュールです。ホストアプリが使用されていないときに、OSのユーザーインターフェース上に重ねてポップアップバナーを表示させます。バナーには多くの場合、不審なファイルが発見されたことを知らせたり、スパムをブロックしたりデバイスの電力消費を最適化したりするよう勧めたりする、ユーザーを騙すような内容が表示され、そのためにアドウェアモジュールを含んだアプリを開くようユーザーに要求します。ユーザーがアプリを開くと広告が表示されます。

- Adware.Fictus.1

- Adware.Fictus.1.origin

- net2shareパッカーを使用して、人気のAndroid アプリやゲームのクローンバージョンに組み込まれるアドウェアモジュールです。この方法で作成されたアプリのコピーはさまざまな配信ストアから拡散され、Androidデバイス上にインストールされると迷惑な広告を表示します。

- Adware.AdPush.36.origin

- Adware.AdPush.39.origin

- Androidアプリに組み込まれるアドウェアモジュールのファミリーです。ユーザーを騙すような紛らわしい、広告を含んだ通知(オペレーティングシステムからの通知に似せたものなど)を表示させます。また、さまざまな機密情報を収集し、別のアプリをダウンロードしてインストールを開始することができます。

- Adware.Airpush.7.origin

- Adware.Airpush.24.origin

- Androidアプリに組み込まれ、さまざまな広告を表示するアドウェアモジュールのファミリーです。表示されるものはモジュールのバージョンや亜種によって異なり、広告を含む通知やポップアップウィンドウ、バナーなどがあります。多くの場合、攻撃者はユーザーにさまざまなソフトウェアをインストールするよう促してマルウェアを拡散させる目的で、これらのモジュールを使用しています。さらに、これらモジュールは個人情報を収集してリモートサーバーに送信します。

- Adware.Jiubang.2

- Androidアプリに組み込まれるアドウェアモジュールで、広告を含んだバナーを他のアプリのウィンドウに重ねて表示させます。

Google Play上の脅威

2023年、Doctor WebのウイルスラボはGoogle Playで440を超える悪意のあるアプリケーションを発見しました。これらは合計で4 億 2,843 万 4,576件以上ダウンロードされています。前出のトロイの木馬モジュール Android.Spy.SpinOk が組み込まれた多数のアプリケーションと並んで、 Android.FakeApp ファミリーに属する数百ものトロイの木馬が発見されています。これらトロイの木馬はサイバー犯罪者によってあらゆる詐欺スキームに用いられており、さまざまなアプリを装って拡散されています。一定の条件下ではアプリとしてうたわれた機能を実行する場合もありますが、その主なタスクはリモートサーバーから受け取るコマンドに従って特定のWebサイトを開くことです。

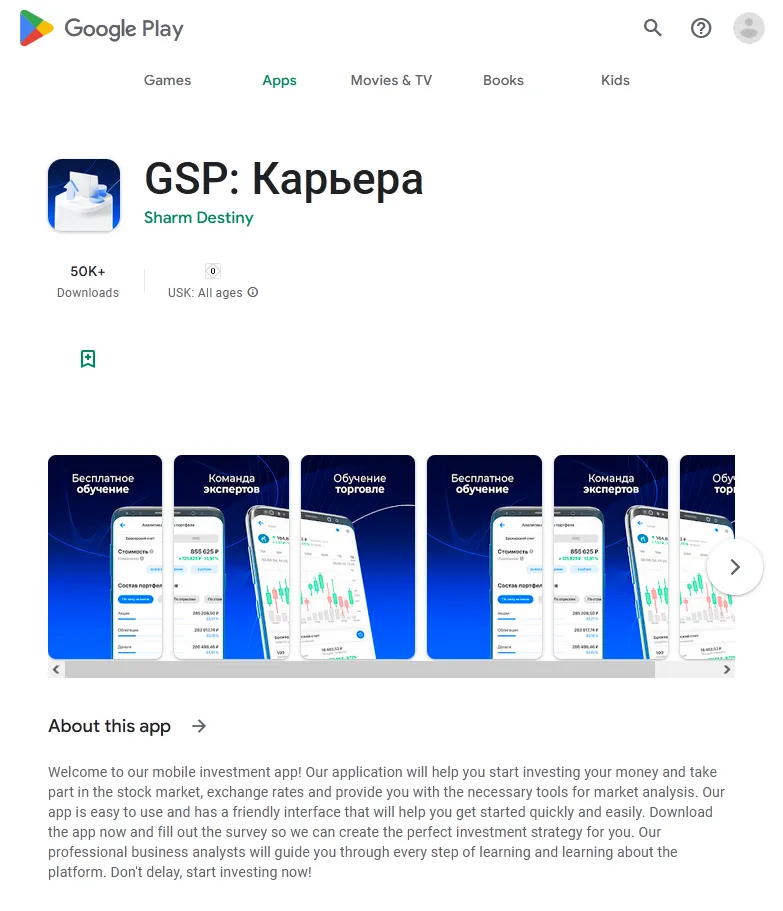

これらトロイの木馬の多くは、教材やガイド、家計簿アプリ、株式情報や取引にアクセスするためのアプリ、アンケートに参加するためのアプリなどといった金融関連アプリに偽装していました。

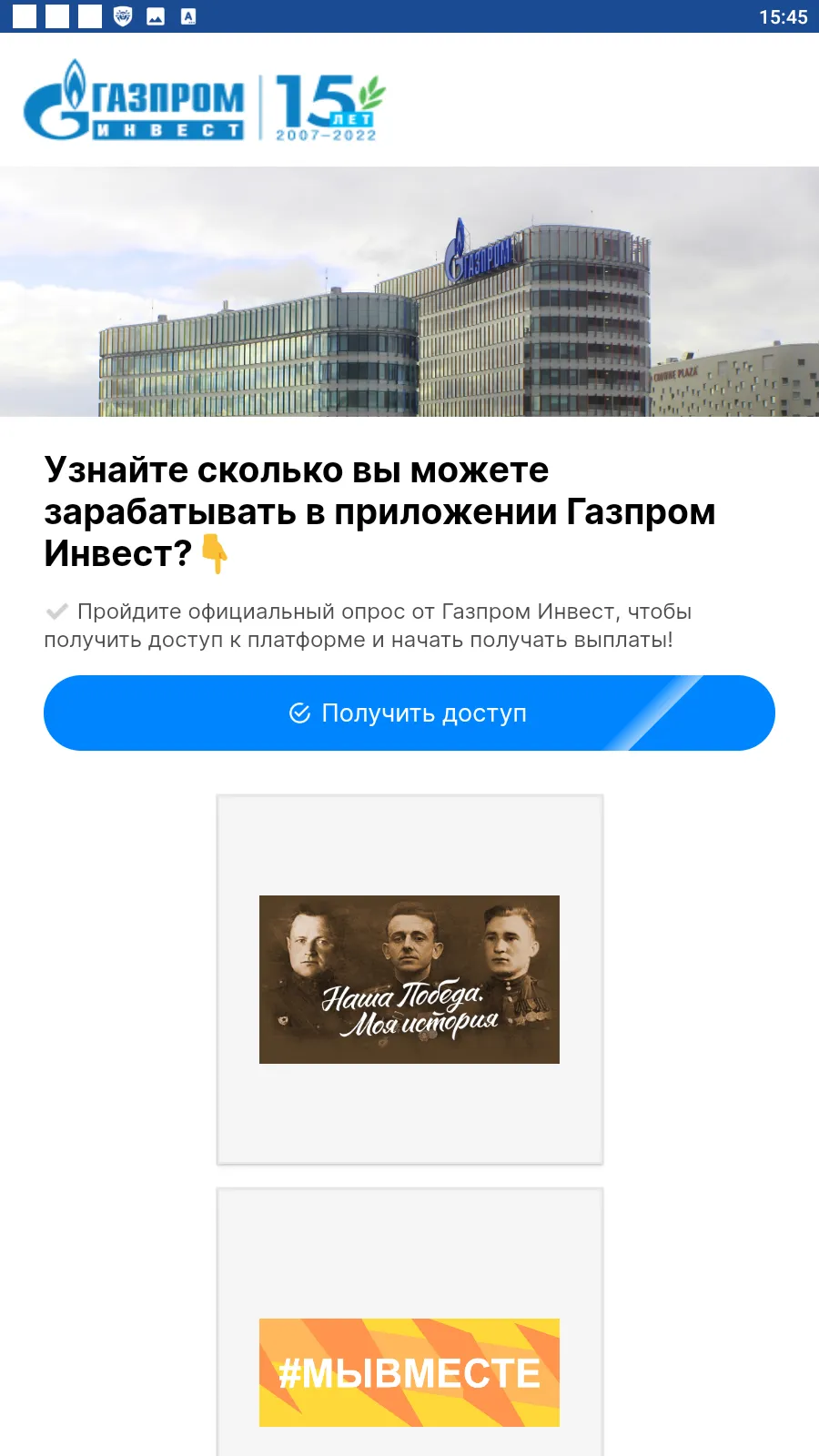

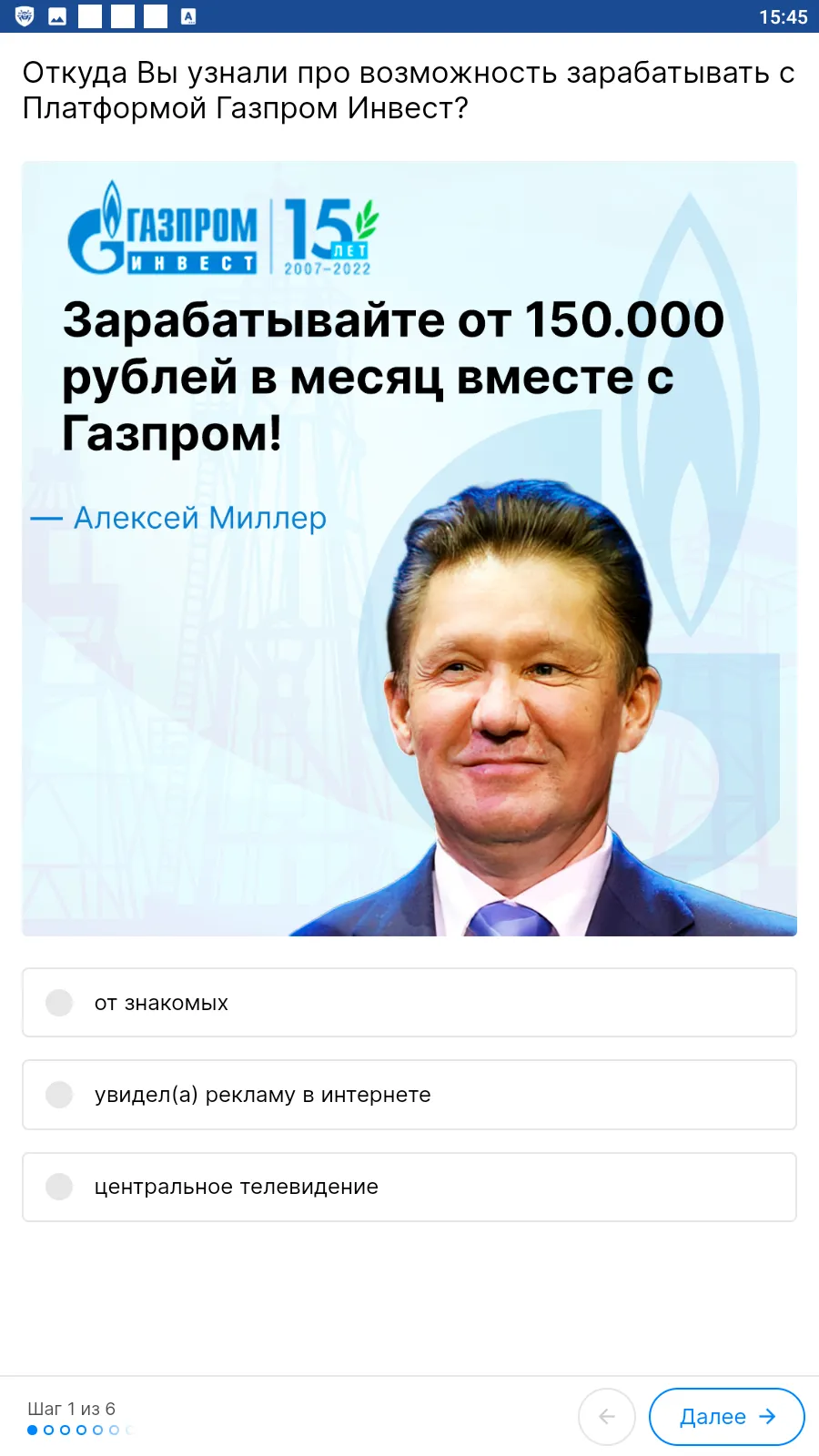

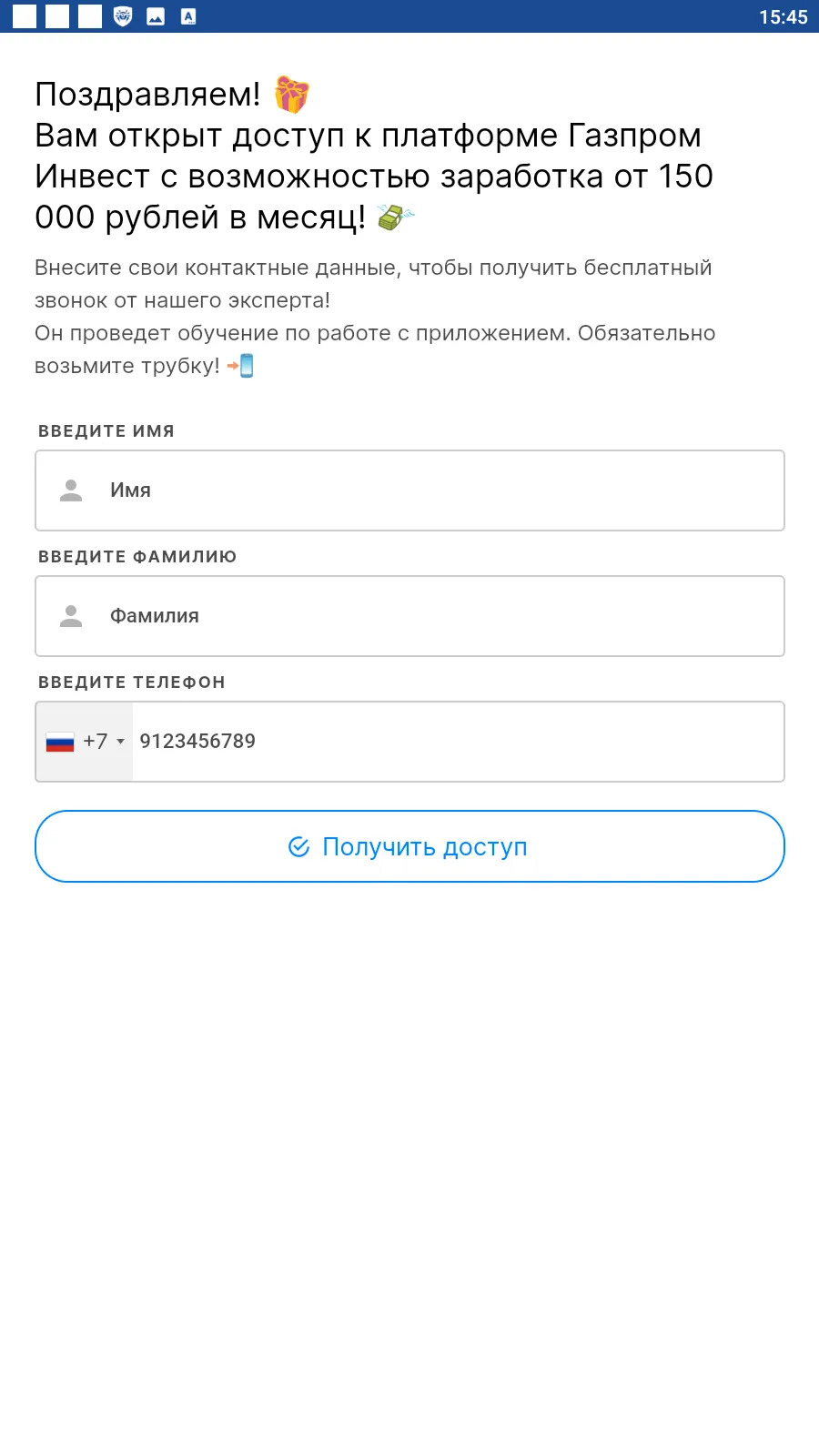

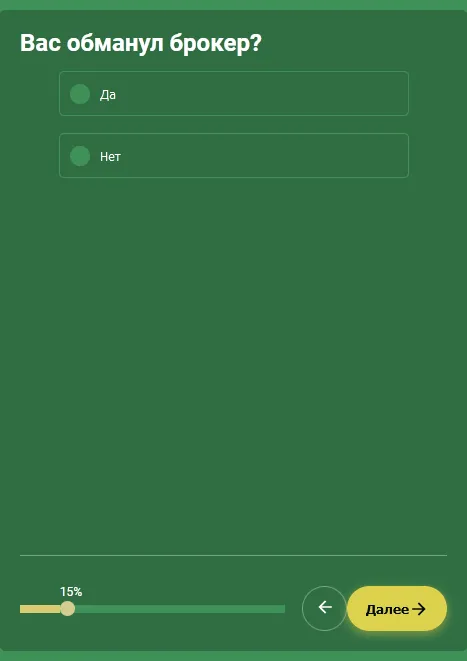

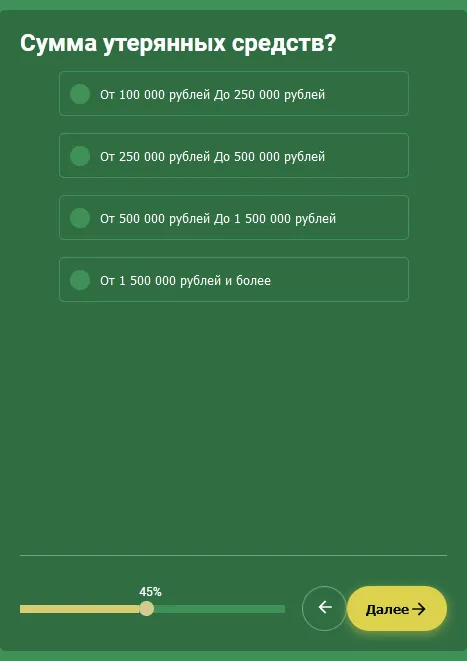

このような偽アプリは詐欺サイトを開き、有名企業をかたってユーザーに投資や仮想通貨取引を勧めます。中には、会社の株や政府からの給付金を「ギフト」として受け取ることができると提案するケースもみられました。そのためにユーザーはサービスに「アクセス」する必要がありますが、その際、いくつかの質問に回答して個人情報を提供するよう求められます。

以下の画像はトロイの木馬によって開かれるそのような詐欺サイトの例です。最初の例は、ロシアの大手石油・ガス会社と関連があるとする投資プラットフォームにアクセスできるとうたうサイトです。2つ目の例では、ロシア連邦中央銀行をかたって「デジタルルーブルでお金を稼ぐ」ようユーザーに勧めています。

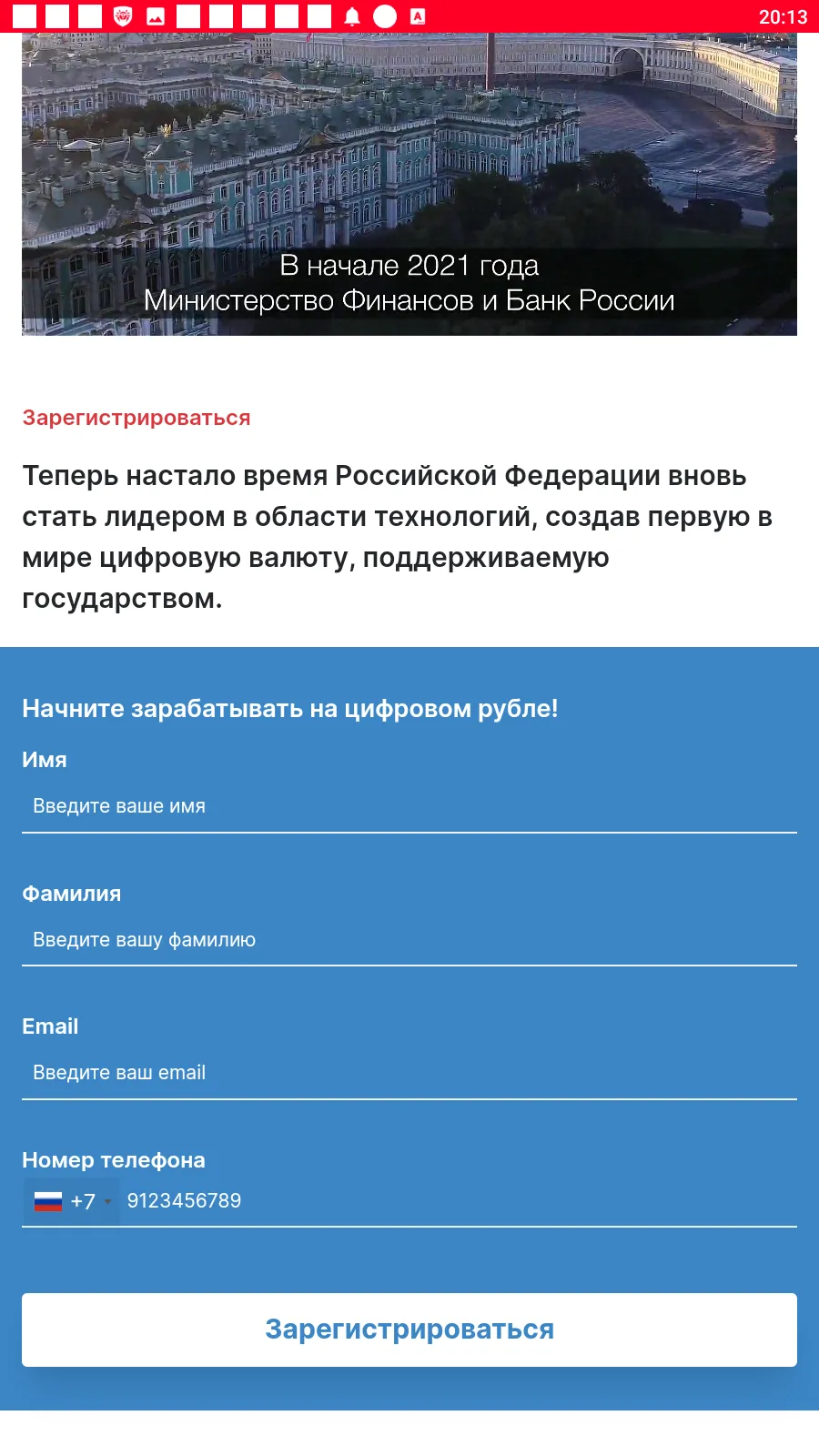

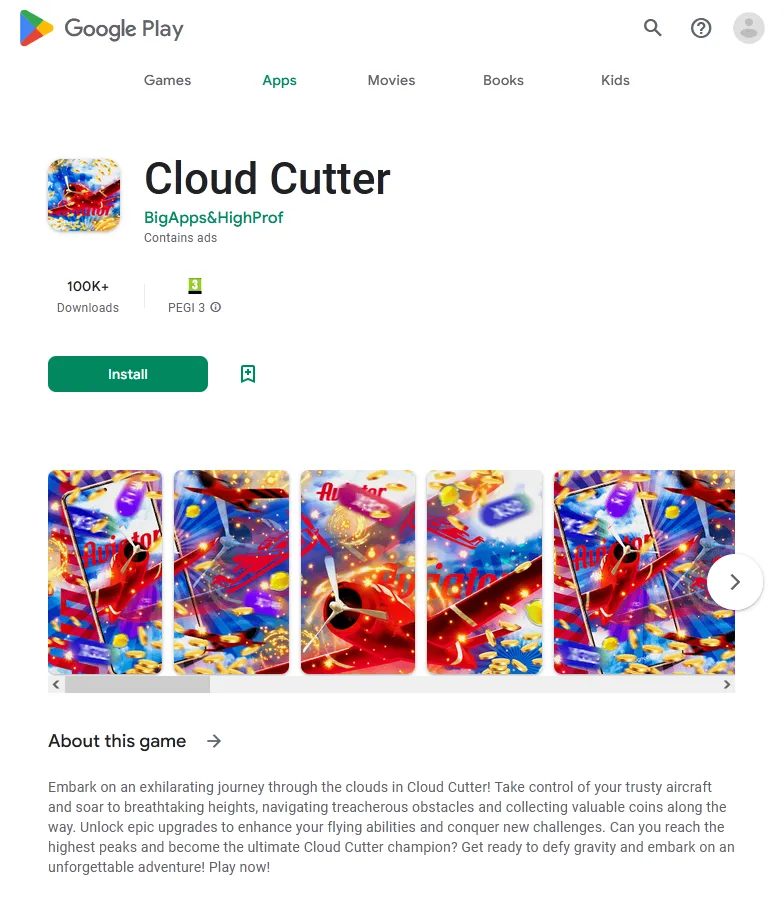

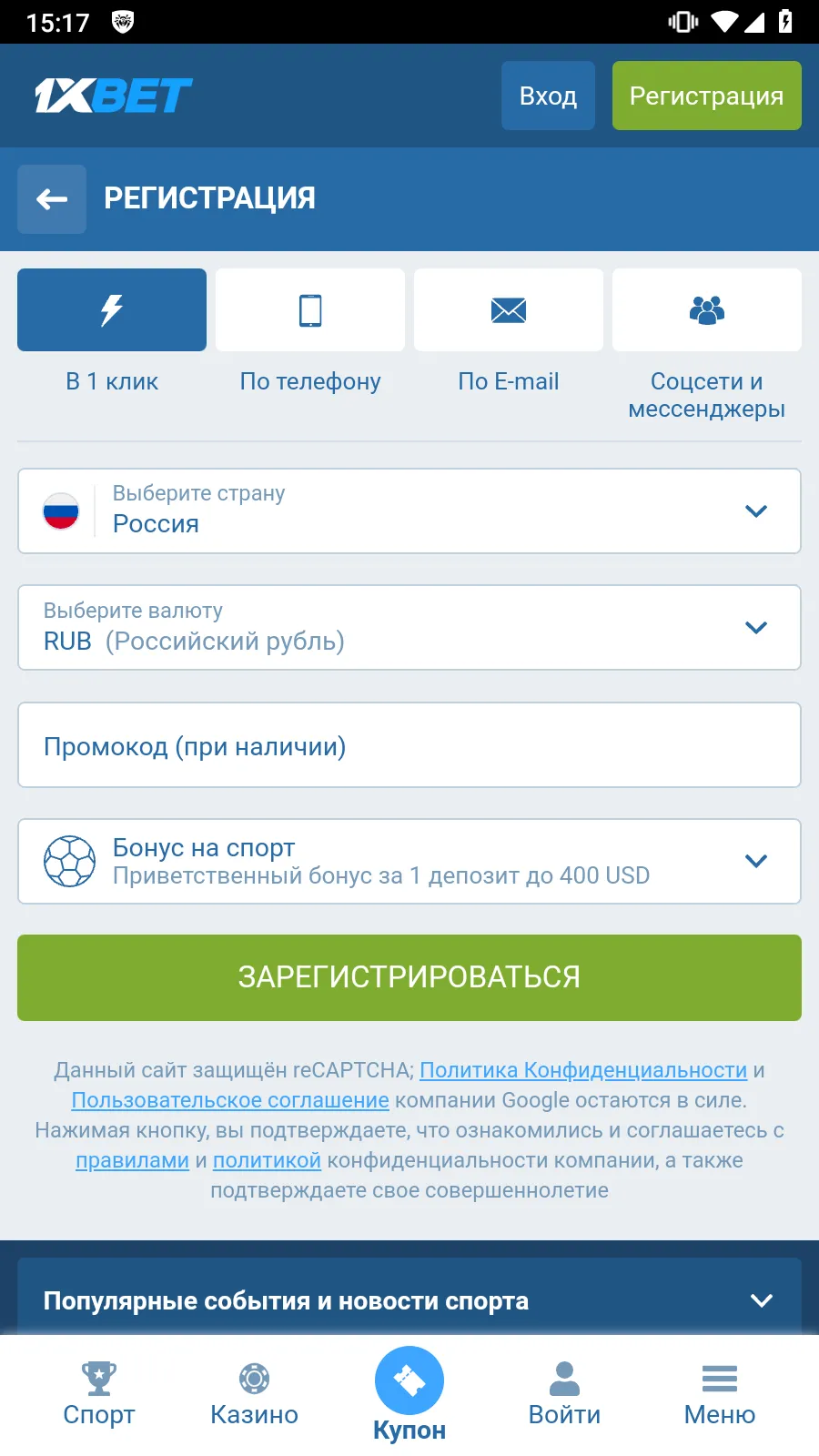

ゲームを装って拡散されていた Android.FakeApp トロイの木馬もありました。これらの偽アプリはオンラインカジノやブックメーカーのサイトを開く場合があります。

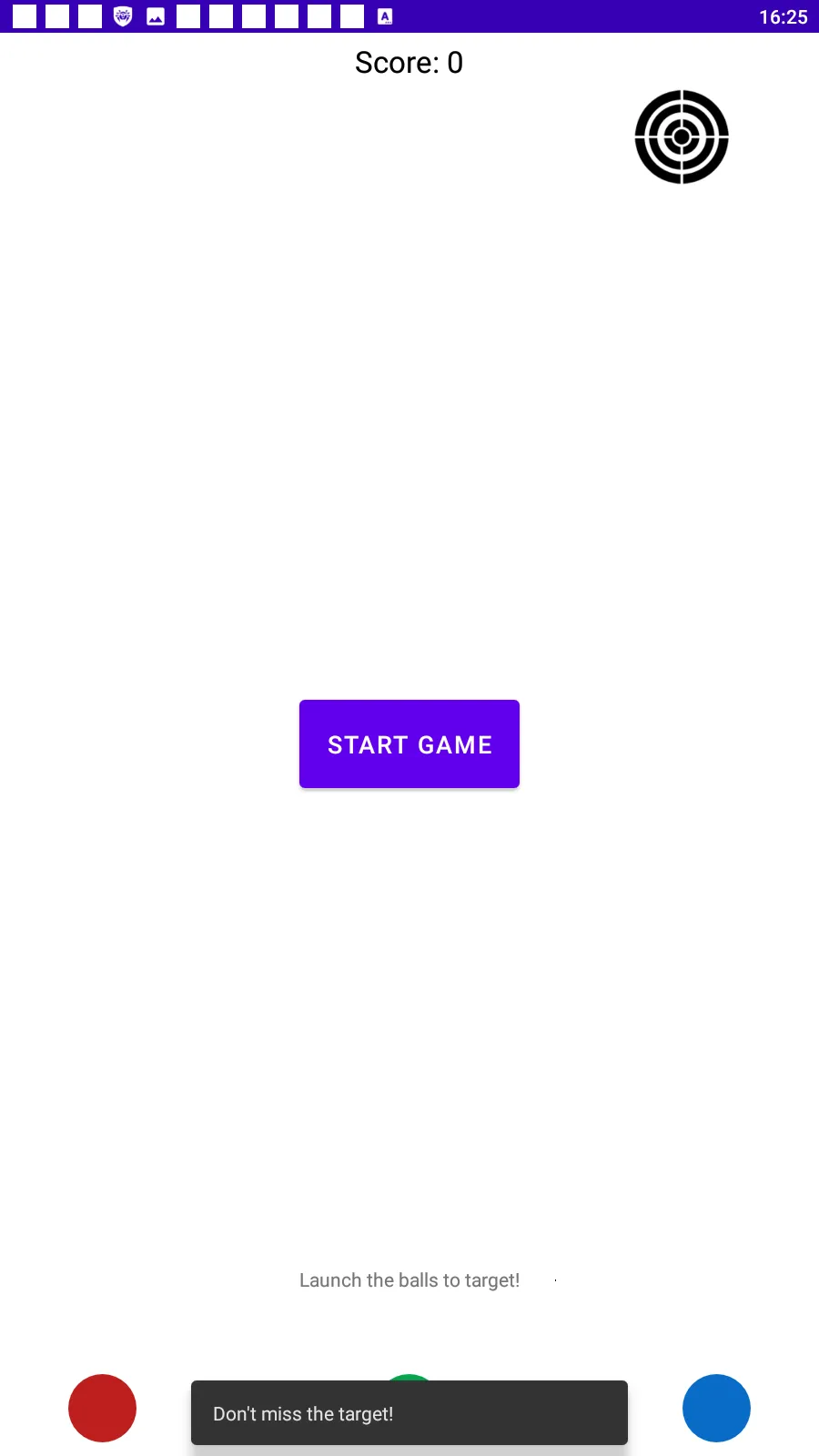

以下の画像は、それらのアプリがゲームとして動作している例です。

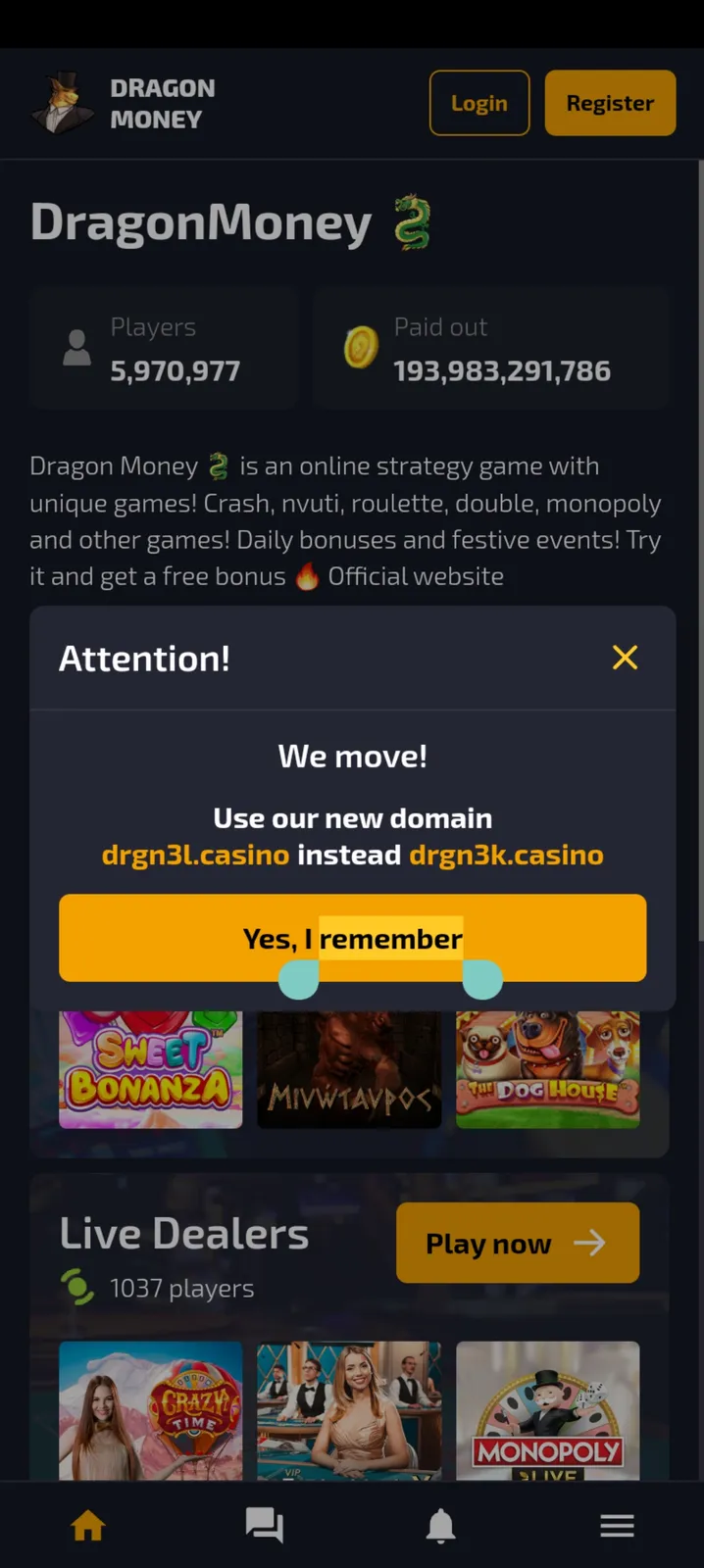

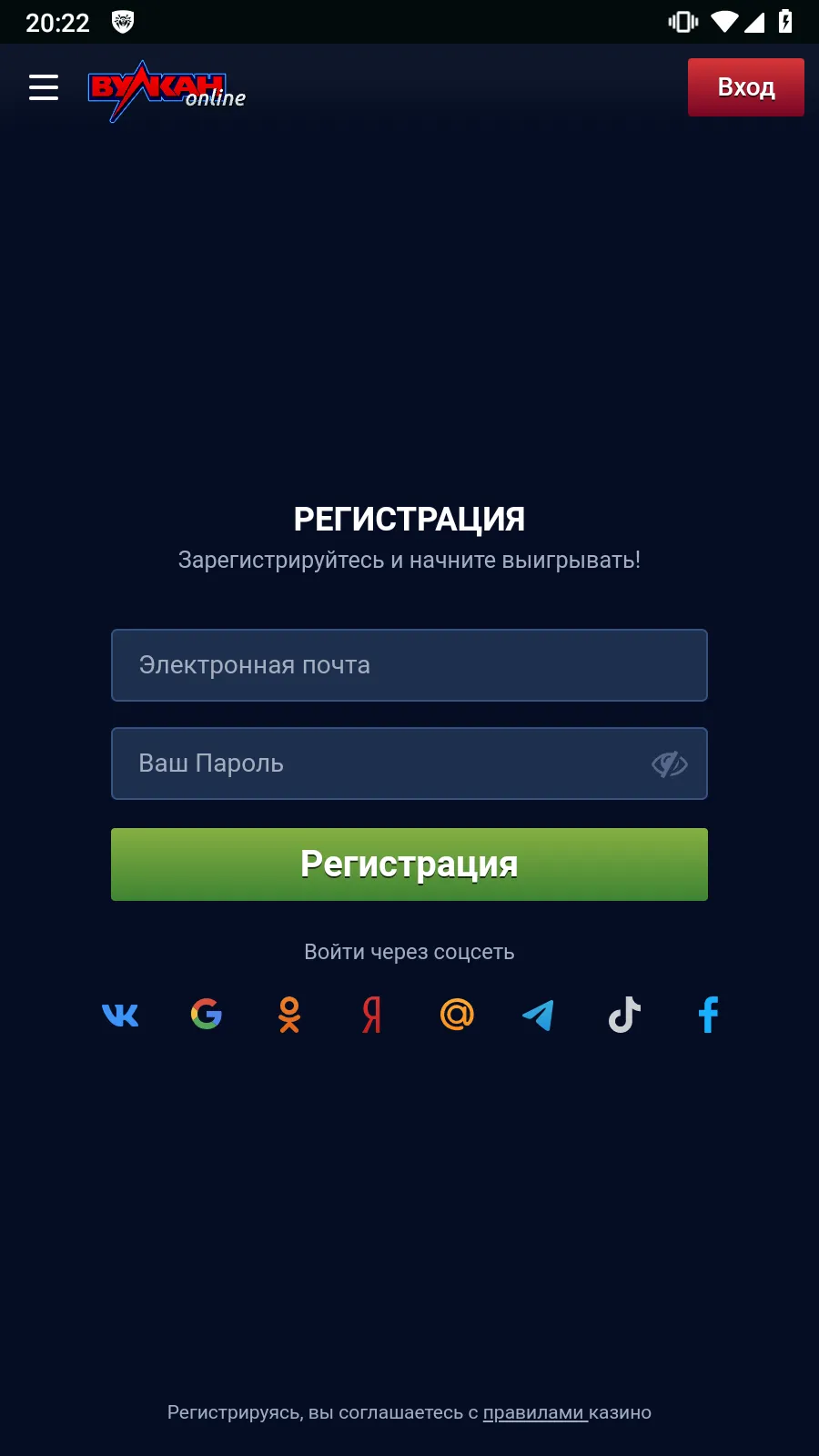

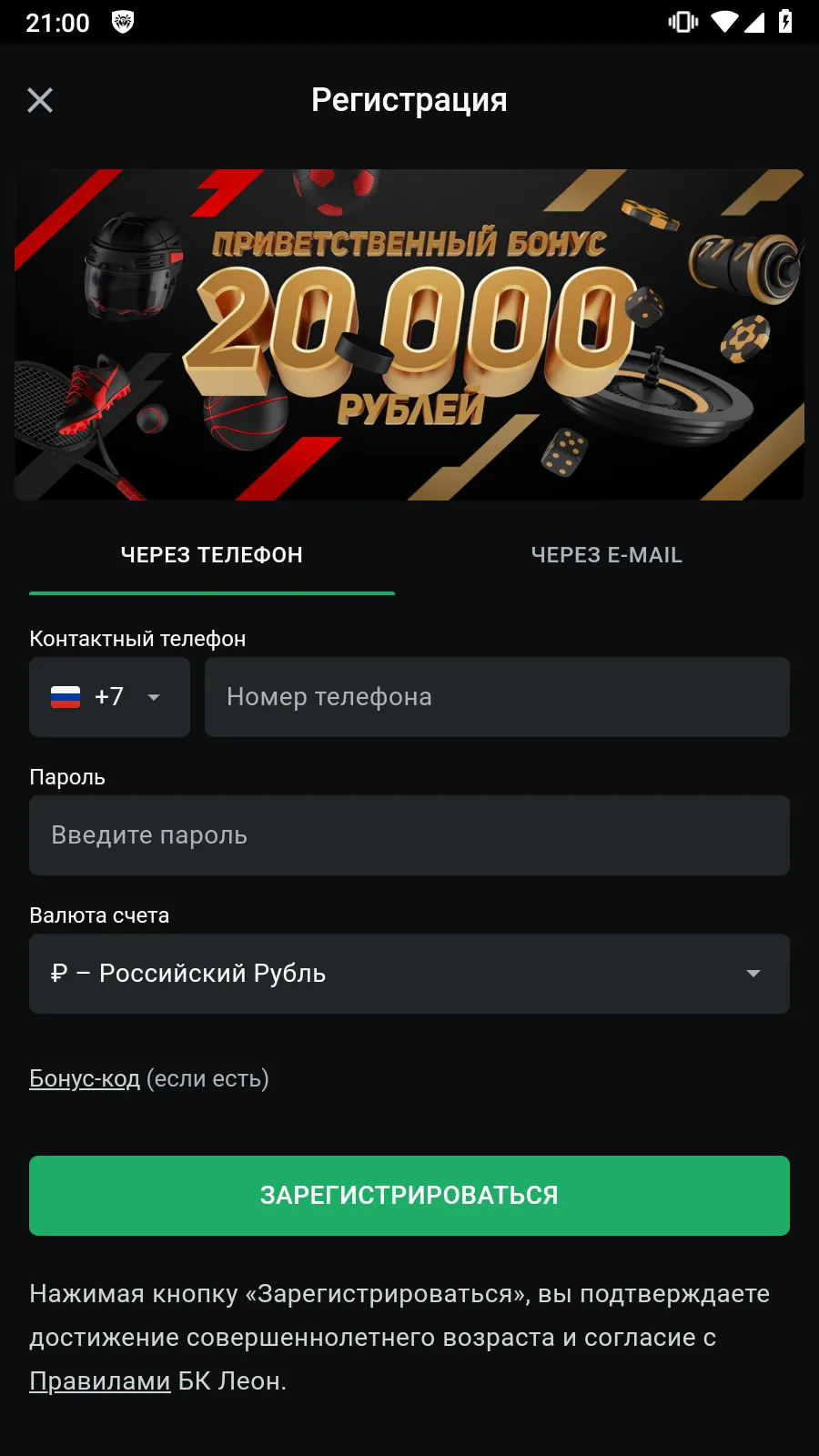

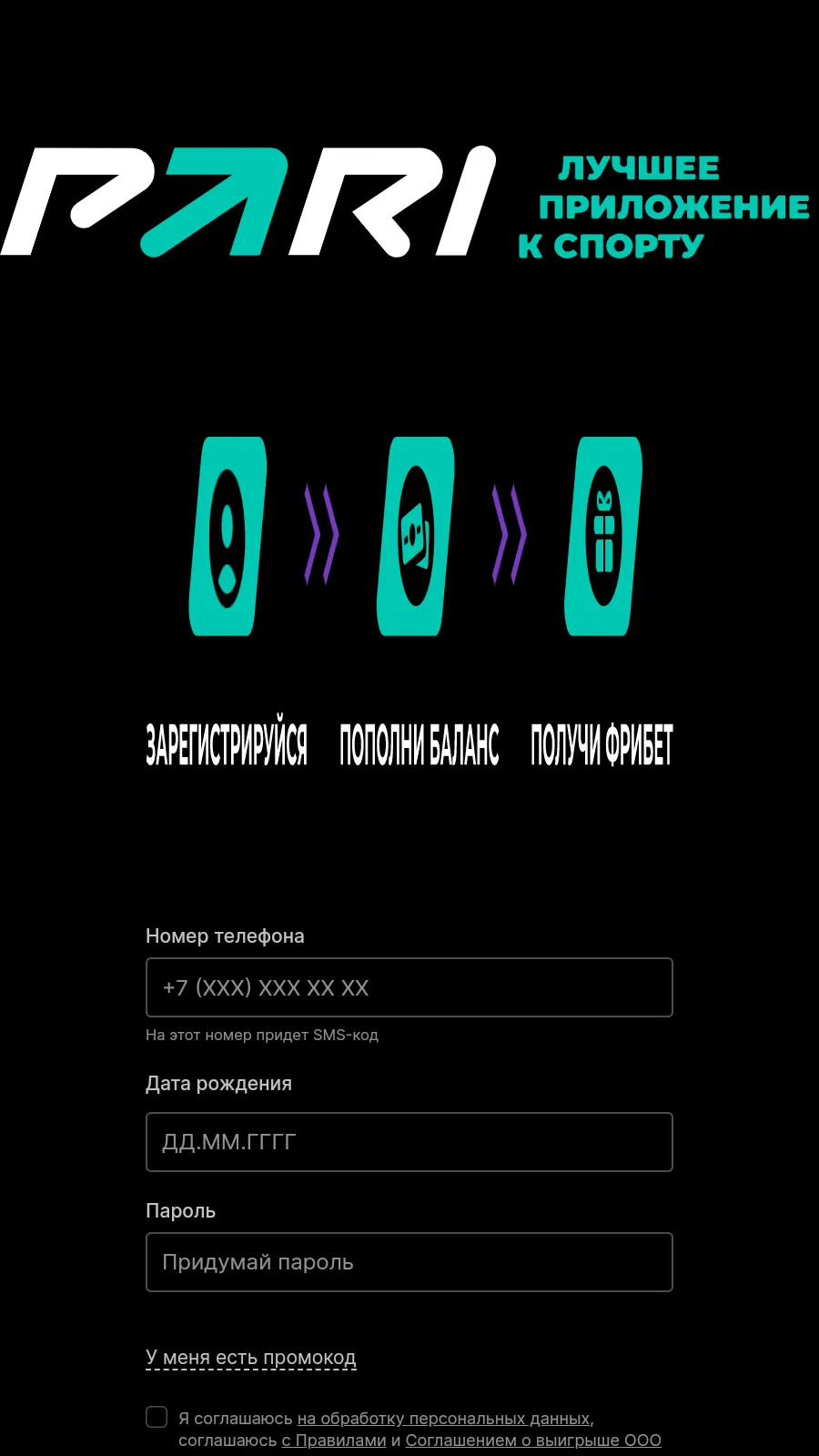

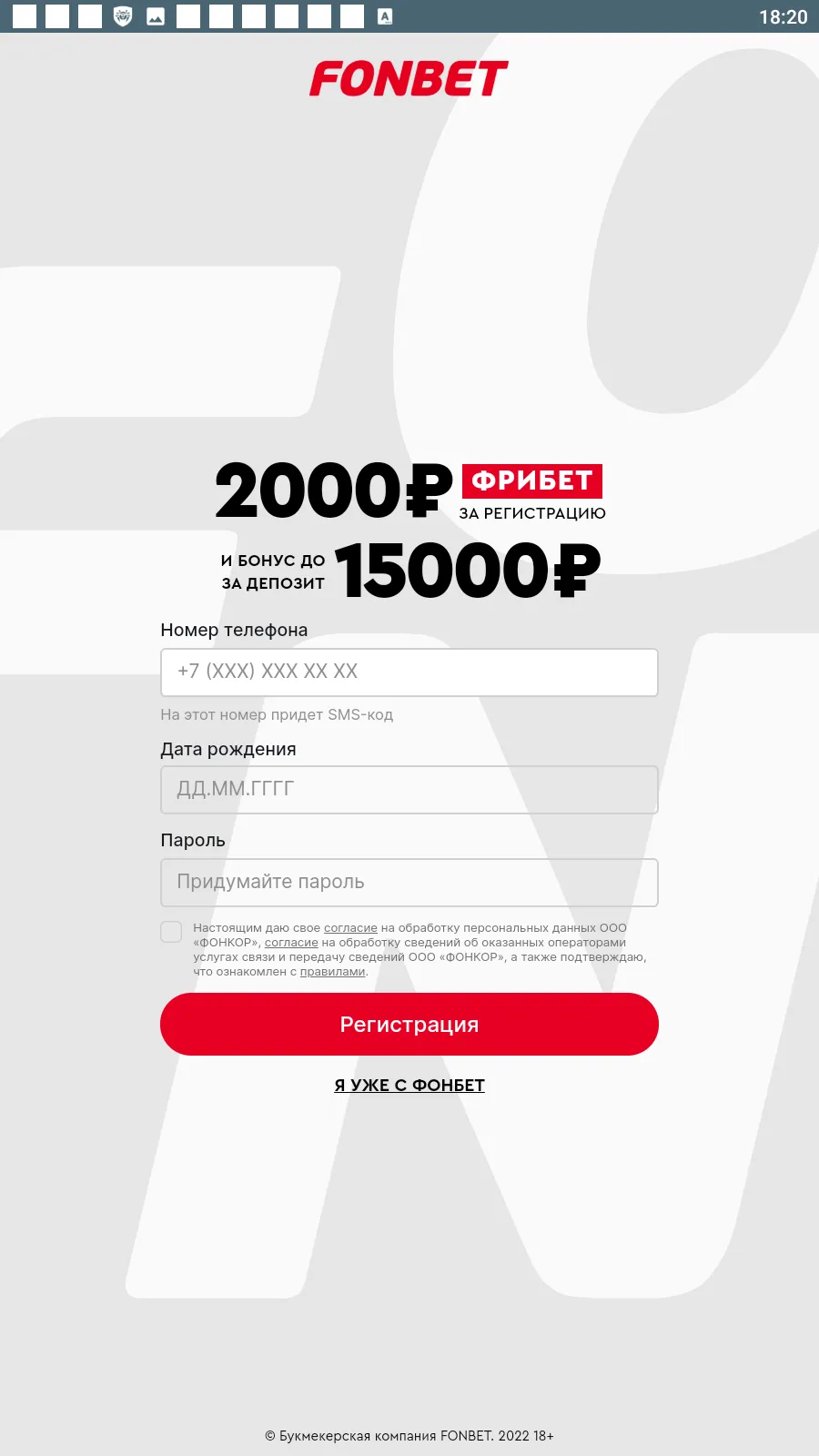

次の画像は、開かれるオンラインカジノやブックメーカーのサイトの例です。

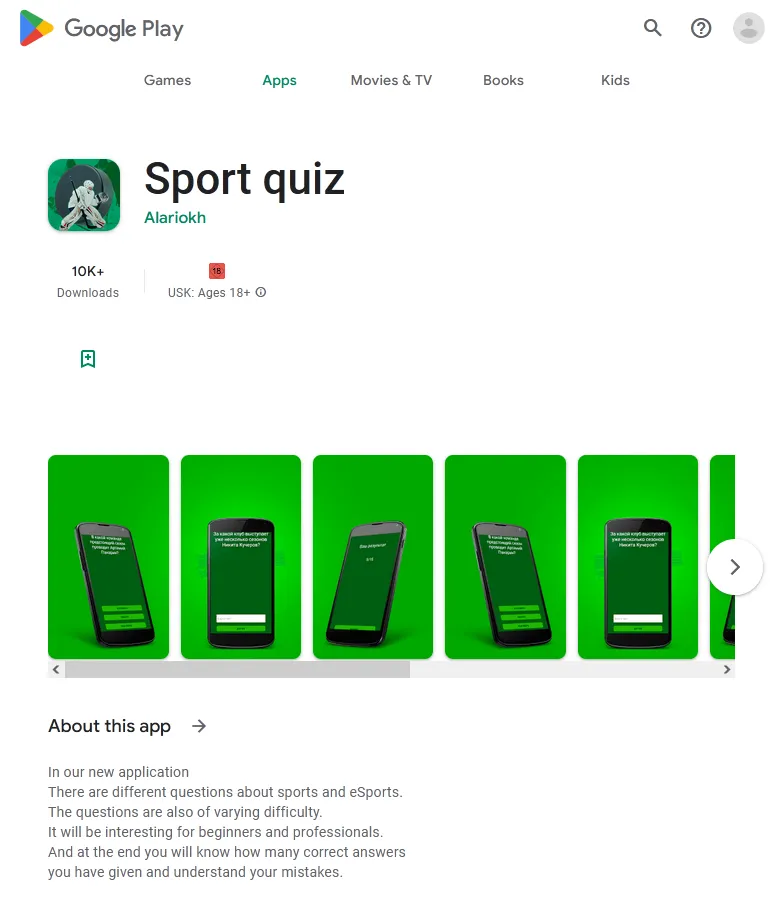

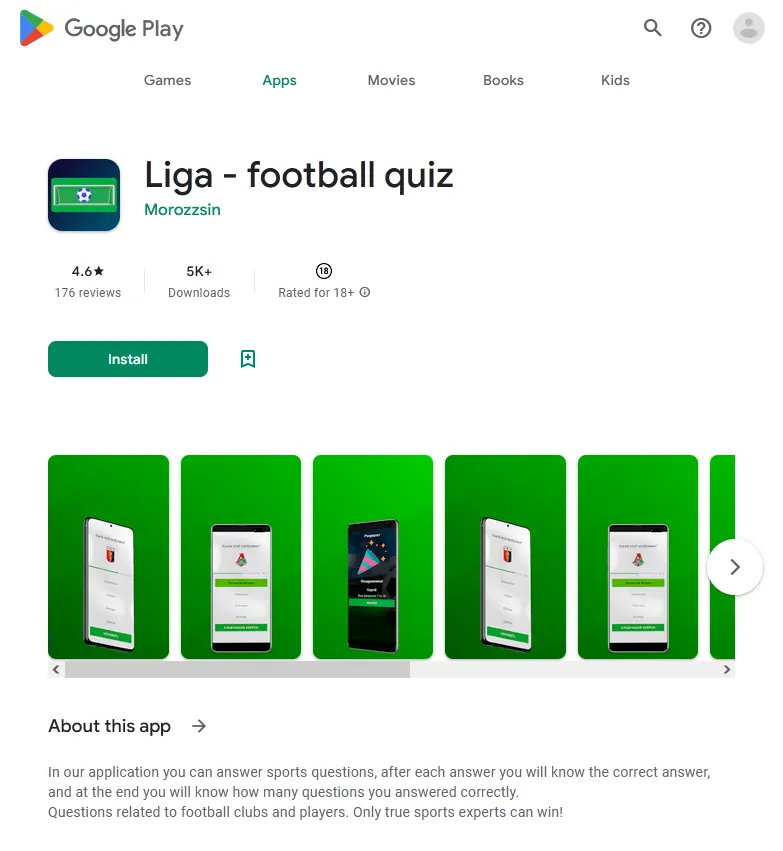

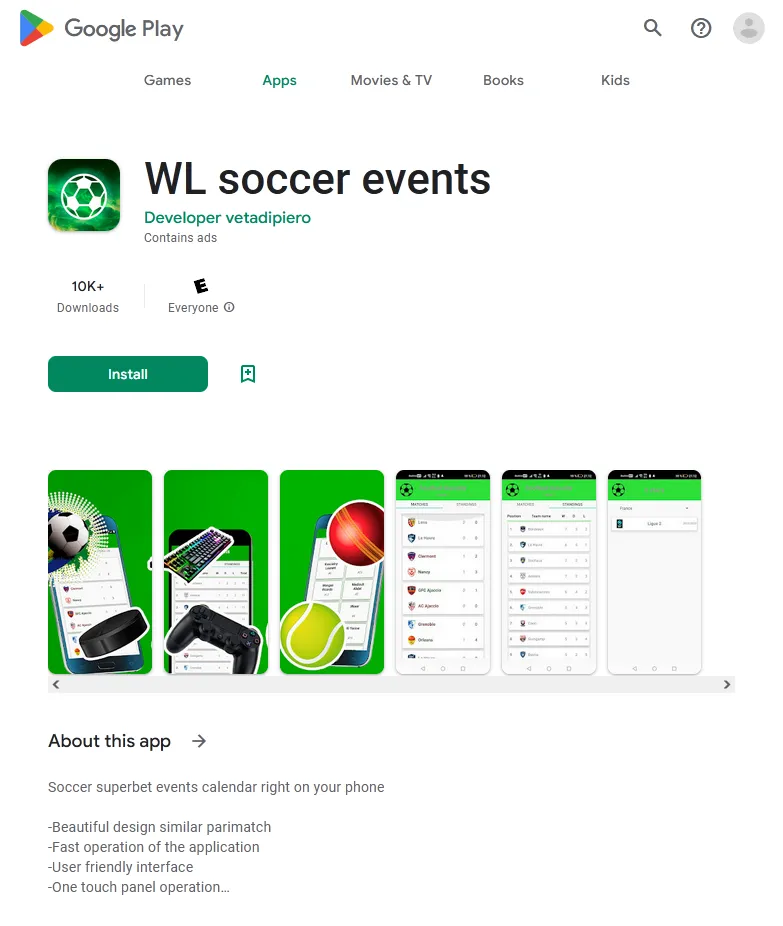

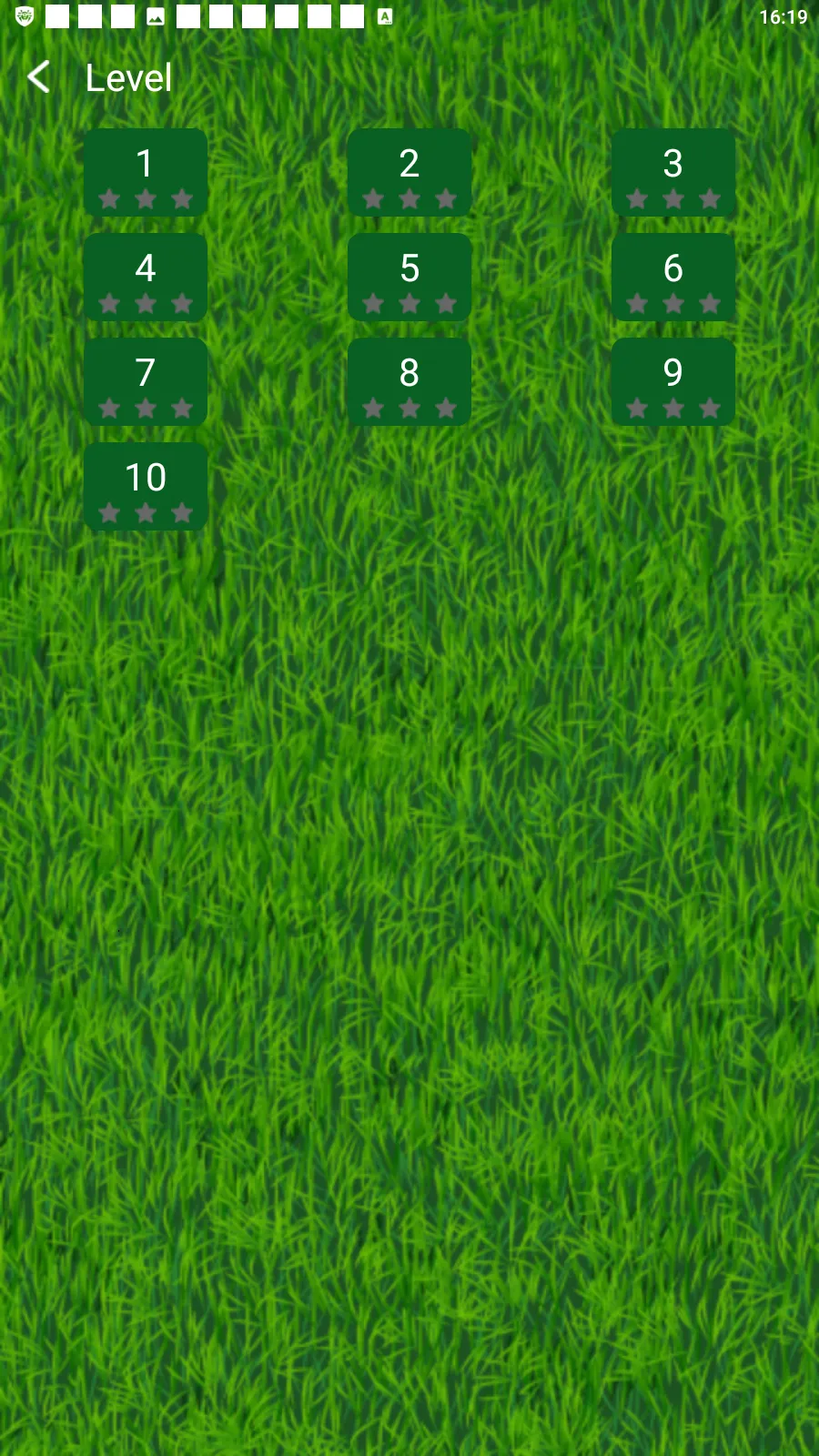

Android.FakeApp ファミリーに属するまた別のトロイの木馬は、ブックメーカーの公式アプリ、さまざまなスポーツに関する参考資料、スポーツイベントや試合に関する情報を提供するアプリ、スポーツニュースアプリなどのスポーツ関連アプリを装って拡散されていました。

これらの偽アプリも無害なアプリとして機能する場合と(ただし、実際に提供される機能はうたわれているものと異なる場合があります)、さまざまなWebサイトを開く場合があります。

以下の画像は無害なアプリとして動作している例です。最初の2つの例ではゲームが起動されており、残りの例ではサッカーの試合に関する情報の一覧が表示されています。

その後、同じアプリによってブックメーカーのサイトが開かれました。次の画像はその例です。

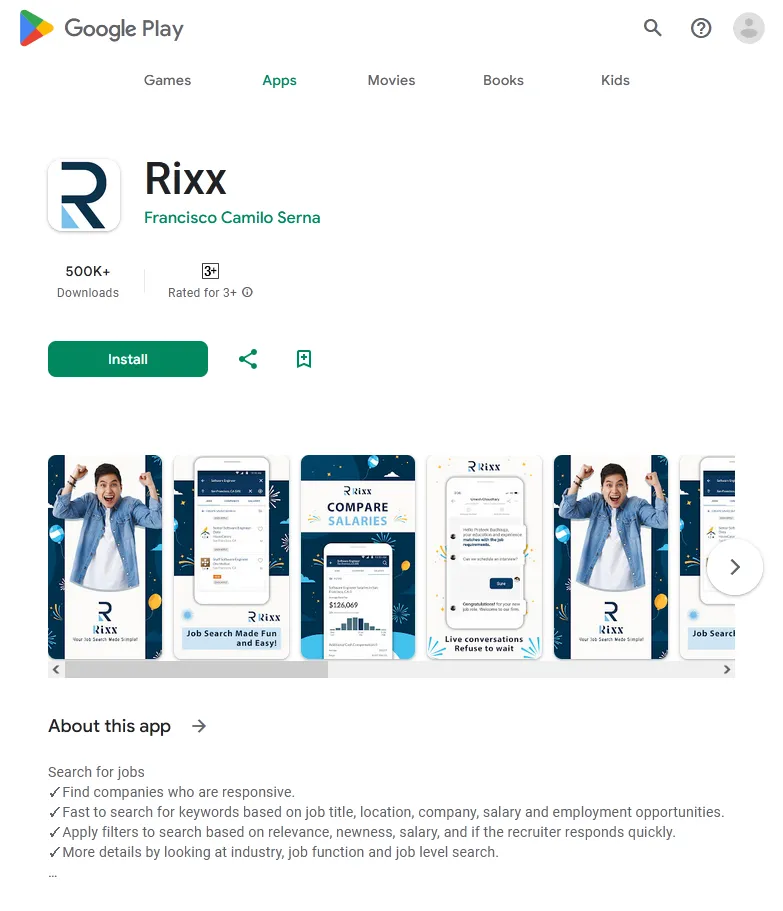

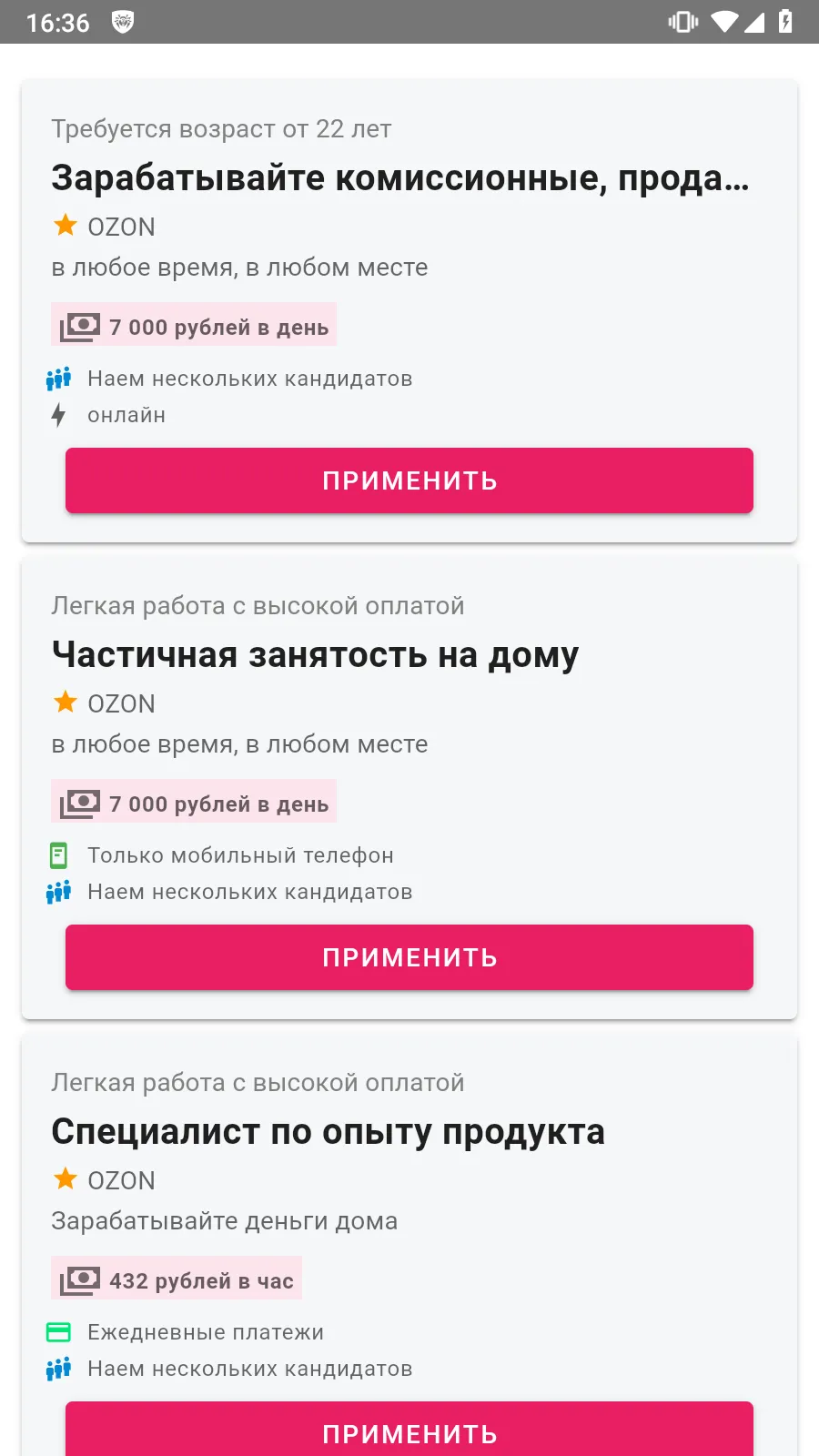

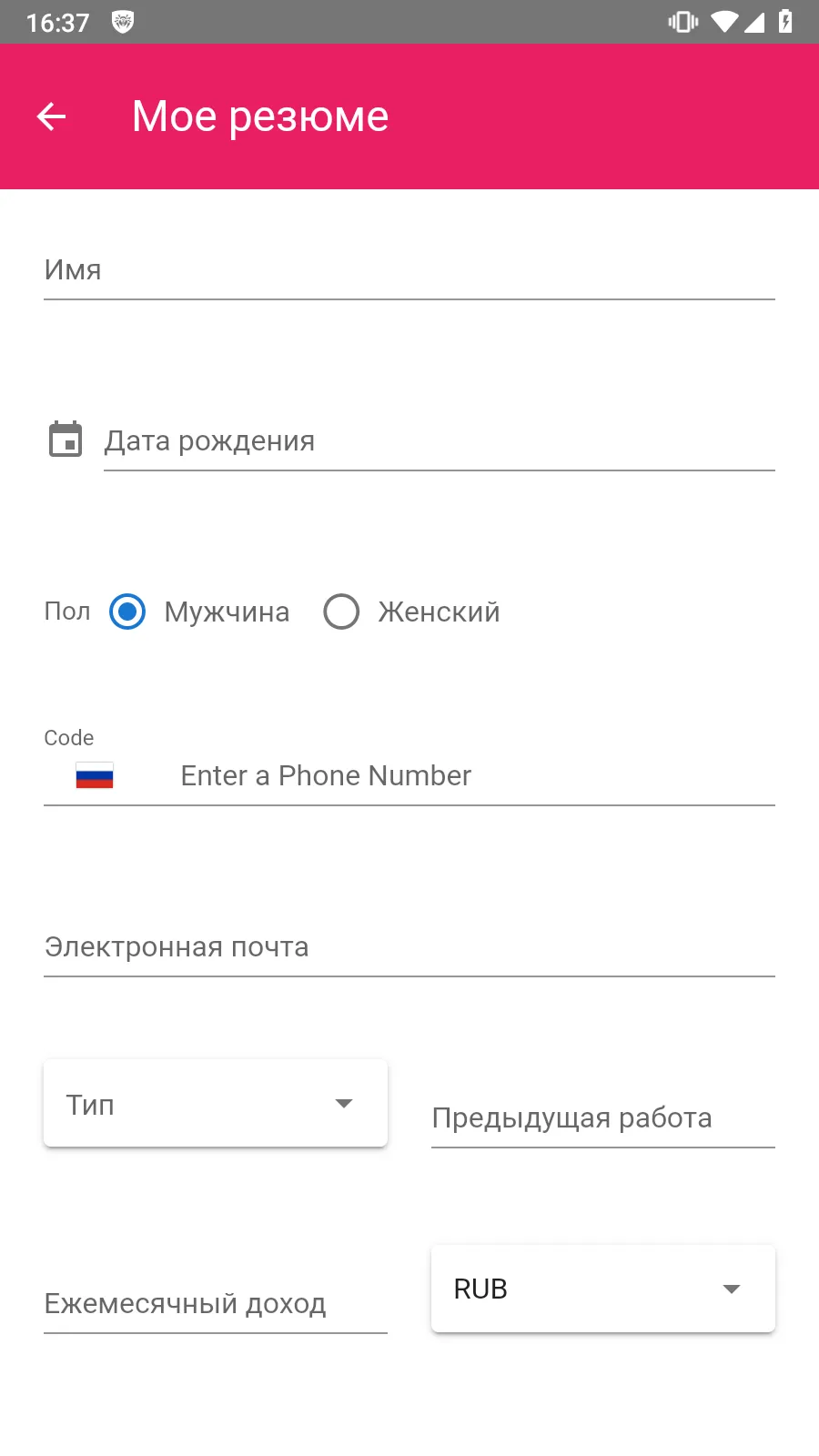

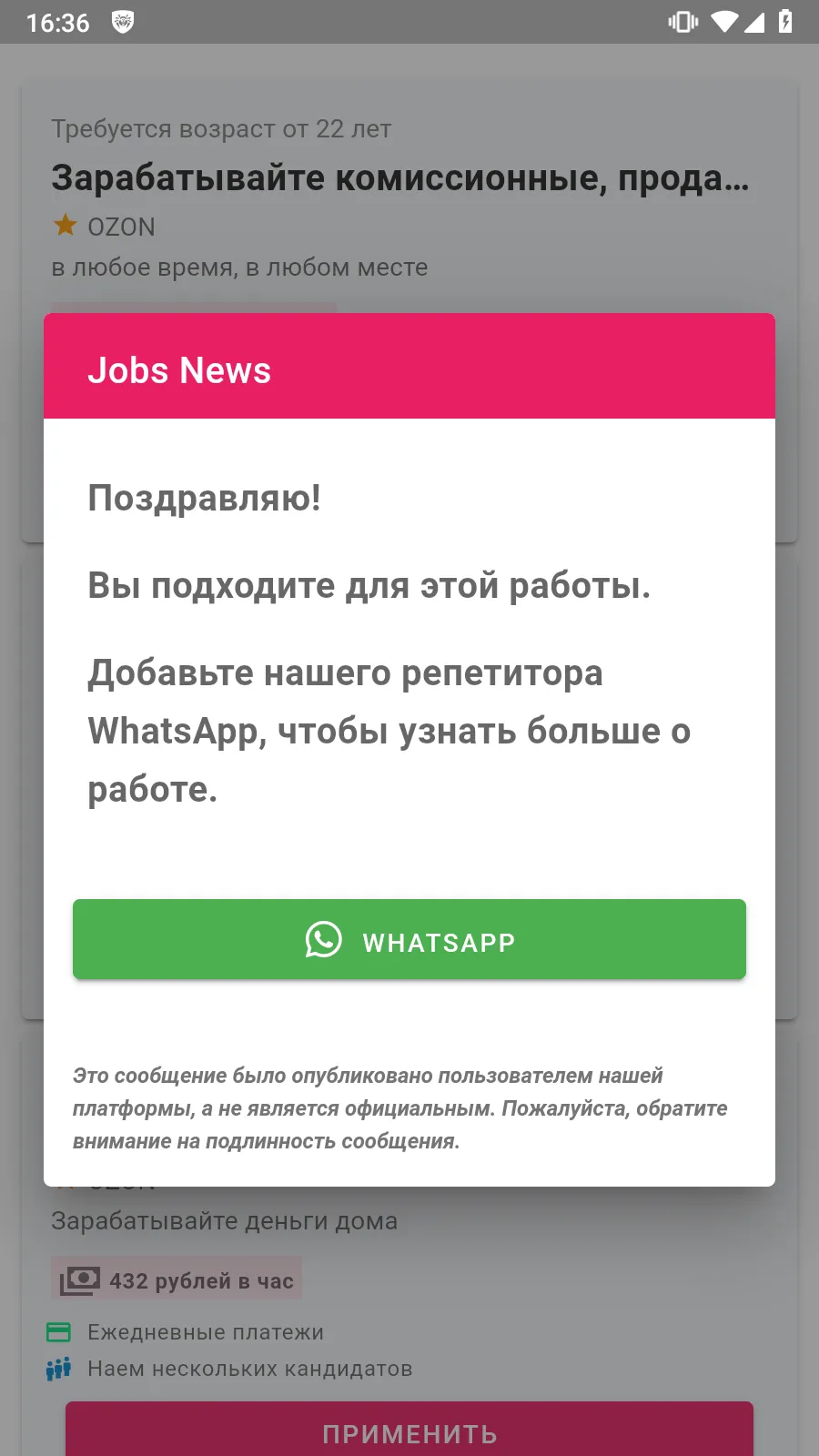

求人検索アプリを装ってユーザーにインストールされていた Android.FakeApp トロイの木馬も発見されています。

これらの偽アプリは、架空の求人情報が掲載された詐欺サイトを開きます。応募しようとしたユーザーは、WhatsAppやTelegramなどのメッセンジャーを使用して「雇用主」に連絡するよう指示されたり、履歴書を作成して送信するためと称してフォームに個人情報を入力するよう求められます。

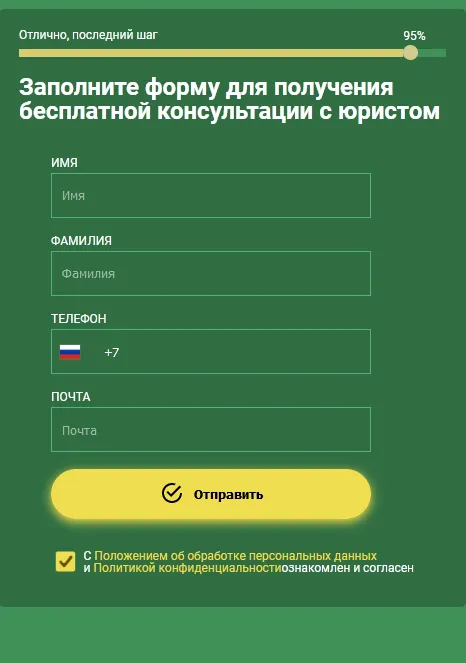

2023年には、 Android.FakeApp によって開かれる詐欺サイトのトピックにさらなる広がりがみられました。サイバー犯罪者は長年にわたり偽の金融サイトにユーザーをおびき寄せようとしてきましたが、その状況を逆手にとり、投資詐欺の被害にあったユーザーに対して失った金銭を取り戻すためのサポートを提供するとうたうアプリが登場しています。これらの偽アプリは法的情報を提供するアプリを装っていますが、実際には、これまでのよくある詐欺スキームと同様に詐欺サイトを開きます。ユーザーはそこで、いくつかの質問に回答して「弁護士による無料相談を受ける」ために個人情報を提供するよう求められます。

以下の画像は、投資詐欺にあった被害者が弁護士に相談して失ったお金を取り戻すことができるとする「法的支援」を提供するサイトの例です。

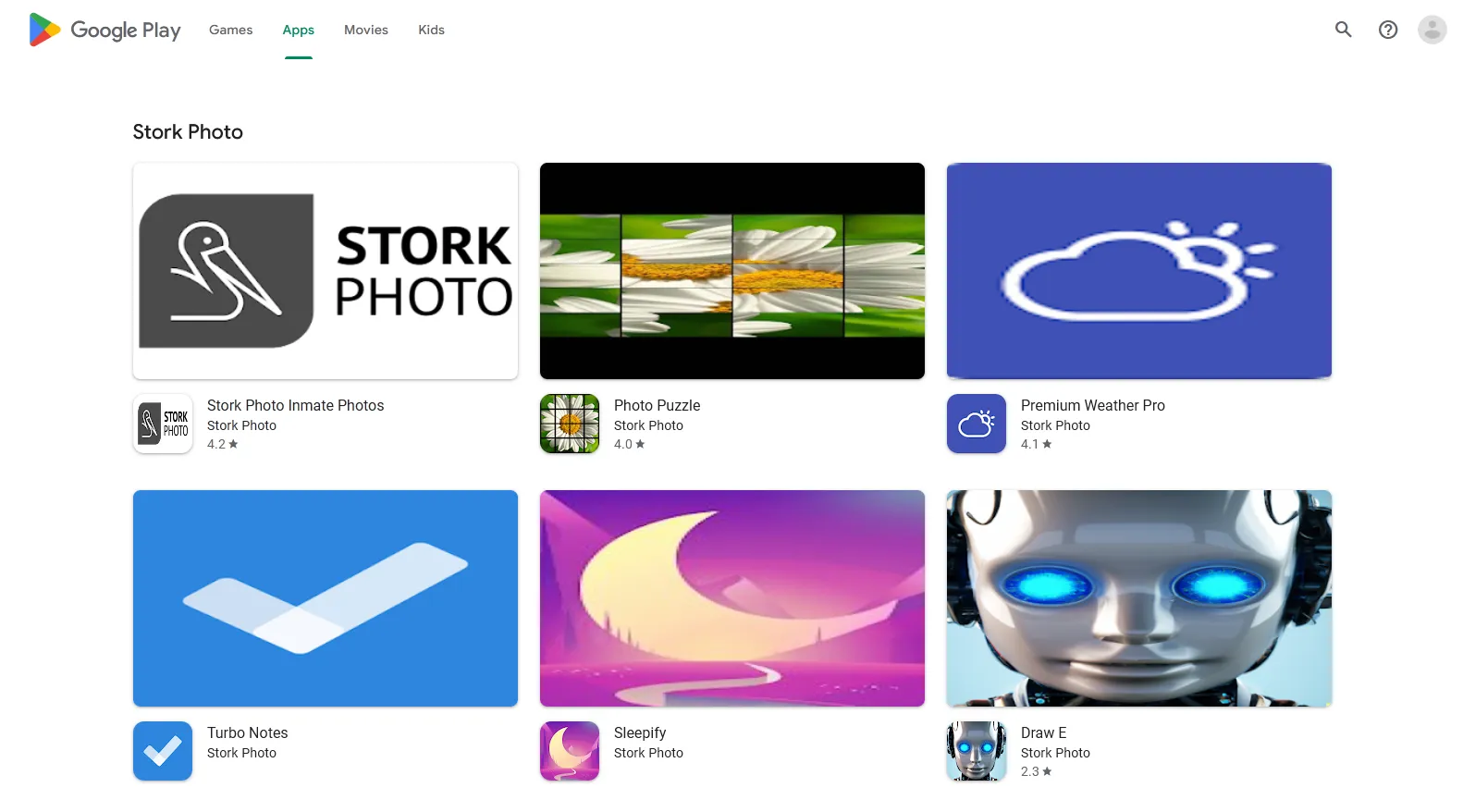

2023年にはその他の悪意のあるプログラムも多数Google Play上で発見されています。そのうちの1つが、新たなトロイの木馬ファミリー Android.Proxy.4gproxy です。このファミリーに属するトロイの木馬は、感染させたデバイスをプロキシサーバーに変え、密かに第三者のトラフィックを経由させます。このトロイの木馬を含んだアプリには4gproxyと呼ばれる特殊なユーティリティ(リスクウェア Tool.4gproxy としてDr.Webウイルスデータベースに追加)が組み込まれています。このユーティリティはAndroidデバイスをプロキシサーバーとして使用することを可能にするもので、それ自体は悪意のあるものではなく正規の目的で使用される場合もあります。ただし、 Android.Proxy.4gproxy のケースでは、ユーザーの関与や明示的な同意なしにプロキシサーバーの機能が実行されています。

広告を表示させる Android.HiddenAds ファミリーに属する新たなトロイの木馬 Android.HiddenAds.3785、 Android.HiddenAds.3781、 Android.HiddenAds.3786、 Android.HiddenAds.3787 も発見されました。これらトロイの木馬はAndroidデバイス上にインストールされるとホーム画面上の自身のアイコンを透明なものに置き換え、名前を空白にすることでユーザーから隠れようとします。Google Chromeのアイコンを模倣したものに置き換えてブラウザを装う場合もあります。この場合、ユーザーがアイコンをタップするとトロイの木馬はユーザーを騙すためにブラウザを起動させ、同時に自身はバックグラウンドで動作を続けます。これにより、ユーザーに気づかれにくくなるだけでなく、より長く動作を続けていられる可能性も高まります。動作が停止してしまった場合でも、ブラウザを起動しているつもりのユーザーが再起動させてくれる可能性があるためです。このような機能はこれまでにも確認されており、同じくGoogle Playから拡散されていた Android.HiddenAds.3766 などのトロイの木馬にも備わっていました。

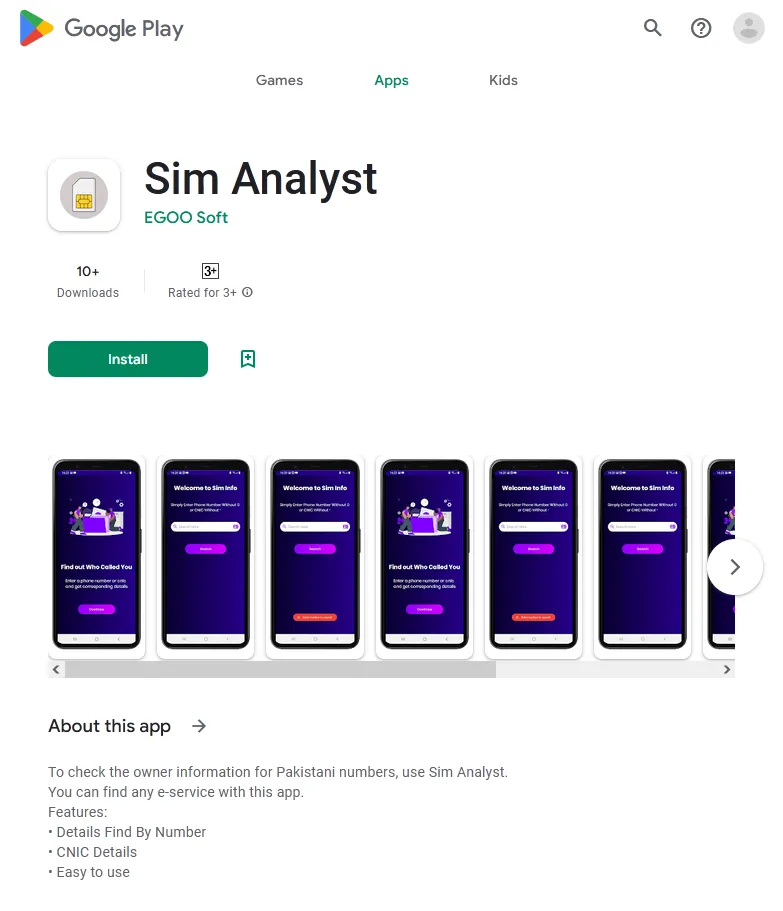

同じく2023年に発見された Android.Spy.1092.origin はリモート管理ツール(RAT)AhMyth Android Ratをベースにしたスパイウェア型トロイの木馬で、パキスタンのユーザーが携帯電話番号を入力することで国内の携帯電話ネットワーク加入者に関する情報を検索することができるとうたうアプリ「Sim Analyst」に偽装していました。

スパイウェアツールAhMyth Android Ratは基本的機能として、Androidデバイスの位置を追跡する、内蔵カメラを使用して写真を撮る、マイクを使用して周囲の音声を録音する、SMSを傍受する、電話帳に保存されている連絡先や通話に関する情報を取得するなど、多彩な機能を備えています。しかし一方で、Google Playから配信されるアプリは機密性にかかわる一部の機能へのアクセスが制限されており、それはこのスパイウェアも同様です。そのため、今回発見されたこのAhMyth Android Ratは、デバイスの位置を追跡する、通知の内容をハイジャックする、写真や動画などのメディアファイルを盗む、メッセンジャー経由でやり取りされてデバイスに保存されたファイルを盗むといった限られた機能しか持っていません。

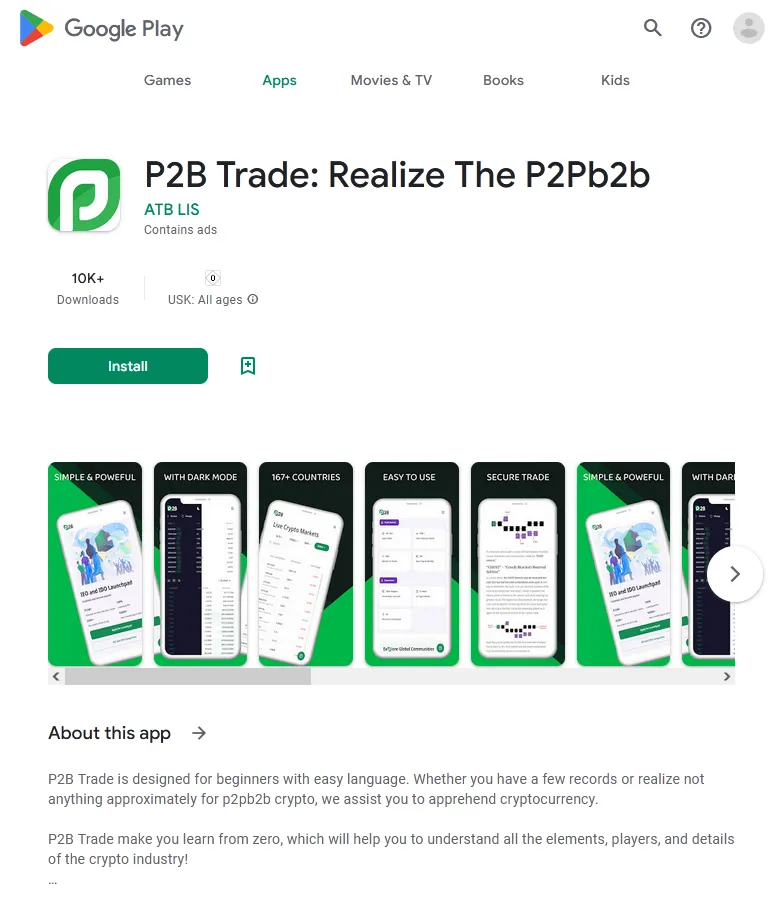

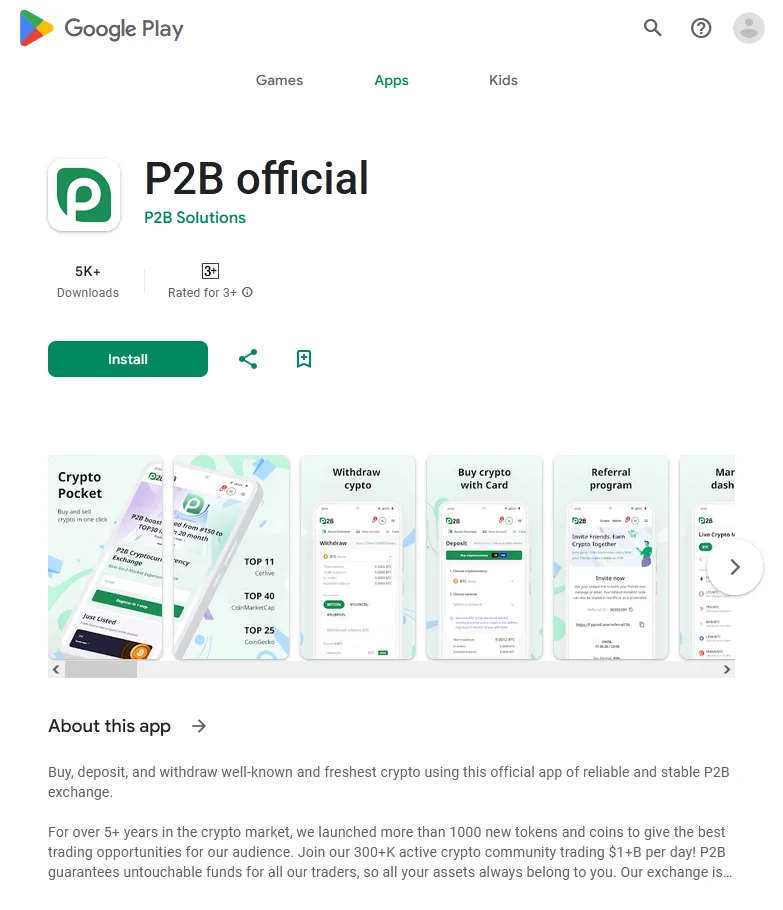

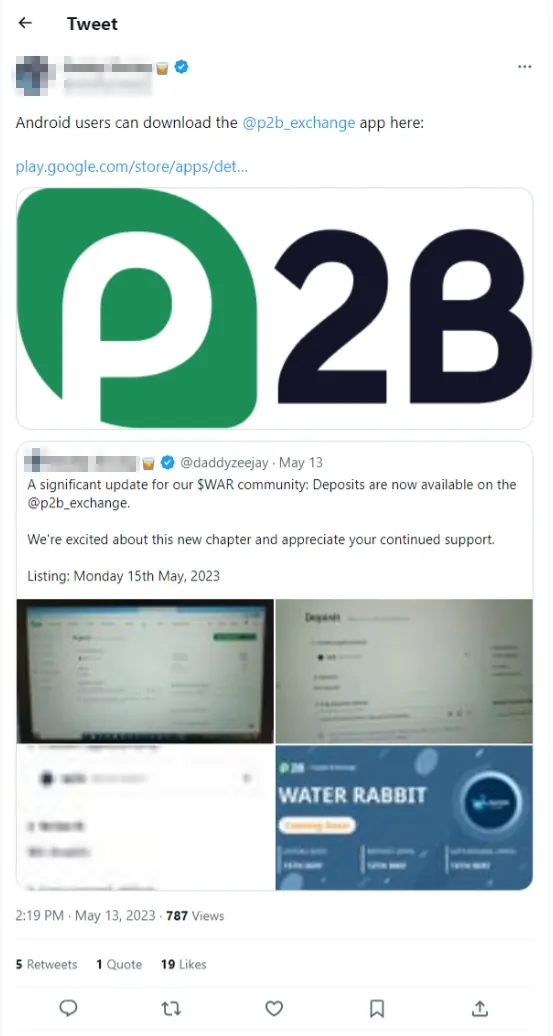

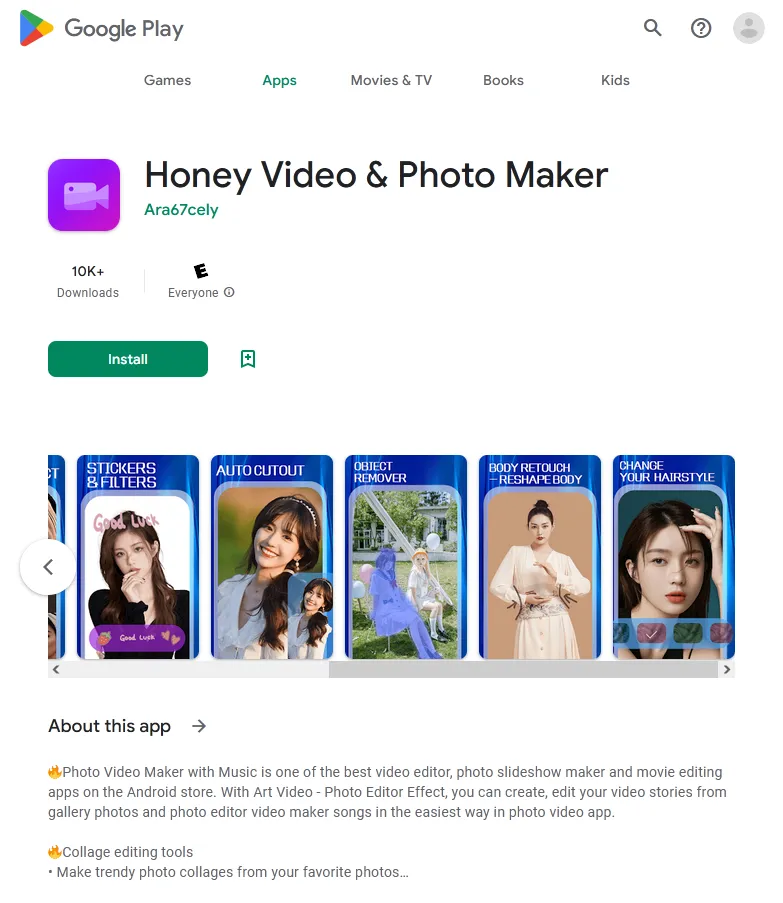

仮想通貨を盗むよう設計されたトロイの木馬 Android.CoinSteal.105 もGoogle Play上で発見されました。このトロイの木馬はP2B仮想通貨取引所の公式アプリケーション「P2B official」を装って配信されており、名前も本物と似通った「P2B Trade: Realize The P2Pb2b」となっています。

以下の画像は左がGoogle Play上の偽アプリで、右が正規アプリです。

この偽アプリは仮想通貨ブロガーによって宣伝され、その結果インストール数は本物の2倍になっています。

起動されると、このトロイの木馬は攻撃者の指定したTDS(Traffic Delivery System : トラフィック配信システム)サイトをWebViewで開きます。続けて、このサイトから別のサイトへと連続でリダイレクトが実行されます。現時点では、最終的にP2B仮想通貨取引所の公式サイト(https://p2pb2b.com)が開かれるようになっていますが、詐欺サイトや広告を含むサイトなどの他のサイトが開かれる可能性も否定できません。仮想通貨取引所のサイトが開かれると、 Android.CoinSteal.105 によってそこにJavaScriptスクリプトが挿入されます。 Android.CoinSteal.105 はこのスクリプトを使用して、ユーザーが仮想通貨を引き出すために入力する仮想通貨ウォレットのアドレスを置き換えます。

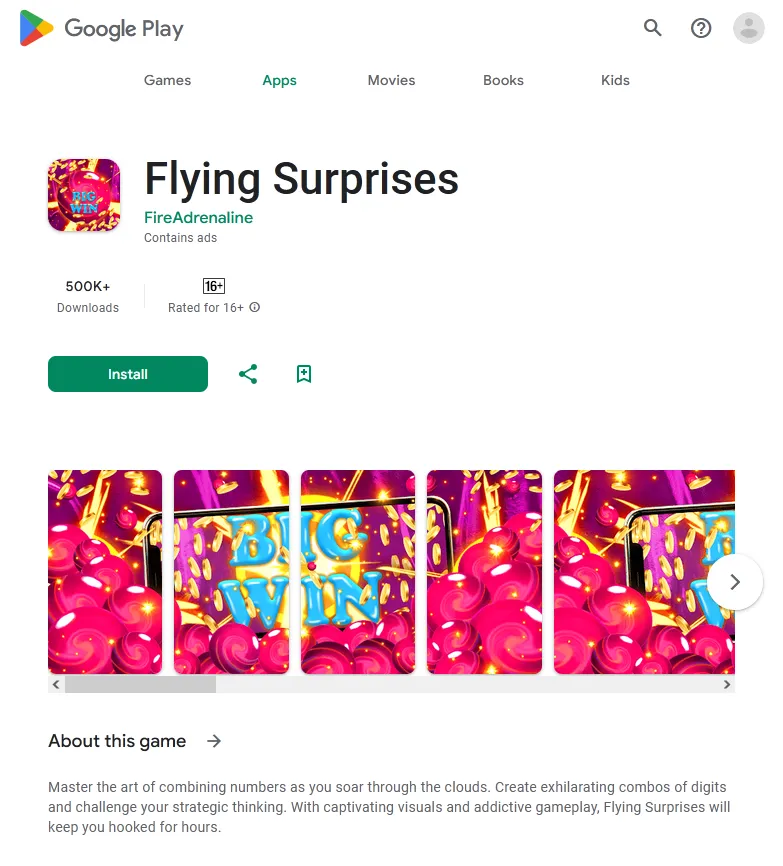

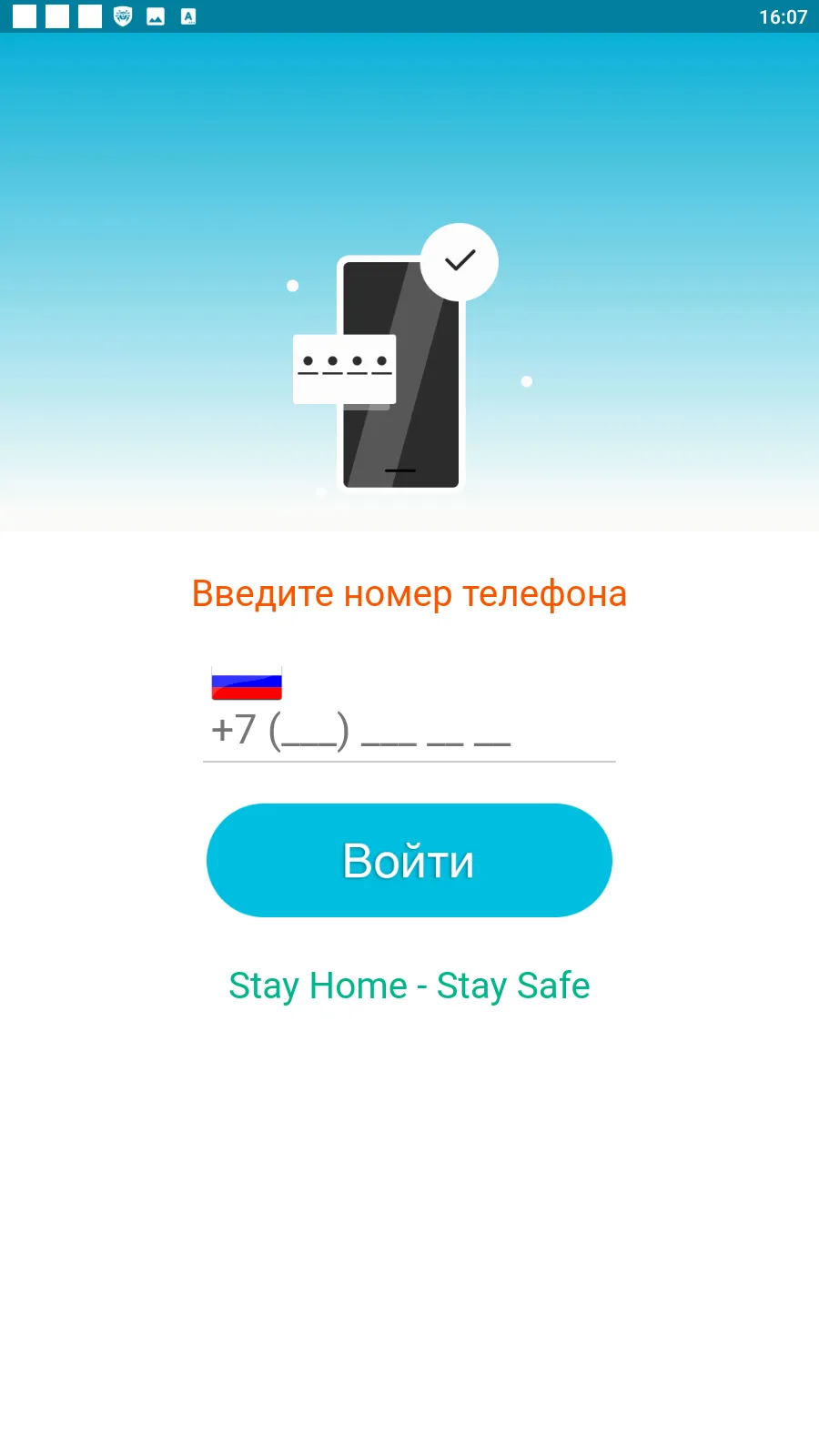

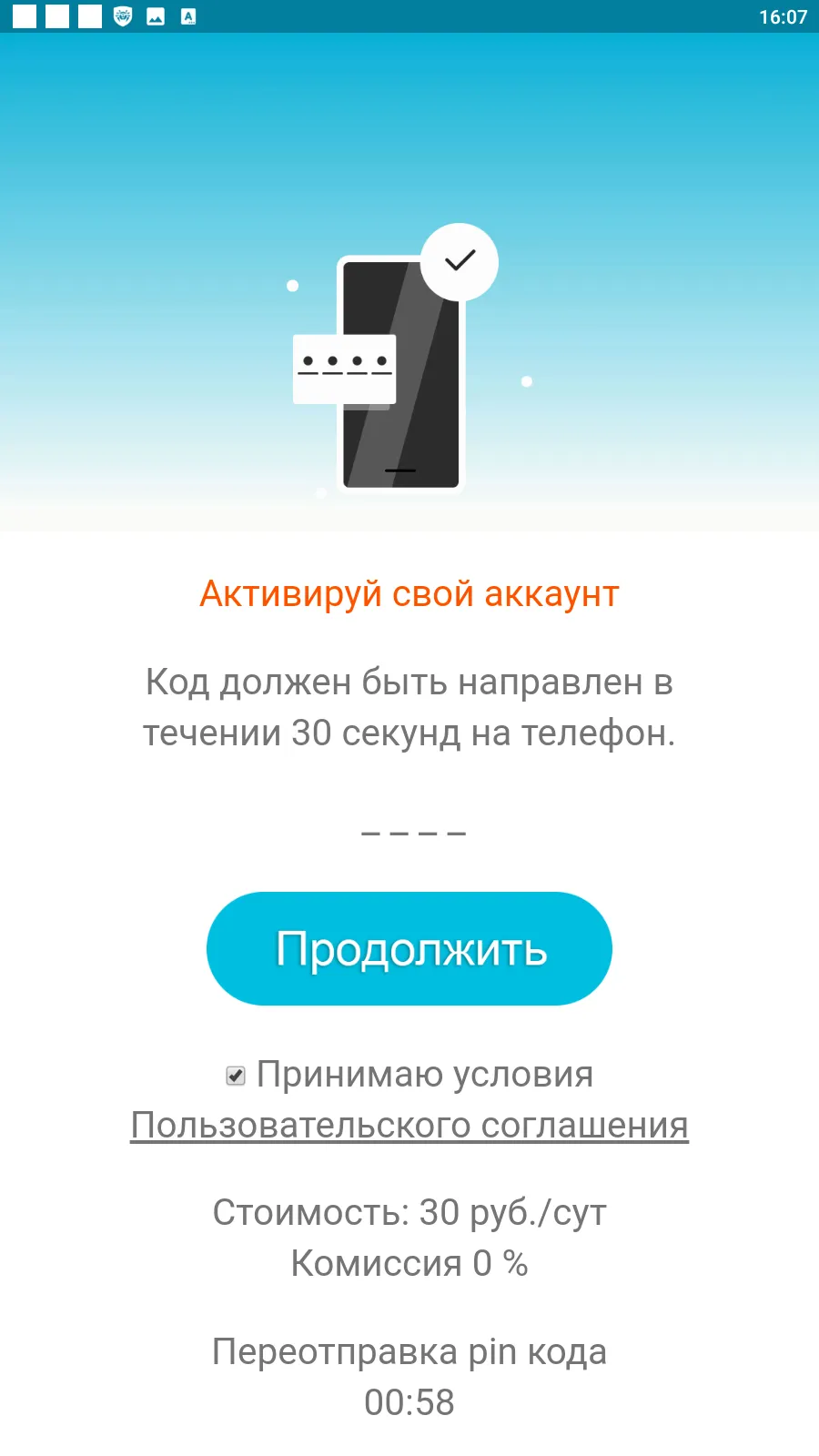

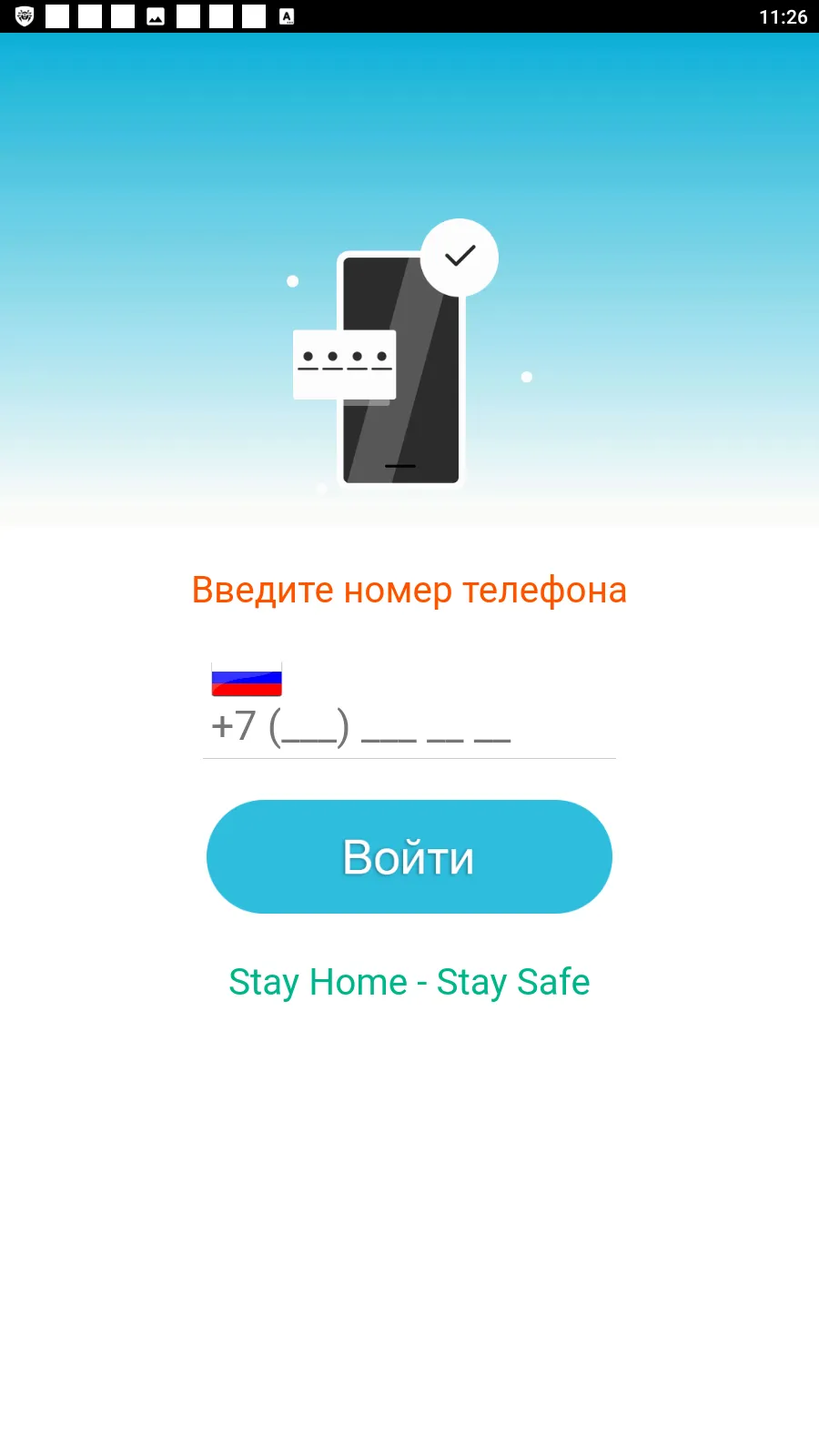

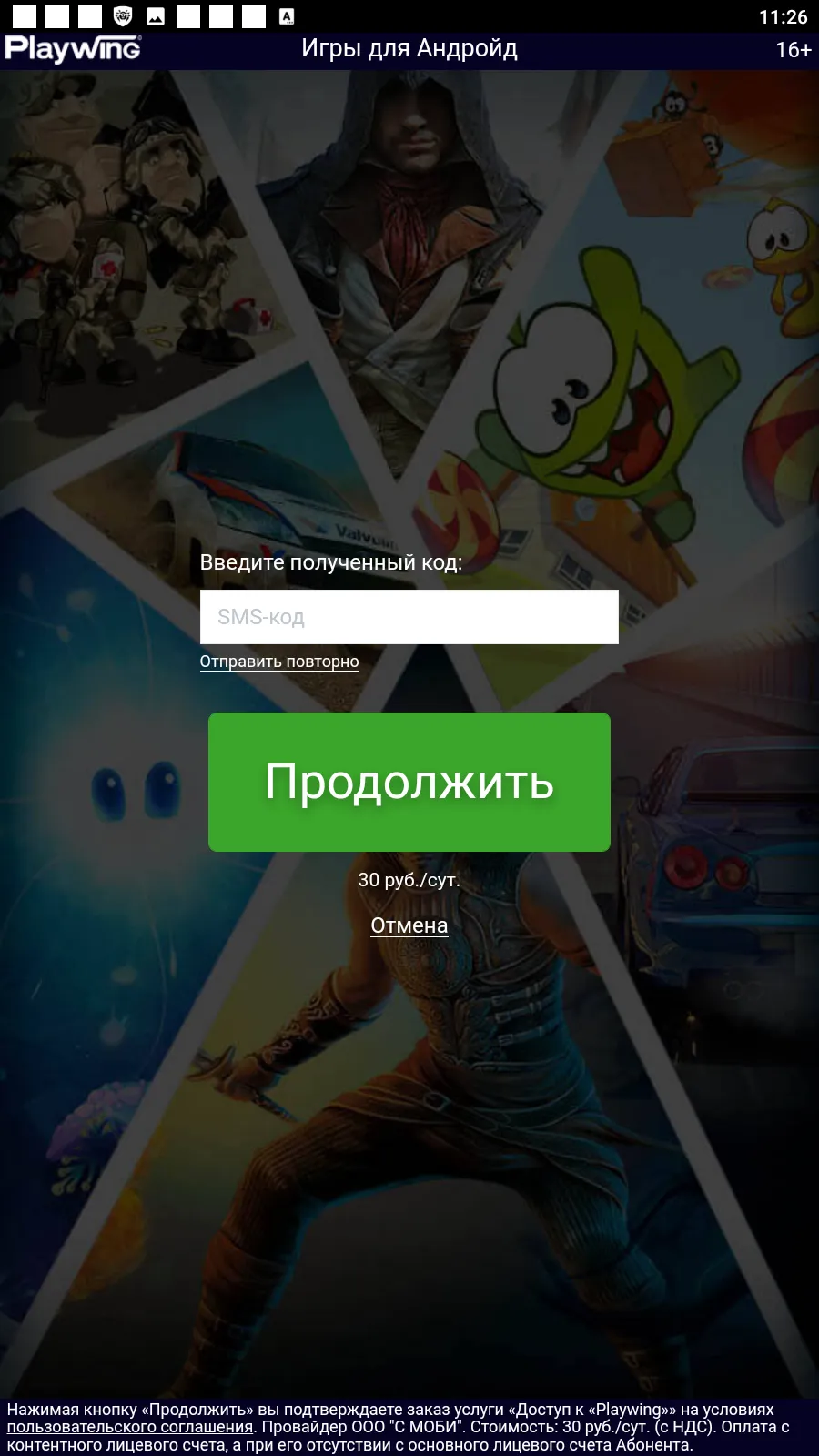

Google Playでは Android.Subscription ファミリーに属する新たなトロイの木馬 Android.Subscription.19、 Android.Subscription.20、 Android.Subscription.21 も発見されています。これらトロイの木馬は無害なアプリを装って拡散され、アフィリエイトサービスのサイトを開いてユーザーを有料サービスに登録します。その際、自動で勝手に、または携帯電話番号を提供するよう促すことで、サブスクリプションを有効にします。

以下の画像は、開かれるサイトの例です。登録プロセスが開始されています。

ユーザーを有料サービスに登録する悪意のあるアプリケーションは他にもGoogle Play上で発見されています。特に目立ったのは、 Android.Joker と Android.Harly ファミリーに属する20を超えるトロイの木馬( Android.Joker.1991、 Android.Joker.2000、 Android.Joker.2117、 Android.Joker.2152、 Android.Joker.2176、 Android.Joker.2217、 Android.Harly.13、 Android.Harly.25、 Android.Harly.66、 Android.Harly.80 )です。

今後の動向と展望

サイバー犯罪者の主要な目的は依然として金銭的利益を得ることにあります。したがって、2024年にも違法な収益を増やすことを可能にするような悪意のあるプログラムが新たに登場するものと考えられます。それらはアドウェア型トロイの木馬やバンキング型トロイの木馬、詐欺アプリやスパイアプリである可能性が高いでしょう。

Google Playには今後も新たなマルウェアが登場する危険性があります。同時に、悪意のあるサイトを中心としたそれ以外のソースもAndroid脅威の拡散元としてより一層積極的に使われるようになる可能性があります。

また、AndroidデバイスとiOSデバイスの両方から仮想通貨を盗むよう設計されたトロイの木馬の新たなものが登場する可能性も極めて高いでしょう。

悪質な攻撃から身を守り、お金や個人情報を安全に保護するため、お使いのすべてのサポート対象デバイスにDr.Webアンチウイルスをインストールすることをお勧めします。Doctor Webは引き続きサイバー脅威の動向を追跡し、情報セキュリティにおける重要なイベントについてユーザーの皆さまにお知らせしてまいります。

Indicators of compromise(侵害の痕跡)※英語