ロシアの機械工学系企業を狙った標的型攻撃に関する調査レポート

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2024年3月12日

株式会社Doctor Web Pacific

序論

この攻撃の目的は、従業員に関する機密情報を取得し、企業のインフラストラクチャと内部ネットワークに関するデータを収集することでした。また、感染したコンピューターからデータがアップロードされていたという事実も確認されています。このデータにはコンピューター上に保存されていたファイルや、マルウェアの動作中に撮影されたスクリーンショットが含まれていました。

攻撃およびツールに関する情報

2023年10月の初め、悪意のあるアクターにより同企業のアドレス宛てに複数のフィッシングメールが送信されました。これらのメールはロシア連邦捜査委員会の調査官を装って送信されており、件名は脱税事件の「捜査」に関するものとなっています。メールには2つの添付ファイルが含まれていました。1つ目はパスワード保護されたZIPアーカイブで、実行されるとシステムの感染プロセスを開始する悪意のあるプログラムが隠されていました。2つ目はPDFドキュメントで、このファイル自体は悪意のあるものではありませんでしたが、「刑事事件」に関する情報はすべてアーカイブ内にあると記載されたフィッシングテキストが含まれており、アーカイブから悪意のあるプログラムを開くようユーザーを誘導する役割を担っていました。

最初に送られたフィッシングメールにはZIPアーカイブТрeбoвaниe 19098 Cлед ком РФ от 02.10.23 ПАРОЛЬ - 123123123.zipが添付されており、トロイの木馬アプリはそこに含まれるПеречень юридических лиц и предприятий, уклонение от уплаты налогов, требования и дополнительные.exeファイル内に隠されていました。

最後に送られたフィッシングメールの1つは以下のようなものでした。

このメールにはフィッシングPDFドキュメントТребование следователя, уклонение от уплаты налогов (запрос в рамках УД).pdfとZIPアーカイブТрeбoвaниe 19221 СК РФ от 11.10.2023 ПАРОЛЬ - 123123123.zipが添付されており、アーカイブには以下のコンテンツが格納されていました。

先のメールと同様、アーカイブからファイルを抽出するためのパスワード(123123123)が、アーカイブの名前とドキュメントПароль для открытия 123123123.odtの名前に含まれています。このドキュメントと、Права и обязанности и процедура ст. 164, 170, 183 УПК РФ.pdfおよびСК РФ.pngファイルは、それ自体悪意のあるものではありません。

このアーカイブにはトロイの木馬アプリケーションの2つのコピー(Перечень предприятий, уклонение от уплаты налогов, а также дополнительные материалы.exeおよびДополнительные материалы, перечень вопросов, накладные и первичные документы.exe)が含まれていました。

いずれのケースでも、アーカイブに隠されていた悪意のあるプログラムは Trojan.Siggen21.39882 でした。WhiteSnake Stealerとしても知られるこのマルウェアはDarkNetで売買され、さまざまなソフトウェアからアカウントデータやその他のデータを盗む目的で使用されています。また、標的となるコンピューターに別の悪意のあるアプリをダウンロードしてインストールすることもできます。今回の標的型攻撃では、感染の第一段階を担っていました。該当するコマンドを受け取った後、このトロイの木馬は感染したシステムのWi-Fiネットワークプロファイル構成に関する情報とそれにアクセスするためのパスワードを収集し、攻撃者に送信します。次に、SSHプロキシサーバーを起動させ、感染の第二段階を担う悪意のあるプログラムをシステムにインストールします。

感染の第二段階を担うと同時に悪意のあるアクターのメインツールでもあるのが悪意のあるバックドアプログラム JS.BackDoor.60 です。このツールを介して攻撃者と感染したシステム間の主なやりとりが実行されます。 JS.BackDoor.60 の特徴の1つは独自のJavaScriptフレームワークを使用しているという点です。このトロイの木馬は難読化されたメインの本体と追加モジュールで構成されています。 JS.BackDoor.60 のアーキテクチャが持つ特性上、これらのモジュールは同時にトロイの木馬のコンポーネントでもあり、共通のJavaScript関数を介して実行されるタスクでもあります。新たなタスクはC&Cサーバーからトロイの木馬に送信されます。これにより、このトロイの木馬は実質的に機能拡張可能なマルチコンポーネント脅威となり、強力なサイバースパイツールとして使用することが可能になります。

JS.BackDoor.60 が自身を自動実行させるために使用するメカニズムも特徴的です。Windowsレジストリに必要な変更を加えるという従来の手法に加えて、このトロイの木馬はショートカットファイル(.lnk)を特定の方法で改変します。まず、デスクトップやタスクバーのディレクトリを含む、複数のシステムディレクトリのコンテンツをチェックし、見つかったすべてのショートカットファイル(Explorer.lnkとПроводник.lnkを除く)に対し、wscript.exeプログラムを起動対象アプリとして設定します。同時に、起動のための特別な引数を追加します。そのうちの1つはバックドア本体が書き込まれる代替データストリーム(ADS)でした。これらの変更の結果、改変されたショートカットはまず初めに JS.BackDoor.60 を起動し、その後にのみ元のプログラムを起動させるようになります。

攻撃が行われている間、悪意のあるアクターはさまざまなコマンドを次々とバックドアに送信することで、感染したコンピューターから何十ものディレクトリのコンテンツ(個人と企業の両方のデータを含む)を盗みとっていました。また、トロイの木馬によってスクリーンショットが撮影されていた証拠も確認されています。

この攻撃では、追加のスパイツールとして悪意のあるプログラムBackDoor.SpyBotNET.79が使用されていました。このトロイの木馬は、感染したコンピューターに接続されたマイクを通じて周囲の音声を盗聴したり会話を録音したりするためのもので、特定の強さの音、特に人の声であることを示す強さの音を検知した場合にのみ録音を実行します。

同時に、攻撃者はシステムをダウンローダ型トロイの木馬Trojan.DownLoader46.24755にも感染させようとしていますが、発生したエラーにより失敗しています。

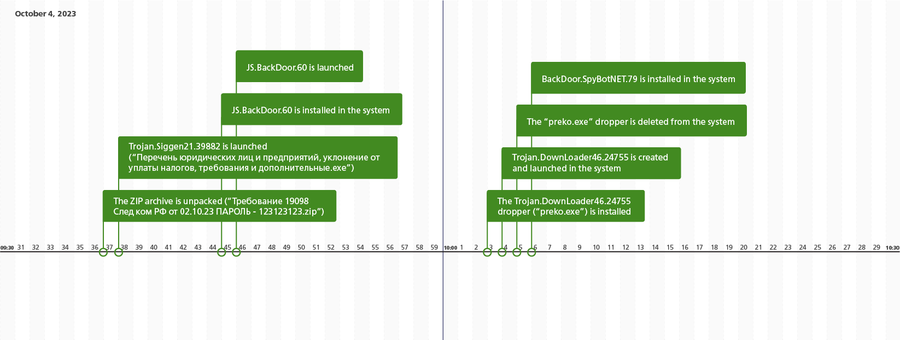

以下の図は攻撃の進行を時系列で示したものです。

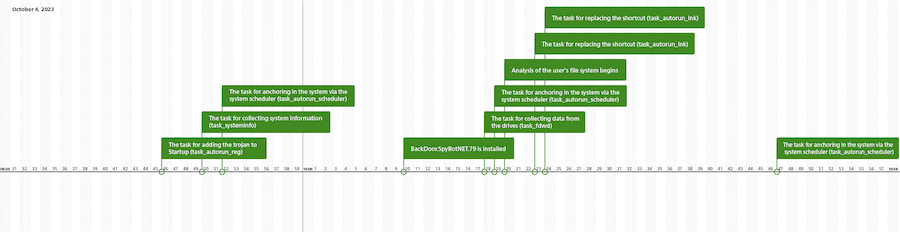

次の図は JS.BackDoor.60 が受けとったタスクを時系列で示したものです。

Doctor Webのスペシャリストによる分析の結果からは、今回の攻撃にこれまでに知られているAPTグループが関与しているという明確な証拠は示されませんでした。

検出された悪意のあるプログラムの詳細な技術的情報については、調査レポートのPDFバージョンまたはDoctor Webウイルスライブラリを参照してください。

Trojan.Siggen21.39882の詳細 ※英語

JS.BackDoor.60の詳細 ※英語

BackDoor.SpyBotNET.79の詳細 ※英語

Trojan.DownLoader46.24755の詳細 ※英語

結論

Trojan.Siggen21.39882 のような、商用サービス(MaaS — Malware as a Service)として入手可能な悪意のあるツールを使用することで、比較的経験の浅い悪意のあるアクターでも企業や政府機関に対する極めて機密性の高い情報を狙った攻撃を行うことが可能になります。また、ソーシャルエンジニアリングは依然として深刻な脅威となっています。これは幾重ものビルトインセキュリティをすり抜けるための比較的シンプルながら効果的な手法であり、熟練したサイバー犯罪者でも新米のサイバー犯罪でも使用することができます。これらを踏まえると、ワークステーションやメールゲートウェイを含む企業インフラストラクチャ全体を確実に保護することがとりわけ重要となってきます。また、従業員に対して情報セキュリティに関する定期的なトレーニングを実施し、最新のサイバー脅威についてしっかりと理解してもらうことが推奨されます。これらの対策を講じることで、サイバーインシデントが発生するリスクを軽減し、攻撃による被害を最小限に食い止めることができます。