開かれたパンドラの箱:悪名高いトロイの木馬Miraiが新たな偽装でAndroid TVセットとTVボックスに侵入

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2023年9月7日

株式会社Doctor Web Pacific

Doctor Webでは、/systemディレクトリ内のファイルが改変されたというケースについて複数のユーザーから報告を受けました。SpIDer Guardにより、ファイルシステム内に次のオブジェクトが存在するという警告があったというものです。

- /system/bin/pandoraspearrk

- /system/bin/supervisord

- /system/bin/s.conf

- /system/xbin/busybox

- /system/bin/curl

そのほか、次のファイルも改変されていることが明らかになりました。

- /system/bin/rootsudaemon.sh

- /system/bin/preinstall.sh

ファイル改変レポートによると、異なるデバイス上で異なるファイルが改変されています。このマルウェアをインストールするスクリプトは.shファイル内に実行可能コードを持つシステムサービスを探し、トロイの木馬を起動させる行をそこに追加していました。

- /system/bin/supervisord -c /system/bin/s.conf &

これにより、トロイの木馬をしっかりとシステム内にとどめ、デバイスの再起動時に起動されるようにしています。

これらファイルの中で特に興味深いのが、難読化されたpandoraspearrkファイルです。分析後、このファイルは Android.Pandora.2 バックドアとしてウイルスデータベースに追加されました。その主な目的は感染させたデバイスをボットネットの一部として使用してDDoS攻撃を実行することです。supervisordファイルはpandoraspearrk実行可能ファイルのステータスを監視し、バックドアが終了した場合に再起動させるためのサービスです。supervisordはその設定をs.confファイルから読み取ります。busyboxファイルとcurlファイルは同名の正規コマンドラインユーティリティで、ネットワーク機能とファイルシステム操作を確実なものにします。rootsudaemon.shファイルは、root権限を持つdaemonsuサービスとs.confファイルから設定を取得する前述のsupervisordを開始します。preinstall.shプログラムはデバイスメーカーによって指定されたさまざまなアクションを実行します。

このマルウェアはAndroid TVデバイス、中でも主に低価格帯のAndroid TVデバイスのユーザーを標的としています。特にリスクが高いのがTanix TX6 TV Box、MX10 Pro 6K、H96 MAX X3などのユーザーです。

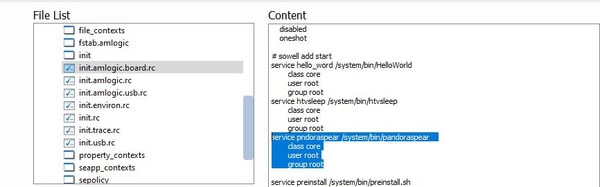

このトロイの木馬は、2015年12月3日にリリースされたAndroid TVボックスMTX HTV BOX HTV3の悪意のあるファームウェアアップデートとして拡散された、Android.Pandora.10バックドア(旧Android.BackDoor.334)の亜種であることが明らかになりました。このアップデートは一般に公開されているAndroidオープンソースプロジェクトのテストキーで署名されているため、多くのサイトからダウンロード可能な状態になっていると考えられます。バックドアを実行するサービスはboot.imgに含まれています。以下の画像は、boot.imgに含まれるinit.amlogic.board.rcファイルから悪意のあるサービスがどのように起動されるかを示しています。

Android.Pandoraバックドアがデバイスを感染させるもう一つの経路が、海賊版の映画やドラマをストリーミングするアプリケーションのインストールです。そのようなリソースの例に、youcine、magistv、latinatv、unitvなどのドメイン名を持つ、スペイン語圏のユーザーを標的としたサイトがあります。

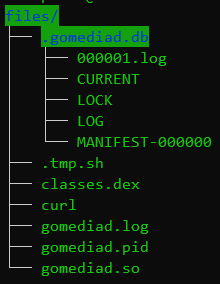

アプリケーションがデバイスにインストールされて起動されると、ユーザーに気づかれず密かに GoMediaServiceが開始されます。アプリケーションの初回起動後、デバイスの起動時にこのサービスが自動的に開始され、gomediad.soプログラムを呼び出します。このバージョンのプログラムは、Dr.Webアンチウイルスによって Tool.AppProcessShell.1 (昇格された権限を持つコマンドラインインタプリタ)として検出される実行ファイルclasses.dexを含む、複数のファイルを解凍します。その後、デバイス上の悪意のあるプログラムは開かれた4521番ポート経由でこのシェルと対話することができるようになります。以下の画像は、Dr.Webによって Android.Pandora.4 として検出されるgomediad.soが起動後に作成するファイル構造を示しています。

解凍されたファイルの中には、すでに知られている Android.Pandora.2 バックドアのインストーラである.tmp.shがあります。インストールされて起動されると、このバックドアはコントロールサーバーのアドレスをコマンドラインパラメータから、またはBlowfishアルゴリズムで暗号化されたファイルから取得します。サーバーにアクセスした後、hostsファイルをダウンロードして元のシステムファイルと置き換え、自己更新プロセスを開始し、コマンドを受信できるようにします。

感染したデバイスにコマンドを送信することで、攻撃者はTCPやUDPプロトコルを介したDDoS 攻撃を開始/停止したり、SYN、ICMP、DNSフラッド攻撃を実行したり、リバースシェルを開いたり、読み取り/書き込みモードで Android TVシステムパーティションをマウントしたりすることができます。これらの機能はすべて、GitHub、Twitter、Reddit、Netflix、Airbnbなどの有名なサイトを含む多数のサイトに対してDDoS攻撃を行うために2016年から使用されているトロイの木馬 Linux.Mirai のコードを使用することで実現されています。

Doctor Webでは、デバイスのOSを既存の脆弱性を修正する利用可能な最新バージョンに更新し、公式サイトやアプリストアなどの信頼できるソースからのみソフトウェアをダウンロードするよう推奨しています。

感染したデバイス上でroot権限を使用できる場合、Dr.Web Security Space for AndroidによってAndroid.Pandoraをシステムとそれが埋め込まれているアプリケーションから削除することができます。root権限を使用できない場合は、ハードウェアメーカーが提供するクリーンなOSイメージをインストールすることでこのマルウェアを削除することができます。

Linux.Miraiの詳細 ※英語

Android.Pandora.2の詳細 ※英語

Android.Pandora.4の詳細 ※英語