Androidユーザー、オンライン求人詐欺の被害にあう危険性

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース

2022年11月22日

株式会社Doctor Web Pacific

この度Doctor Webのスペシャリストによって特定された犯罪スキームでは、サイバー犯罪者はユーザーの仕事探しに役立つとうたうアプリをGoogle Playから配信しています。ユーザーの興味をひき、うまく騙す確率を高めるために、それらのアプリは本物の求人ソフトウェアを装っている場合があります。そのような一例に、職探しアプリ「Job Today」の公式クライアントを装って拡散されていたアプリがあります。このアプリは本物とそっくりのアイコンや名前を持ち、Google Playのページには本物であるとユーザーに誤解させるような内容が記載されていました。インストール数を増やすために、これらトロイの木馬は別のアプリ内の組み込み広告システムなどを通して積極的に宣伝されています。

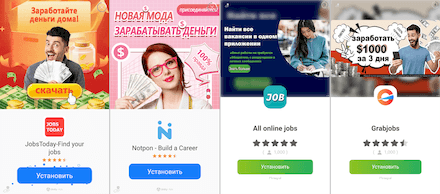

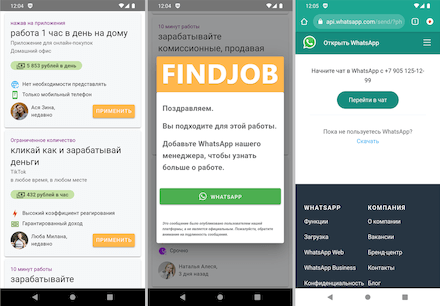

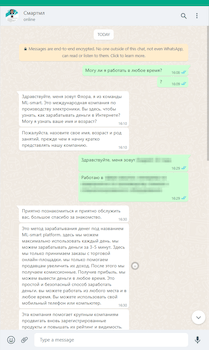

以下の画像はそのような広告の例です。簡単な仕事と高収入を約束する虚偽の内容でユーザーをおびき寄せています。

本記事掲載時点で、Doctor Webのアンチウイルスラボではこのような偽アプリを7つも確認しています。

- Jobs Today-find your jobs

- Notpon - Build a Career

- JobsFinder

- Nanoss

- All online jobs

- Jobs Online

- Grabjobs

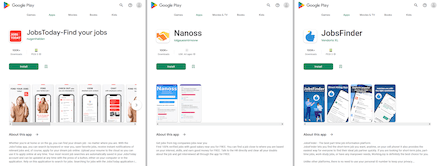

これらはすべてAndroid.FakeAppファミリーに属するトロイの木馬としてDr.Webのウイルスデータベースに追加されました。これらトロイの木馬の作成には高度なプログラミングスキルを必要としないことから、今後も同様のプログラムが新たに出現する可能性があります。

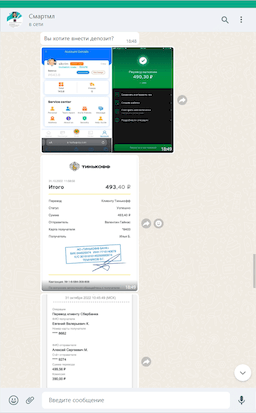

これらトロイの木馬は、基本的にはWebアプリです。起動されると自身のウィンドウでWebサイトを開きます。今回のケースではサイトに偽の求人情報が表示されます。亜種によって、Webサイトのアドレスが最初からハードコードされている場合と、リモートサーバーに接続してターゲットURLを受け取る場合があります。サーバーは必要なパラメータをJSON形式で送信します。以下の画像はその例です。

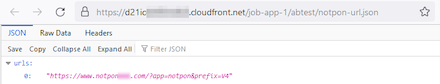

開いたサイトの内容に応じて、それぞれ異なる攻撃シナリオが実行されます。基本的なシナリオの一つは個人情報の収集です。ユーザーが求人を選択して応募しようとすると、ミニフォームに個人情報を入力するよう促されます。これは実際にはフィッシングフォームで、入力された情報は採用企業ではなく攻撃者に送信されます。その後、それらの情報はサイバー犯罪者のデータベースに加えられ、さまざまな攻撃を実行するために使用されたり、ブラックマーケットで売られたりする可能性があります。

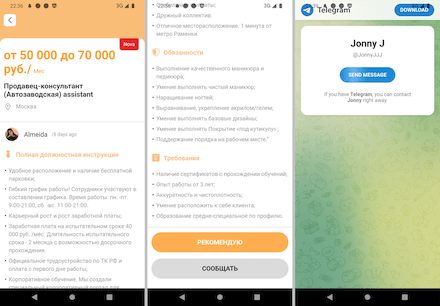

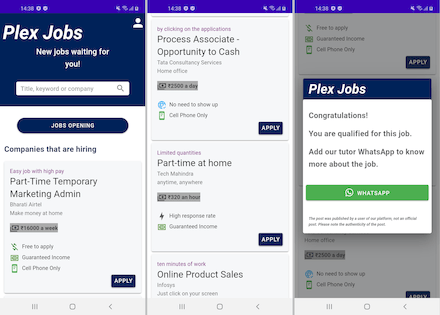

以下の画像は、トロイの木馬によって開かれた、偽の求人情報が掲載されたフィッシングサイトです。

より複雑なシナリオが実行される場合もあります。たとえば、ユーザーが求人を選択すると、「雇用主」に直接連絡(WhatsAppやTelegramなどのメッセンジャーを使うなどして)するように促すメッセージが表示されます。

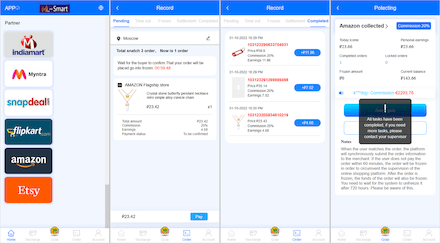

同意してしまったユーザーは、さまざまな詐欺スキームの被害にあう危険性があります。たとえば、悪意のあるアクターが特定の企業の従業員になりすまし、ユーザーの興味をひくために実際に仕事を紹介する場合があります。もちろんこれはトリックで、詐欺師の最終的な目的はユーザーの個人情報だけでなく金銭も手に入れることにあります。実際の例では、サイバー犯罪者は「ML-Smart International E-commerce」という会社の担当者を装い、WhatsApp Businessアカウントを持っていました。

会話の冒頭で、詐欺師はグローバルな大手電子機器メーカーの担当者を名乗り、ユーザーに氏名、年齢、職業を尋ねています。ユーザーが回答すると、詐欺師は紹介する「仕事」の内容とそのあらゆるメリットについて説明します。それによると、ユーザーの仕事は特別なプラットフォームに参加し、偽の注文を行うことでオンラインストアに掲載されている商品の評価を向上させるというものです。ユーザーはそれに対して報酬を受け取るということです。さらに、受け取った報酬はいつでもプラットフォームから引き出すことができると約束しています。

プラットフォームのメンバーになるために、ユーザーは指定されたサイトに登録する必要があり、そのためのリンクが提供されます。登録後、ユーザーは「ボーナス」としてアカウントに120ルーブルを受け取ります。これは、その後の「トレーニングタスク」を完了するのにちょうど必要なだけの金額です。

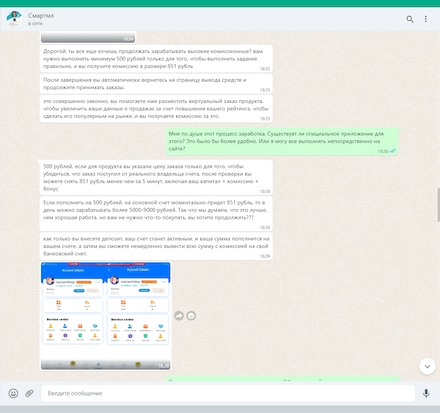

このスキームが実行されている間、詐欺師はユーザーと頻繁に連絡を取り合います。ユーザーの関心が失われないよう、また、仕事が効率的で安全であると信じ込ませるために、段階を追ってすべてのステップでユーザーを誘導します。ところが、無事にテスト「購入」が完了しシステム内のユーザーのアカウントに「報酬」が支払われた後、ユーザーは仕事を続けるには500ルーブルを支払う必要があると告げられます。これはアカウントを有効化するためという名目で要求され、詐欺師は、支払った500ルーブルはすぐにユーザーのアカウントに、それも利息付きで返却され、そのお金はすべてシステムから銀行口座に引き出すことができると説明してユーザーを納得させます。より説得力を持たせるため、他のメンバーが受け取ったとする支払いのスクリーンショットをユーザーに送る場合もあります。

以下の画像では、悪意のあるアクターがユーザーに対しアカウントを有効化するために入金するよう要求し、そのお金は利息付きで返却されすぐに引き出すことができると説得しています。その後、ユーザーを納得させるために支払いのスクリーンショットも添付しています。

このスキームでは、詐欺師はユーザーがシステム内に入れたお金を即座に盗む場合と、ユーザーを惹きつけておくために最初の「収入」としてあえて引き出させる場合があります。後者の場合、ユーザーはより高額な商品を注文するタスクを依頼されるようになり、やがてそのための十分なお金がなくなります。そこで、その問題を解決するためにアカウントにもっとお金を入れておくよう立て続けに要求されます。最終的にユーザーから十分な額のお金を受け取った後、詐欺師からの連絡は途絶えます。ユーザーがおかしいと気づいてお金を引き出そうとした場合でも、詐欺師がでっち上げた嘘の理由で引き出すことができないようになっています。

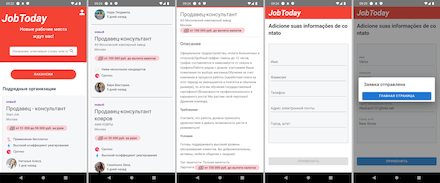

この詐欺スキームはオンラインで今すぐ簡単にお金を稼ぎたいというユーザーの欲求につけこんだもので、あらゆる国のユーザーが標的になる可能性があります。

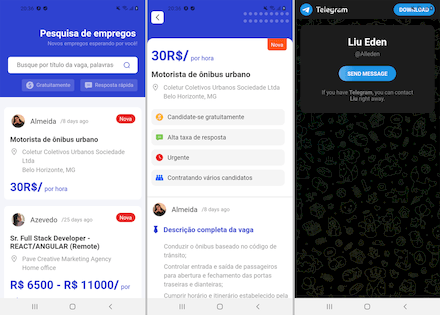

以下の画像は、サイバー犯罪者がユーザーをおびき寄せるために使用するWebサイトの例です。

「オンラインで簡単に稼げる」などといったうたい文句に対しては、疑いの目をもって十分に注意するようにしてください。あまりにも条件が良すぎるものは詐欺である可能性が高いです。

オンラインで仕事を探す際は信頼できるリソースを使用するようにし、自分が間違いなく本物の求人サービスを使っているようにすることが極めて重要です。そのために、サイトに偽サイトや詐欺サイトの特徴がないかどうか確認するようにしてください。たとえば、サイトにセキュリティ証明書がない、または期限が切れている、ドメイン名が正しくない、内容に誤字脱字やスペルミスがある、文法や句読点の間違いがあるなどです。また、信頼できるソースから(サービスのサイトから直接、またはアプリストアから)サービス専用のアプリケーションをインストールするようにしてください。アプリストアからインストールする場合は、アプリの発行者が本物の発行元になりすました偽物でないことを確認する必要もあります。そのほか、ペアレンタルコントロール機能やWebフィルタリング機能を備えたアンチウイルスを使用することも重要です。そうすることで、悪意のあるアプリや偽アプリからのみでなく、危険なWebサイトからも保護されます。

Doctor Webのスペシャリストは発見されたマルウェアについてGoogleに報告を行いましたが、本記事掲載時点でそれらアプリのほとんどが未だダウンロード可能な状態となっています。

Android向けDr.Webアンチウイルス製品は、Android.FakeAppファミリーに属するトロイの木馬の既知の亜種をすべて検出・駆除します。そのため、Dr.Webユーザーに危害が及ぶことはありません。