2022年7月27日

株式会社Doctor Web Pacific

Google Play では数十の悪意のあるアプリが発見され、それらの中にはアドウェア型トロイの木馬やスキャマーによって用いられる偽アプリ、機密情報を盗むインフォスティーラーが含まれていました。

6月の主な傾向

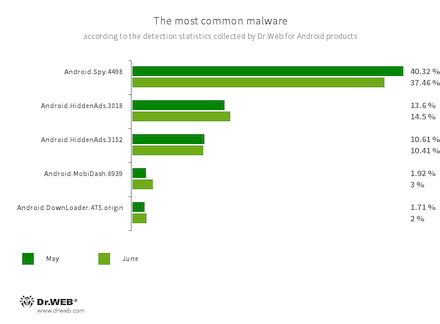

- Android.Spy.4498 の活動が引き続き減少

- アドウェア型トロイの木馬の活動が減少

- Google Playでトロイの木馬を含んだアプリを多数発見

Dr.Web for Androidによる統計

- Android.Spy.4498

- 他のアプリの通知内容を盗むトロイの木馬です。アプリをダウンロードしてインストールするようユーザーに促したり、さまざまなダイアログボックスを表示したりすることもできます。

- Android.HiddenAds.3018

- Android.HiddenAds.3152

- 迷惑な広告を表示させるよう設計されたトロイの木馬です。無害でポピュラーなアプリを装って拡散されます。別のマルウェアによってシステムディレクトリ内にインストールされる場合もあります。通常、これらのトロイの木馬はAndroidデバイス上に侵入すると 自身の存在をユーザーから隠そうとします(ホーム画面からアイコンを「隠す」など)。

- Android.MobiDash.6939

- 迷惑な広告を表示させるトロイの木馬です。開発者によってアプリケーション内に埋め込まれるソフトウェアモジュールです。

- Android.DownLoader.475.origin

- 別のマルウェアや不要なソフトウェアをダウンロードするトロイの木馬です。Google Play 上の一見無害なアプリや悪意のあるWebサイトに隠されている場合があります。

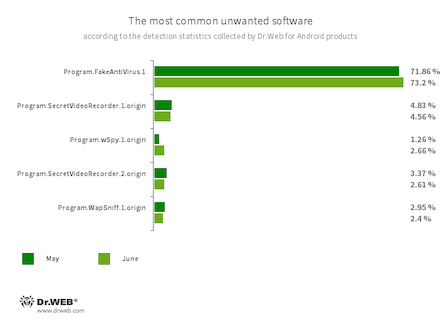

- Program.FakeAntiVirus.1

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

- Program.SecretVideoRecorder.1.origin

- Program.SecretVideoRecorder.2.origin

- Androidデバイスの内蔵カメラを使用して周囲の動画や写真を撮影するよう設計されたアプリケーションの、さまざまな亜種の検出名です。撮影中であることを知らせる通知を無効にしたり、アプリのアイコンと表示名を偽のものに置き換えたりすることができ、密かに動作することが可能です。これらの機能により、潜在的に危険なソフトウェアと見なされます。

- Program.wSpy.1.origin

- Androidユーザーのアクティビティを密かに監視するよう設計された商用スパイウェアアプリです。SMSやポピュラーなメッセージングアプリのチャットを読む、周囲の音声を盗聴する、デバイスの位置情報やブラウザ閲覧履歴を追跡する、電話帳や連絡先・写真や動画にアクセスする、デバイスの内蔵カメラでスクリーンショットや写真を撮るなどの動作を実行することができます。また、キーロガーとしての機能も備えています。

- Program.WapSniff.1.origin

- WhatsAppのメッセージを傍受するように設計されたAndroidプログラムです。

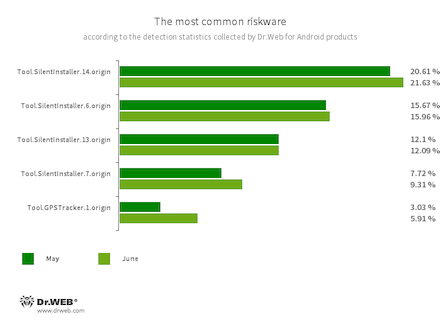

- Tool.SilentInstaller.14.origin

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.7.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.GPSTracker.1.origin

- ユーザーの位置情報や動きを密かに追跡するよう設計された特殊なソフトウェアプラットフォームです。さまざまなアプリやゲームに組み込まれます。

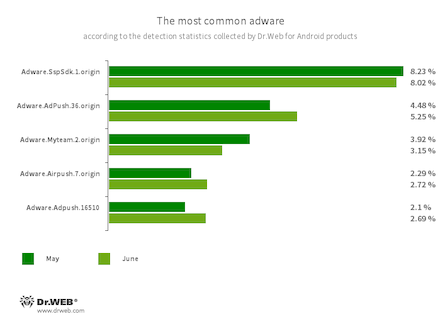

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.SspSdk.1.origin

- Adware.AdPush.36.origin

- Adware.Adpush.16510

- Adware.Myteam.2.origin

- Adware.Airpush.7.origin

Google Play上の脅威

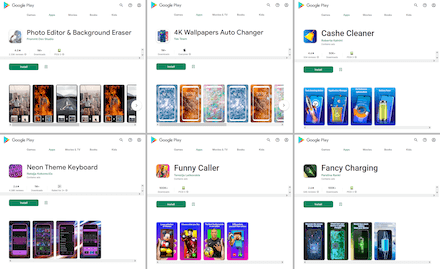

6月、Doctor Webのウイルスラボは Android.HiddenAds ファミリーに属する約30のアドウェア型トロイの木馬を発見しました。これらトロイの木馬には新たな亜種( Android.HiddenAds.3168、 Android.HiddenAds.3169、 Android.HiddenAds.3171、 Android.HiddenAds.3172、 Android.HiddenAds.3207 など)と5月のレビューでも言及した既知の亜種 Android.HiddenAds.3158 の両方が含まれており、合計で989万件以上ダウンロードされています。

これらはすべて、画像編集ソフトウェア、仮想キーボード、システムツールとユーティリティ、通話アプリ、壁紙集アプリなどのさまざまなプログラムに組み込まれていました。

以下は、それらトロイの木馬を含むアプリのリストです。

- Photo Editor: Beauty Filter (gb.artfilter.tenvarnist)

- Photo Editor: Retouch & Cutout (de.nineergysh.quickarttwo)

- Photo Editor: Art Filters (gb.painnt.moonlightingnine)

- Photo Editor - Design Maker (gb.twentynine.redaktoridea)

- Photo Editor & Background Eraser (de.photoground.twentysixshot)

- Photo & Exif Editor (de.xnano.photoexifeditornine)

- Photo Editor - Filters Effects (de.hitopgop.sixtyeightgx)

- Photo Filters & Effects (de.sixtyonecollice.cameraroll)

- Photo Editor : Blur Image (de.instgang.fiftyggfife)

- Photo Editor : Cut, Paste (de.fiftyninecamera.rollredactor)

- Emoji Keyboard: Stickers & GIF (gb.crazykey.sevenboard)

- Neon Theme Keyboard (com.neonthemekeyboard.app)

- Neon Theme - Android Keyboard (com.androidneonkeyboard.app)

- Cashe Cleaner (com.cachecleanereasytool.app)

- Fancy Charging (com.fancyanimatedbattery.app)

- FastCleaner: Cashe Cleaner (com.fastcleanercashecleaner.app)

- Call Skins - Caller Themes (com.rockskinthemes.app)

- Funny Caller (com.funnycallercustomtheme.app)

- CallMe Phone Themes (com.callercallwallpaper.app)

- InCall: Contact Background (com.mycallcustomcallscrean.app)

- MyCall - Call Personalization (com.mycallcallpersonalization.app)

- Caller Theme (com.caller.theme.slow)

- Caller Theme (com.callertheme.firstref)

- Funny Wallpapers - Live Screen (com.funnywallpapaerslive.app)

- 4K Wallpapers Auto Changer (de.andromo.ssfiftylivesixcc)

- NewScrean: 4D Wallpapers (com.newscrean4dwallpapers.app)

- Stock Wallpapers & Backgrounds (de.stockeighty.onewallpapers)

- Notes - reminders and lists (com.notesreminderslists.app)

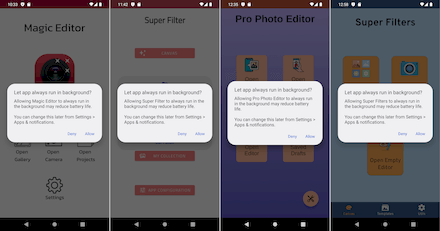

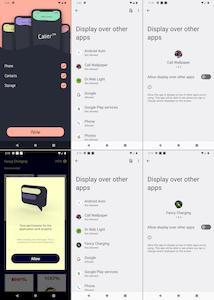

広告を表示させるために、これらアプリの一部は他のアプリの前面にウィンドウを表示する権限を要求し、残りのアプリはバッテリー節約機能の除外リストに追加するようユーザーに要求します。また、時間が経ってからユーザーが悪意のあるアプリを発見することを困難にするために、ホーム画面のアプリ一覧から自身のアイコンを隠したり、より目立たないもの、たとえば「SIM Tool Kit」という名前のアイコンに置き換えたりします。ユーザーがこのアイコンを選択すると、トロイの木馬を含んだアプリの代わりに、アイコンと同じ「SIM Tool Kit」という名前の、SIMカードを操作するためのシステムアプリが起動します。

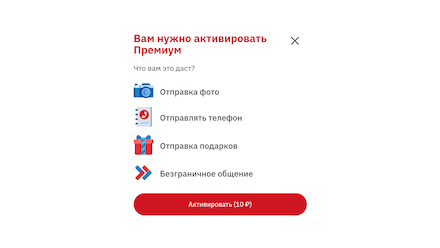

以下の画像は、これらトロイの木馬がどのように必要な権限を取得しようとするかを示す例です。

以下の画像は、トロイの木馬の一つによって置き換えられたアイコンの例です。

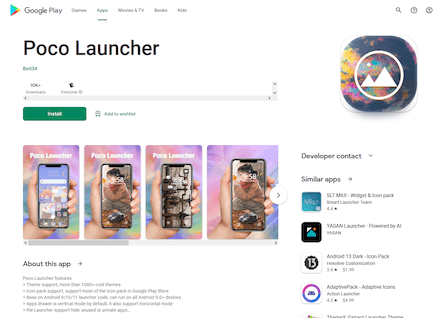

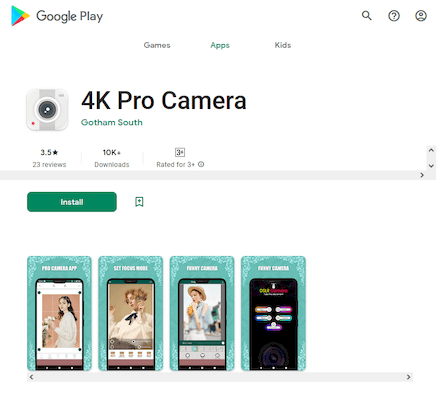

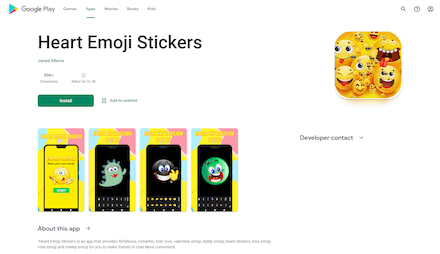

任意のコードをダウンロードして実行し、気づかないうちにユーザーを有料モバイルサービスに登録する Android.Joker ファミリーに属するまた別のトロイの木馬も発見されました。それらの一つはサードパーティランチャー「Poco Launcher」に潜み、また別の一つはカメラアプリ「4K Pro Camera」に、そして三つ目はステッカー(スタンプ)集アプリ「Heart Emoji Stickers」に隠されていました。それぞれ Android.Joker.1435、 Android.Joker.1461、 Android.Joker.1466としてDr.Webのウイルスデータベースに追加されています。

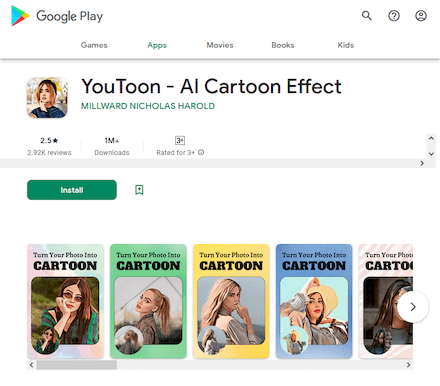

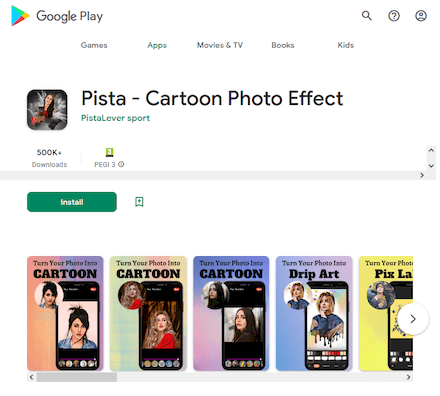

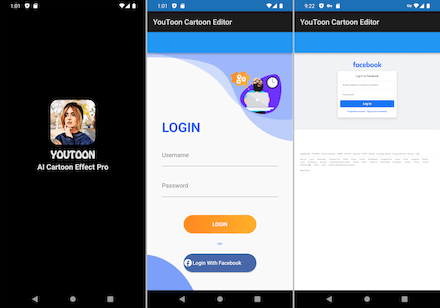

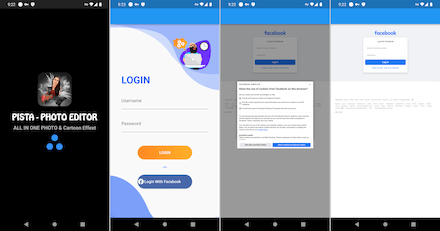

さらに、Facebookアカウントをハッキングするためのデータを盗むよう設計された Android.PWS.Facebook ファミリーに属する新たなマルウェアも発見されています。 Android.PWS.Facebook.149 および Android.PWS.Facebook.151 と名づけられたこれらトロイの木馬は、それぞれ「YouToon - AI Cartoon Effect」および「Pista - Cartoon Photo Effect」と呼ばれる画像編集アプリを装って拡散されていました。

起動されると、これらトロイの木馬はFacebookアカウントにログインするようユーザーに促し、本物のFacebookの認証ページを表示させます。その後、ユーザーが入力した認証情報をハイジャックし、攻撃者に送信します。

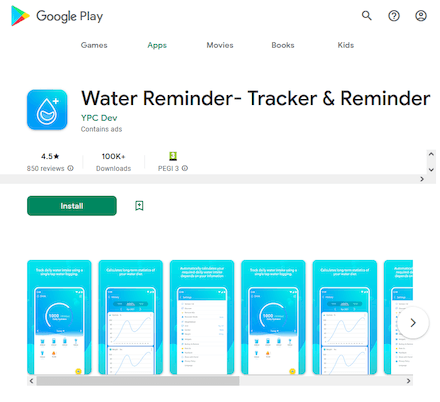

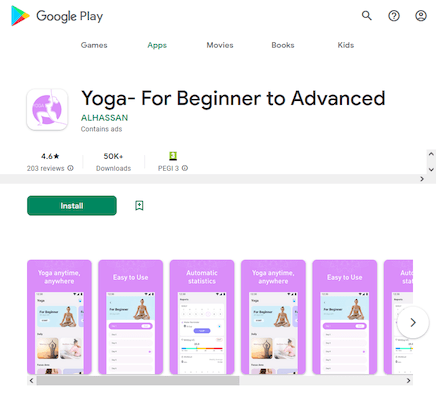

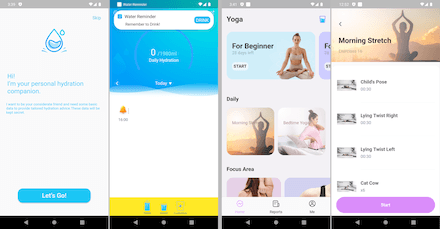

また、十分な水分を摂るよう促すリマインダーアプリ「Water Reminder-Tracker & Reminder」とヨガアプリ「Yoga- For Beginner to Advanced」に潜んだトロイの木馬 Android.Click.401.origin も発見されました。ユーザーに疑いを抱かれないよう、いずれのアプリもそれぞれの謳われた機能をしっかりと実行します。

Android.Click.401.origin は、そのファイルリソース内にあるメインの悪意のあるコンポーネント(Dr.Webによって Android.Click.402.origin として検出)を復号化して起動し、このコンポーネントが密かにWebViewにさまざまなサイトを表示させます。その後、コンポーネントはサイト内のインタラクティブな要素(バナーや広告リンクなど)を自動的にクリックしてユーザーの操作を模倣します。

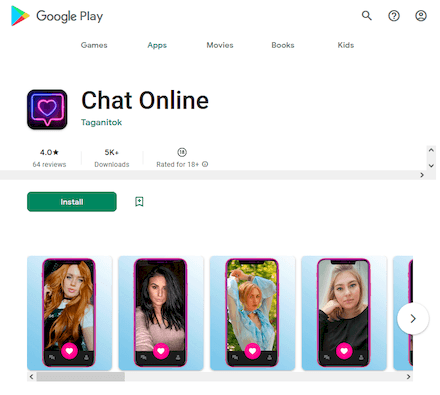

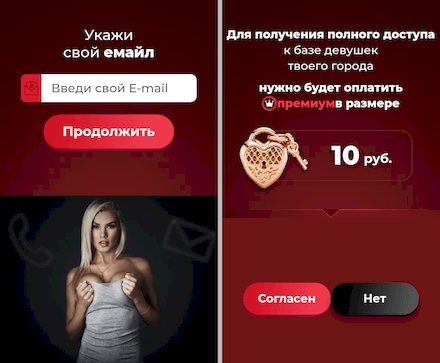

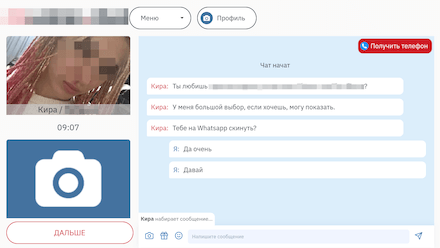

そのほか、偽のオンラインコミュニケーションアプリ「Chat Online」が発見され、このマルウェアの亜種が Android.FakeApp.963 および Android.FakeApp.964 としてDr.Webのウイルスデータベースに追加されました。

このトロイの木馬は謳われた機能は実行せず、詐欺サイトを含むさまざまなサイトを開きます。中には、オンラインデートサービスの登録プロセスがシミュレートされるサイトもあります。その際、ユーザーは携帯電話番号やメールアドレスなどの個人情報を提示するよう求められます。それらの情報はブラックマーケットに流出し、スキャマーによって悪用される危険性があります。

また別のサイトでは相手との会話がシミュレートされ、その「会話」を続けるためにプレミアムアクセスにお金を払うよう促されます。同意してしまうと、1回限りの支払いが生じたり不必要な有料サービスに登録されたりするだけでなく、サイバー犯罪者がクレジットカード情報を入手した場合にはお金をすべて失ってしまう可能性があります。

Doctor Webでは、発見された脅威についてGoogleに報告を行いましたが、本記事掲載時点で一部の悪意のあるアプリが未だダウンロード可能な状態になっています。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Android向け Dr.Web製品をインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます