カザフスタンの通信事業者を狙ったAPT攻撃に関する調査レポート

ウイルスアラート | Hot news | 全てのニュース

2022年3月25日

株式会社Doctor Web Pacific

ハッカー側のミスにより、Doctor Webは被害を受けた企業を特定し、使用されているバックドア管理ツールを明らかにすることに成功しました。得られた情報から、このハッカーグループはMicrosoft Exchangeがインストールされているアジア企業のメールサーバーに特化した攻撃を行っていると結論付けることができます。ただし、以下を含むその他の国の企業も標的となっています。

- エジプトの政府機関

- イタリアの空港

- 米国のマーケティング会社

- カナダの輸送および木材加工会社

C&Cサーバーから収集されたログには2021年8月から11月初旬の間に攻撃を受けた企業が含まれていました。一部のケースでは、Microsoft Exchangeが導入されているサーバーのみでなく、ドメインコントローラにも BackDoor.Whitebird.30 がインストールされています。使用されているツールや手法、インフラストラクチャから、Doctor Webでは、この攻撃の背後にはAPTハッカーグループ「Calypso」が存在するものと結論付けました。

Remote Rover

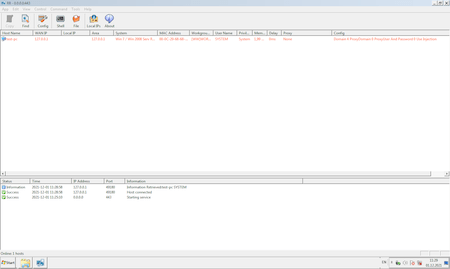

BackDoor.Whitebird.30 のC&CサーバーはRemote Rover(リモートローバー)を呼び出します。このRemote Roverにより、ハッカーがリモートでアプリケーションを起動したり、バックドアの設定を更新したり、ファイルをダウンロード・アップロードしたりすることが可能になります。また、Remote Rover経由でシェルコマンドを使用することもできます。C&Cサーバーのインターフェースは以下の画像のようになっています。

Remote Roverには次の内容の設定ファイルCFG\default.iniが付属しています。

E:\个人专用\自主研发远程\2021\RR\配置备份\telecom.cfg OneClock.exeこの中国語のパスを英語にすると次のようになります。

E:\personal use\Independent research and development remote\2021\RR\Configuration backup\telecom.cfg使用されたマルウェアとその動作の詳細については、調査レポートのPDFバージョン(英語)またはDr.Webウイルスライブラリを参照してください。

- BackDoor.Siggen2.3622

- BackDoor.PlugX.93

- BackDoor.Whitebird.30

- Trojan.Loader.891

- Trojan.Loader.896

- Trojan.Uacbypass.21

- Trojan.DownLoader43.44599

結論

標的型攻撃に関する本調査では、Doctor Webのウイルスアナリストによって複数のバックドアとトロイの木馬が発見され詳細がまとめられました。ハッカーグループは2年以上前に通信事業者のネットワークに侵入しており、他の標的型攻撃インシデントと同様、今回も攻撃が長期間にわたって気付かれることがなかったという点は特筆に値します。

Doctor Webでは、ネットワークリソースの健全性を定期的にチェックし、ネットワーク内にマルウェアが潜んでいることを示唆する障害をタイムリーに解消するよう推奨しています。標的型攻撃がもたらす主な脅威の一つはデータの侵害ですが、それだけでなく侵入者が企業ネットワーク内に長期間存在し続けるという点も問題です。これにより、侵入者が何年にもわたって企業の動向を監視し、いつでも機密情報にアクセスすることが可能になります。社内ネットワーク内で悪意のあるアクティビティが疑われる場合は、Doctor Webのウイルスラボまでご連絡ください。高品質な支援をご提供いたします。Dr.Web FixIt!を使用することでサーバーやワークステーション上のマルウェアを検出することが可能です。迅速かつ適切な対抗措置を講じることで、標的型攻撃による被害を最小限に食い止め、深刻な結果を回避することができます。