2021年12月28日

株式会社Doctor Web Pacific

最も深刻な脆弱性であるLog4Shell (CVE-2021-44228)は、Log4j 2ログメッセージの生成機能に関連しています。ログメッセージが特定の形で生成された場合に攻撃者のサーバーへの接続が行われ、コードが実行されます。

サイバー犯罪者はこれらの脆弱性を悪用して、仮想通貨をマイニングするためのマルウェアを拡散させています。また、デバイスへのリモートアクセスを可能にするバックドアや、DDoS攻撃の実行を可能にするDDoSトロイの木馬を拡散させることも可能です。

Doctor Webでは、ハニーポット(攻撃者をおびき寄せる罠としてDoctor Webのスペシャリストによって設置された特別なサーバー)の一つに持たせた脆弱性へのエクスプロイトを使用して、攻撃の記録を収集しました。攻撃が最も多く発生したのは12月17~20日の間となっていますが、その後も依然として続いています。

| 日 | 攻撃数 |

|---|---|

| 12月10日 | 7 |

| 12月11日 | 20 |

| 12月12日 | 25 |

| 12月13日 | 15 |

| 12月14日 | 32 |

| 12月15日 | 21 |

| 12月16日 | 24 |

| 12月17日 | 47 |

| 12月18日 | 51 |

| 12月19日 | 33 |

| 12月20日 | 32 |

| 12月21日 | 14 |

| 12月22日 | 35 |

| 12月23日 | 36 |

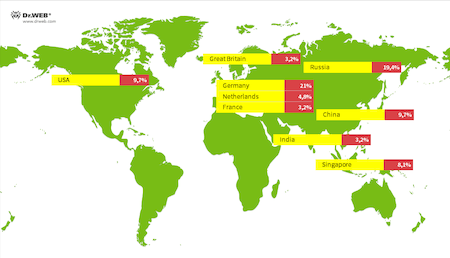

攻撃は72の異なるIPアドレスから実行されています。国別では、ドイツのIPアドレスが最も多く、21%を占めていました。次いでロシアのIPアドレスが僅かに少ない19.4%となっており、米国と中国のIPアドレスがそれぞれ9.7%で3番目となっています。

プロジェクトにはLog4j 2を直接使用するものもあれば、間接的にLog4j 2に依存するものもあり、世界中で多くのプロジェクトがこれら脆弱性の影響を受けています。Log4j 2ライブラリを使用するソフトウェアについては、アップデートリリース情報に気を配り、最新のアップデートをできる限り早くインストールするようにしてください。

また、Dr.Webを定期的に更新するようにしてください。Dr.Webのアンチウイルス製品は、脆弱性Log4j 2を悪用してデバイスに侵入するマルウェアのペイロードを検出することができます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments