Doctor Web:子供用スマートウォッチに潜む脆弱性

ウイルスアラート | Hot news | 全てのニュース

2021年12月1日

株式会社Doctor Web Pacific

これらのデバイスは動作中にデータを収集してメーカーのサーバーに送信し、保護者が自分のアカウントからそれらを確認することができるようになっています。スマートウォッチによって収集される情報は極めて機密性の高い個人情報です。このような情報が悪意のある人物の手に渡ってしまえば、子供を大きな危険にさらすことになります。

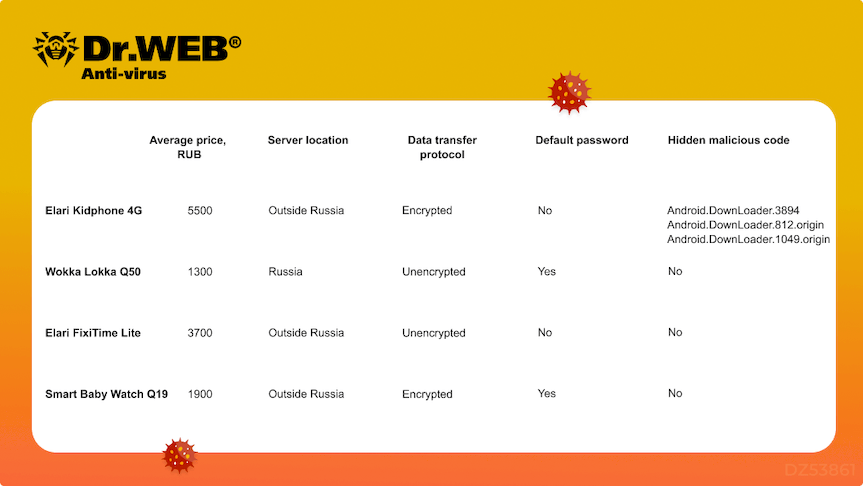

子供用スマートウォッチの脆弱性と潜在的危険性について明らかにするため、Doctor WebのスペシャリストはスマートウォッチのポピュラーなモデルであるElari Kidphone 4G、Wokka Lokka Q50、Elari FixiTime Lite、Smart Baby Watch Q19について分析を行いました。これらのモデルはロシア市場での人気ランキングに基づいて選択されました。また、意図的に価格帯の異なるモデルが選択されています。スマートウォッチはすべて匿名でロシアの大手オンラインストアから購入しました。

分析では静的解析と動的解析が行われました。ソフトウェア内への埋め込みと記載されていない機能について、また、ネットワークアクティビティや送信されるデータとそれらがどのように保護されているかについて調査しました。

Elari Kidphone 4Gスマートウォッチ

Elari Kidphone 4Gにはハードウェアプラットフォームの異なる複数のバージョンが存在します。すべてAndroid OSを搭載していますが、ファームウェアがわずかに異なっています。

分析の結果、Elari Kidphone 4Gスマートウォッチが収集したデータの送信先となるリモートサーバーはロシア国外にあることが明らかになりました。このことは潜在的脅威となり得ます。しかしながら、このモデルに存在する最も重要な脅威はインストールされているソフトウェアにあります。このスマートウォッチのファームウェアには無線配信(OTA)アップデートのための組み込みアプリが備わっており、このアプリはトロイの木馬の機能を持っています。

第一に、アプリは子供の位置データをリモートサーバーに送信します。第二に、アプリ内にはDr.Webによって Android.DownLoader.3894 として検出される悪意のあるコードが隠されています。スマートウォッチの電源が入る度、またはネットワーク接続が変更される度に、このコードは2つの悪意のあるモジュール Android.DownLoader.812.origin と Android.DownLoader.1049.origin を起動させます。これらのモジュールはC&Cサーバーに接続してさまざまな情報を送信したり、コマンドを受け取ったりします。デフォルトでは8時間ごとにサーバーに接続するようになっており、その結果、最初の接続が確立されるのは初めてデバイスの電源がオンになってからだいぶ時間が経った後ということになります。

モジュール Android.DownLoader.812.origin はユーザーの携帯電話番号とSIMカード情報、位置情報、デバイス自体に関する情報をC&Cサーバーに送信します。応答として、サーバーへのリクエスト頻度を変更する、モジュールを更新する、アプリをダウンロード・インストール・実行・アンインストールする、Webページを読み込むコマンドを受信します。

モジュール Android.DownLoader.1049.origin はSIMカード情報や携帯電話番号、位置情報、デバイスとインストールされているアプリに関する多くのデータ、SMS・通話・電話帳の連絡先の数に関する情報をC&Cサーバーに送信します。

したがって、このスマートウォッチに隠されている Android.DownLoader.3894 はサイバースパイ活動に使用することができるほか、広告を表示したり、不要なアプリやさらには悪意のあるアプリをインストールしたりすることが可能です。

Wokka Lokka Q50スマートウォッチ

このモデルのネットワークアクティビティに関する分析では疑わしい動作は確認されませんでした。スマートウォッチの動作中に収集される子供の位置情報はロシア国内のリモートサーバーに送信されます。また、機密情報が第三者のサーバーに送信されるといったことも確認されませんでした。

位置情報は暗号化されずにサーバーに送信されるため、このことはWokka Lokka Q50ユーザーにとって潜在的な脅威となり得ます。理論上、攻撃者は中間者攻撃(Man in the middle Attack)によって、保護されていないデータをハイジャックすることが可能です。ただし、このスマートウォッチのデータは携帯電話会社のネットワークを介して送信されるため、そのような攻撃が実行される可能性はさほど高くはありません。

公式的には、このスマートウォッチは保護者のデバイス上にインストールされたモバイルアプリを介して操作されるものとなっています。しかし実際には、Wokka Lokka Q50は特別なSMSコマンド経由でも操作することができ、この情報はマニュアルに記載されていません。SMSによる操作機能が実装されていること自体がいくつかのリスクをはらんでいます。

この機能に関連したWokka Lokka Q50の主な脆弱性は、このモデルのすべてのスマートウォッチでSMSコマンドの送信に標準的パスワード123456(一部のバージョンでは523681)が使用されているというものです。しかも、初回起動時にパスワードを強制的に変更する機能がありません。また、パスワードの変更はマニュアル内でも推奨されておらず、管理アプリ経由でも変更することはできません。

デフォルトのパスワードを変更する方法はメーカーの公式サイトにあるオンラインFAQ内にのみ記載されています。しかし、すべてのユーザーがわざわざ購入したデバイスの公式サイトにアクセスして追加情報を検索するわけではありません。そのため、このスマートウォッチのユーザーの多くがSMS経由で操作できることに気が付かないだけでなく、デフォルトパスワードを変更できること、また、変更する必要があるということを知らず、そのまま使用してしまうことになります。このことは深刻な脅威となります。

スマートウォッチにインストールされているSIMカードの携帯電話番号を入手し、デフォルトのパスワードを使用することで、悪意ある攻撃者が容易にデバイスを操作することが可能です。そのような攻撃者はたとえば、返信SMSで送信されるGPS位置情報を要求したり、コマンド内で指定された電話番号へのコールバックを介して周囲の音声をリモートで盗聴したり、C&Cサーバーのアドレスを攻撃者のものに変更することでスマートウォッチが収集するすべての情報にアクセスしたりすることができます。

デフォルトのパスワードを変更しても問題を完全に解決することはできません。たしかに、パスワードを変更すると攻撃者はコマンドの多くを使用できなくなります。しかしながら、スマートウォッチのステータスとパラメータを検証するためのコマンドは制限なしに、どの電話番号からでも実行することができます。したがって、攻撃者がこのコマンドを使用すれば、スマートウォッチはデバイスに関するその他のデータと一緒に現在の管理者の電話番号を攻撃者に送ってしまいます。番号を入手した攻撃者は管理者(すなわち保護者)になりすまして新しいパスワードを設定し、デバイスを乗っ取ることができるようになります。

Elari FixiTime Liteスマートウォッチ

Elari FixiTime Liteのネットワークアクティビティに関する分析では疑わしい動作は確認されませんでした。しかしながら、これらスマートウォッチが収集したデータの送信先となるC&Cサーバーはロシア国外にあります。さらに、GPS座標に関する情報は、Wokka Lokka Q50と同様に暗号化なしでMQTTプロトコルを介してサーバーに送信されます。また、ボイスメールと写真は保護されていないHTTPプロトコルを介して送信されます。中間者攻撃(Man in the middle Attack)が成功した場合、悪意ある攻撃者によってこれらのデータが傍受される可能性があります。

このモデルに潜むもう一つの危険性は、データを送信するためにMQTTプロトコルに接続するためのパスワードがスマートウォッチのファームウェアにハードコードされているという点にあります。スマートウォッチのIMEIとこのパスワードを入手することで、攻撃者はサーバーに接続し、本物のユーザーになりすまして偽のデータを送信することが可能です。

Smart Baby Watch Q19スマートウォッチ

Smart Baby Watch Q19スマートウォッチに関する分析では、疑わしい動作や機密情報の漏えいにつながるようなコマンドの存在は認められませんでした。このスマートウォッチが収集したデータは暗号化されてC&Cサーバーに送信されるため、攻撃者がこれらのデータにアクセスすることは困難です。ただし、C&Cサーバーはロシア国外にあり、このことは潜在的な脅威となります。さらに、このスマートウォッチでも操作コマンドにデフォルトの123456パスワードが使用されていますが、一方で、使用できるコマンドの数は非常に少なくなっています。

結論

分析の結果からは、子供用スマートウォッチのセキュリティレベルは極めて不十分なものであるということが示されました。本調査では複数のモデルについて分析を行いましたが、このようなデバイスが抱える問題は異なるモデルで同じようなソフトウェアが使用されているという点にあります。たとえば、Wokka Lokka Q50スマートウォッチにインストールされているものと同様のファームウェアが別のモデルのスマートウォッチでも使用されており、さらにさまざまなGPSトラッカーにも使用されています。また、これらのデバイスはSMSを介した操作に標準パスワードを使用しています。そのため、他のデバイスのユーザーもWokka Lokka Q500スマートウォッチのユーザーと同じリスクを抱えることになります。また、市場には次々と新しいモデルが登場し、それらに脆弱性がないという保証はありません。

Elari Kidphone 4Gスマートウォッチにプリインストールされていたトロイの木馬が発見されたこともまた、Android OSを搭載するこのタイプのデバイスに潜む危険性を浮き彫りにする形となりました。多くの場合、これらスマートウォッチのファームウェアは第三者企業によって製造され、メーカーがそれらのセキュリティや整合性をチェックすることはほとんどありません。その結果、悪意ある攻撃者が製造段階のどこかでAndroidスマートウォッチにトロイの木馬やアドウェアを埋め込む可能性が高くなります。

以下の表は、調査の対象となったスマートウォッチの主な脆弱性をまとめたものです。

Doctor Webでは発見された脆弱性についてメーカーに報告を行いました。

スマートウォッチは子供の安全を見守るための便利で比較的安価なソリューションです。しかし、これらのデバイスは役に立つ一方でリスクとなる危険性もはらんでいます。個人情報を密かに第三者サービスに送信したり、悪意のある機能を実行したりする可能性があるうえに、ハッキングされた場合には悪意ある攻撃者によって操作されてしまう可能性もあり、子供を危険にさらしかねません。

子供を見守るためにこのようなデバイスを使用する場合には注意が必要です。特に購入時には、選択したモデルが子供にとって益となるより害となるということも十分に起こり得えるということを念頭に置き、考えられるセキュリティ上のリスクについて慎重に調べる必要があります。

- Android.DownLoader.3894の詳細 ※英語

- Android.DownLoader.812.originの詳細 ※英語

- Android.DownLoader.1049.originの詳細 ※英語