2021年5月17日

株式会社Doctor Web Pacific

2021年4月、Doctor Webは人気のAndroid用サードパーティアプリストアである APKPure の公式クライアントアプリケーションのバージョンの一つにトロイの木馬 Android.Triada.4912 が組み込まれていることを発見し、記事を公開しました。一方、公式アプリストアの Google Play では Android.FakeApp ファミリーに属する新たなトロイの木馬が発見されています。これらトロイの木馬は便利なソフトウェアを装って拡散され、さまざまな詐欺サイトを表示させます。そのほか、HuaweiのAppGalleryで、被害者を有料モバイルサービスに登録するトロイの木馬 Android.Joker が発見されました。

4月の主な傾向

- 人気のAndroid用サードパーティアプリストアAPKPureのクライアントアプリケーション内でトロイの木馬の機能を発見

- Google Playから新たな脅威が拡散される

- アプリストアAppGalleryで脅威を発見

4月のモバイル脅威

4月の初め、Doctor Webは人気のAndroid用サードパーティアプリストアAPKPureで悪意のある機能を発見し、それについて公表しました。バージョン3.17.18以降のAPKPureクライアントアプリに、攻撃者によってトロイの木馬 Android.Triada.4912 が組み込まれていたというものです。 Android.Triada.4912 は自身のリソース内に潜んだ追加のモジュールを起動させ、このモジュールがメインとなる悪意のある動作(他の悪意のあるモジュールやアプリをダウンロードし、さまざまなWebサイトを開く)を実行します。

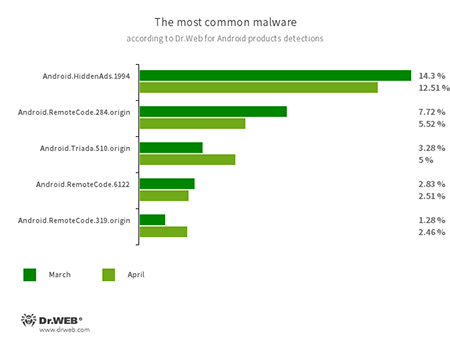

Dr.Web for Androidによる統計

- Android.HiddenAds.1994

- 広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Android.RemoteCode.319.origin

- 任意のコードをダウンロードして実行するように設計された悪意のあるアプリケーションです。亜種によって、さまざまなWebサイトを開く、リンクを辿る、広告バナーをクリックする、ユーザーを有料サービスに登録させるなどの動作を実行することができます。

- Android.Triada.510.origin

- さまざまな悪意のある動作を実行する多機能なトロイの木馬です。このマルウェアは他のアプリのプロセスを感染させるトロイの木馬ファミリーに属します。亜種の中にはAndroidデバイスの製造過程で犯罪者によってファームウェア内に組み込まれているものもあります。さらに、保護されたシステムファイルやフォルダにアクセスするために脆弱性を悪用するものもあります。

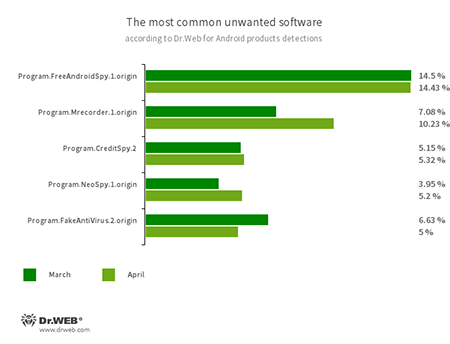

- Program.FreeAndroidSpy.1.origin

- Program.Mrecorder.1.origin

- Program.NeoSpy.1.origin

- Androidユーザーのアクティビティを監視するソフトウェアで、サイバースパイツールとして使用される可能性があります。デバイスの位置情報を追跡する、SMSやソーシャルメディアメッセージから情報を収集する、文書や写真、動画をコピーする、通話の盗聴を行うなどの動作を実行することができます。

- Program.CreditSpy.2

- 個人情報に基づいてユーザーの信用格付けを行うよう設計されたプログラムの検出名です。SMSメッセージ、電話帳の連絡先情報、通話履歴などの情報を収集してリモートサーバーに送信します。

- Program.FakeAntiVirus.2.origin

- アンチウイルスソフトウェアを模倣するアドウェアアプリケーションの検出名です。これらのアプリは存在しない脅威について偽の通知をすることでユーザーを騙し、完全版を購入するために料金を支払うよう要求する場合があります。

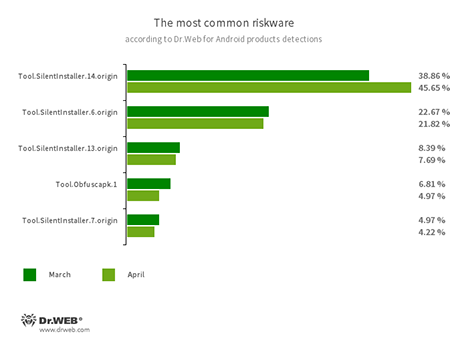

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.7.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- アプリケーションがAPKファイルをインストールせずに実行することを可能にする、リスクウェアプラットフォームです。メインのOSに影響を及ぼさない仮想ランタイム環境を作成します。

- Tool.Obfuscapk.1

- 難読化ツールObfuscapkによって保護されたアプリケーションの検出名です。このツールはAndroidアプリケーションのソースコードを自動的に変更し、難読化するためのもので、リバースエンジニアリングを困難にすることを目的としています。犯罪者は悪意のあるアプリケーションや危険なアプリケーションをアンチウイルスから保護する目的でこのツールを使用します。

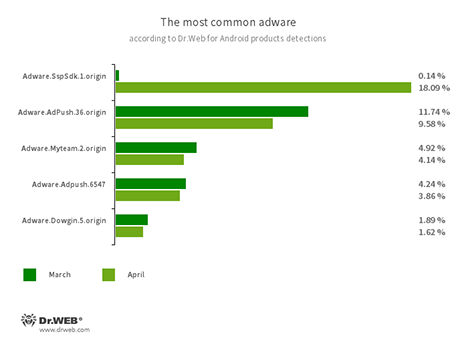

Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示させるプログラムモジュールです。属するファミリーやそれぞれの亜種によって、フルスクリーンモードで広告を表示させて他のアプリケーションのウィンドウをブロックする、さまざまな通知を表示させる、ショートカットを作成する、Webサイトを開くなどの動作を実行することができます。

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.6547

- Adware.Myteam.2.origin

- Adware.Dowgin.5.origin

Google Play上の脅威

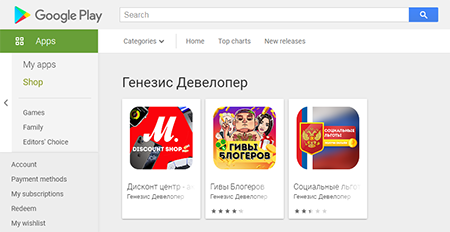

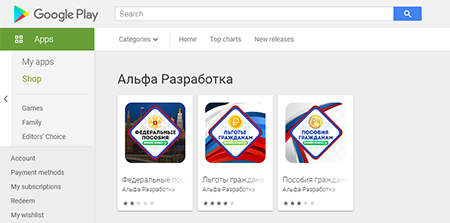

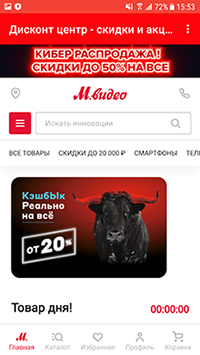

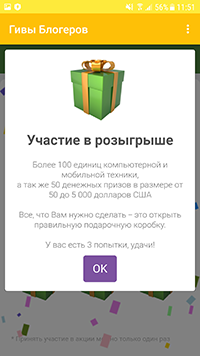

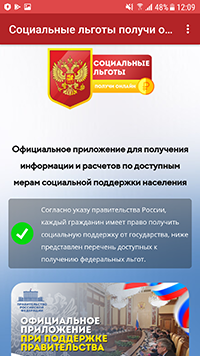

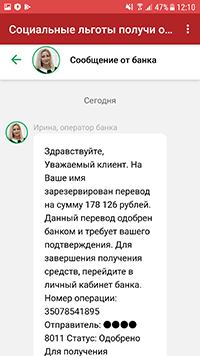

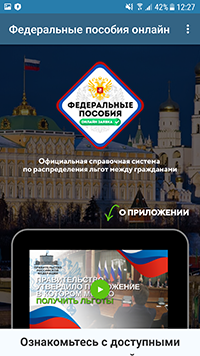

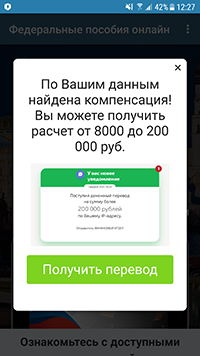

4月、 Android.FakeApp ファミリーに属する新たなトロイの木馬がGoogle Play上で発見されました。これらトロイの木馬は政府からの給付金や補償に関する情報を提供するソフトウェアや、有名小売店の割引や人気ブロガーからのギフトを受け取るためのアプリを装って拡散されていました。実際には、これらはアプリとして機能せず、攻撃者がAndroidユーザーの個人情報と金銭を盗むための詐欺サイトを表示させるだけの偽アプリです。これらトロイの木馬は Android.FakeApp.255、 Android.FakeApp.254、 Android.FakeApp.256、 Android.FakeApp.259、 Android.FakeApp.260、Android.FakeApp.261としてDr.Webウイルスデータベースに追加されました。

以下の画像は偽アプリの例です。

その他の脅威

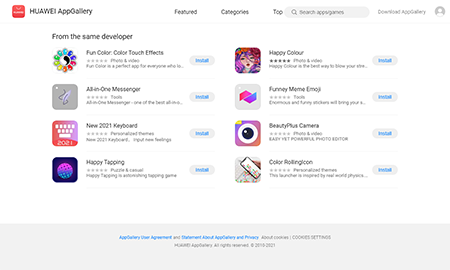

4月、Doctor Webのウイルスアナリストは、 Androidデバイスメーカー Huawei の公式アプリストアである AppGallery で初のマルウェアを発見しました。発見されたマルウェアは、任意のコードを実行しユーザーを有料モバイルサービスに登録するトロイの木馬 Android.Joker ファミリーに属し、仮想キーボードやオンラインメッセンジャー、カメラアプリなどの無害なアプリを装って拡散されていました。合計で 538,000 人を超えるユーザーにダウンロードされています。

お使いのAndroidデバイスをマルウェアや不要なプログラムから保護するために、Dr.Web for Androidをインストールすることをお勧めします。

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます