アプリストア「AppGallery」にて初のマルウェアを発見

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2021年4月9日

株式会社Doctor Web Pacific

Android.Joker は2019年秋から知られている比較的古いマルウェアファミリーで、 Doctor Webのマルウェアアナリストはその新たなバージョンや亜種にほぼ毎日のように遭遇しています。これまで Android.Joker は主に、 Android公式アプリストアである Google Play 上で発見されてきましたが、この度攻撃者は活動範囲を広げ、モバイルデバイス市場の主要メーカー Huawei が提供する別のアプリストアに目を向けた模様です。

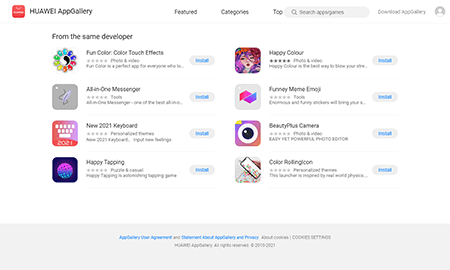

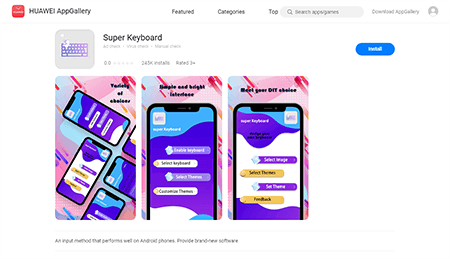

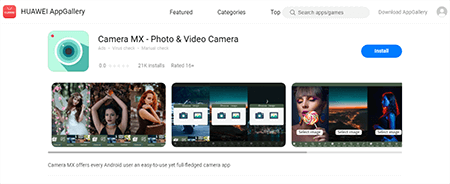

Android.Joker の他のバージョンと同様、発見された亜種も無害なアプリを装って拡散され、起動されると実際にアプリとしての機能も実行します。これは、攻撃者がより長期にわたって発見から逃れ、できる限り多くのAndroidデバイスを感染させるためのテクニックです。今回発見されたトロイの木馬は仮想キーボードやカメラアプリ、ランチャーアプリ、オンラインメッセンジャー、スタンプ集、ペイントアプリ、ゲームを装っていました。これらアプリのうち8つは開発者「Shanxi Kuailaipai Network Technology Co. Ltd. 」によって配信され、残りの2つは開発者「何斌」によって配信されていました。

Android.Joker は攻撃者のニーズに応じてさまざまなタスクを実行することのできるマルチコンポーネントなトロイの木馬です。マルウェア作成者によって拡散されユーザーがインストールしてしまう「おとり」となるアプリは、多くの場合、最小限の機能を持ったベーシックなトロイの木馬モジュールです。メインとなる悪意のあるタスクはインターネットからダウンロードされる別のモジュールによって実行されます。新たに発見された亜種もこれと同様の方法で機能します。これら新たな亜種のウイルスレコードが複数作成されているため、以後の動作の説明は Android.Joker.531 と呼ばれる亜種を基にして行います。

マルウェアが起動された後にユーザーが操作するのは、表向きは実際に機能するアプリケーションです。しかしながら、無害なアプリという仮面の裏側で、トロイの木馬はC&Cサーバーに接続し、必要な設定を受け取り、追加のコンポーネントの一つをダウンロードしてそれを起動させます。このコンポーネントの機能はAndroidユーザーを自動的に有料サービスに登録するというものです。さらに、「おとり」のアプリは通知へのアクセスを要求します。これは、有料サービスから受け取る、登録確認コードを含んだSMSを傍受するために必要となります。このアプリでは、ユーザーごとに登録できる有料サービスの数に上限が設定されています。デフォルトでは5に設定されていますが、この数はC&Cサーバーから受け取る設定に応じて増減されます。例えば、Doctor Webのスペシャリストが確認した設定では、その数は10にも上っていました。

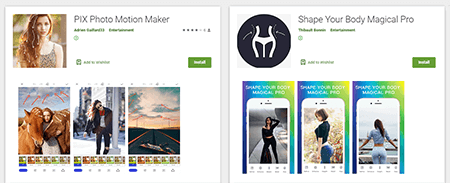

ダウンロードされるトロイの木馬モジュールはDr.Webによって Android.Joker.242.origin として検出されます。このウイルスレコードにより、 Android.Joker の新たな10の亜種すべてが検出されます。また、このモジュールはGoogle Playなどの別の場所から「Shape Your Body Magical Pro」や「PIX Photo Motion Maker」などのアプリを装って拡散される、 Android.Joker の別のバージョンでも使用されていました。

Android.Joker.242.origin はリモートサーバーに接続し、設定を要求します。この設定には、有料サービスサイトのタスクのリストと、それらのサイト上でユーザーの操作を模倣するための JavaScript、そしてその他のパラメータが含まれています。

次に、設定されている登録の上限に従って、トロイの木馬はコマンド内のリストにある有料サービスへのアクセスを試みます。登録を成功させるには、感染したデバイスがモバイルネットワークに接続している必要があります。 Android.Joker.242.origin は現在の接続を確認し、アクティブなWi-Fi接続を検出した場合は、その接続を切断しようとします。

その後、この悪意のあるモジュールはタスクごとに非表示の WebView を作成し、それらの中に次々と有料サービスサイトのアドレスをロードします。続けて JavaScript をロードします。これを使用することでサイト上のWebフォーム内にあるボタンを勝手にクリックし、ユーザーの電話番号と、 Android.Joker.531 などのベースとなるモジュールによって傍受した確認用のPINコードを自動的に入力します。

また、これら悪意のあるアプリケーションはアクティベーションコードを検索するだけでなく、受信するSMSに関する通知の内容をすべてC&Cサーバーに送信します。これにより、データの漏洩につながる危険性があります。これまでに 538,000 人のユーザーがこれら悪意のあるアプリケーションをダウンロードしています。

「Doctor Webからの報告を受けた後、 Huaweiではユーザーを保護するためにこれらトロイの木馬を AppGallery から削除しました。今後このようなアプリがストア内に侵入するリスクを最小限に食い止めるため、追加の調査を行ってまいります」と AppGallery のプレスサービスは述べています。

Android向け Dr.Webアンチウイルス製品は、この度新たに発見されたものを含む Android.Joker のすべての亜種を検出・削除します。したがって、Dr.Webユーザーに危害が及ぶことはありません。

Indicators of compromise(侵害の痕跡情報)

Android.Joker.531の詳細

Android.Joker.242.originの詳細

ご利用のAndroidを守る必要があります。

Dr.Webを利用してみませんか?

- Android向けロシア初のアンチウイルス

- Google Playからのダウンロード数が、1.4億件を突破しました

- 個人向けDr.Web製品のユーザーは、無料でご利用いただけます