標的型攻撃に用いられるSpyderモジュラーバックドアに関する調査レポート

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2021年3月9日

株式会社Doctor Web Pacific

Winntiによって使用されるマルウェアについては、キルギスタンの国家機関の侵害されたネットワーク内で発見された ShadowPad バックドアのサンプルに関する調査の過程ですでに触れています。また、このネットワークではコードやネットワークインフラストラクチャにおいてShadowPadと多くの共通点を有するPlugXと呼ばれる特殊化された別のバックドアも発見されています。この2つのファミリーに関する比較分析の結果はこちらの記事をご覧ください。

本調査レポートでは、発見された悪意のあるモジュールについての分析、ならびにそのアルゴリズムと機能についての調査を行い、Winnti APTによって使用される他の良く知られたツールとの関連性を明らかにします。

主な特徴

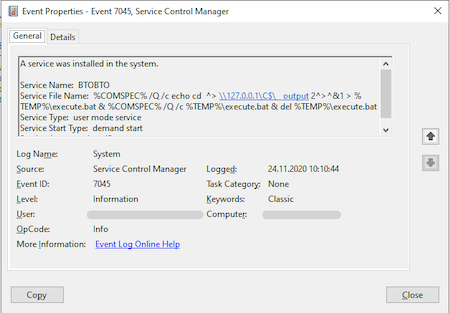

悪意のあるモジュールは感染したデバイスのシステムディレクトリ C:\Windows\System32 内に oci.dll として置かれていました。すなわち、このモジュールはDLLハイジャッキングを用いて MSDTC (Microsoft Distributed Transaction Coordinator、Microsoft分散トランザクションコーディネーター)システムサービスによって起動されるようになっていました。このファイルは2020年5月にコンピューター上に侵入していることがデータから明らかになっていますが、その最初の感染手段については不明のままです。イベントログには MSDTC を開始・停止させるよう設計されたサービスの作成とバックドアの実行に関する記録が含まれていました。

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:45:17

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: IIJVXRUMDIKZTTLAMONQ

Service File Name: net start msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

Log Name: System

Source: Service Control Manager

Date: 23.11.2020 5:42:20

Event ID: 7045

Task Category: None

Level: Information

Keywords: Classic

User: <redacted>

Computer: <redacted>

Description:

A service was installed in the system.

Service Name: AVNUXWSHUNXUGGAUXBRE

Service File Name: net stop msdtc

Service Type: user mode service

Service Start Type: demand start

Service Account: LocalSystem

さらに、ランダムな名前を持つ別のサービスが実行されている痕跡も認められます。これらのファイルは C:\Windows\Temp\<random1>\<random2> のようにディレクトリ内に置かれていました。 random1 と random2 はランダムなアルファベットから成るランダムな長さの文字列です。調査を行った時点で、これらサービスの実行ファイルは見つかりませんでした。

興味深いのは、 Impacket セットからのリモートコード実行に smbexec.py ユーティリティが使用されていることを示唆するサービスが発見されたという点です。攻撃者はこのツールを使用してセミインタラクティブモードでコマンドシェルへのリモートアクセスを確立していました。

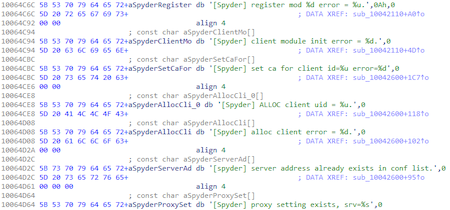

調査の対象となった悪意のあるサンプルは BackDoor.Spyder.1 としてDr.Webウイルスデータベースに追加されました。発見された Spyder サンプルの一つにはデバッグログ機能とメッセージが残っており、C&Cサーバーとの通信に使用されるメッセージには「Spyder」という文字列が含まれていました。

このバックドアには、いくつかの際立った特徴があります。まず初めに、 oci.dll にはメインのPEモジュールが含まれていますが、ファイル署名がありません。デバイスメモリ内でバックドアが検出されるのを難しくするためにヘッダー署名が削除されているものと考えられます。二つ目に、ペイロード自体は悪意のある機能を実行せず、C&Cサーバーから受け取る追加のプラグインをロードして調整する役割を果たします。これらのプラグインを使用することで、バックドアはそのメインタスクを実行します。したがって、このファミリーは Winnti によって使用される別のバックドアファミリーである前述の ShadowPad と PlugX 同様、モジュラー構造を持っています。

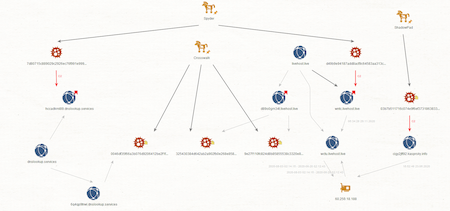

Spyderのネットワークインフラストラクチャについて分析した結果、Winntiによる他の攻撃との関連性が明らかになりました。特に、 Positive Technologies 社による調査レポートで言及されているバックドア Crosswalk と ShadowPad の使用するネットワークインフラストラクチャがSpyderサンプルの一部と一致しています。特定された共通点は以下の図のようになっています。

BackDoor.Spyder.1 とその動作の詳細については、調査レポートのPDF版(英語)またはDr.Webウイルスライブラリを参照してください。

結論

分析された BackDoor.Spyder.1 のサンプルは、主にそのコードが直接悪意のある機能を実行することはないという点で極めて特徴的です。その主なタスクは感染させたシステム内で密かに動作し、C&Cサーバーとの接続を確立してコマンドを待つというものです。また、 BackDoor.Spyder.1 は攻撃者が機能を拡張することのできるモジュラー構造を持っています。これにより、攻撃者のニーズに応じたあらゆる機能を提供することができます。プラグインを使用するという点で BackDoor.Spyder.1 のサンプルは ShadowPad および PlugX と類似しており、さらにネットワークインフラストラクチャにおける共通点から、 BackDoor.Spyder.1 は Winnti によって使用されているものであると結論付けることができます。