企業ユーザーを狙うRATマルウェアを含んだフィッシングメール

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2020年12月14日

株式会社Doctor Web Pacific

このトロイの木馬のサンプルは次の2つのグループに分類することができます。

- オリジナルの Remote Utilities 実行ファイルと、DLLハイジャックによってロードされる悪意のあるモジュールを含む自己解凍型アーカイブ。このモジュールはプログラムのウィンドウやプログラムの動作を示す証拠がOSによって表示されるのを防ぎます。また、インストールされたり起動されたりすると攻撃者に通知を行います。Dr.Webはこのトロイの木馬を BackDoor.RMS.180 として検出します。

- オリジナルの Remote Utilities インストールモジュールと、構成済みのMSIパッケージを含む自己解凍型アーカイブ。このMSIパッケージはリモートアクセスソフトウェアをサイレントインストールし、攻撃者が指定したサーバーにリモート接続する準備ができたことを通知します。Dr.Webはこのトロイの木馬を BackDoor.RMS.181 として検出します。

攻撃のシナリオ

これらいずれのグループのマルウェアも Remote Utilities ソフトウェアを使用しており、フィッシングメールのレイアウトも同じです。フィッシングメールは比較的上手に書かれたロシア語の長いメッセージで、関心のあるさまざまなトピックを開いて読むよう受信者を誘導するものとなっています。悪意のあるペイロードがパスワード保護されていて、そのパスワードがテキストファイルとしてメールに添付されているというのも注目すべき点です。パスワードはメールの送信日となっています。

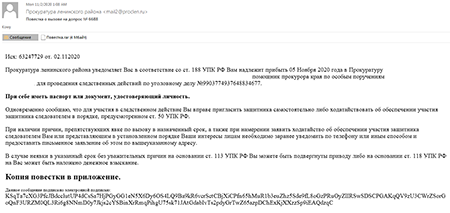

以下の画像はDLLハイジャックを使用する悪意のある添付ファイルを含んだメールの例です。

このメールは刑事事件の捜査のために検察庁に赴くよう受信者に要求する公式通知を装っています。電子署名も付いていますが、これは Base64 形式の単なるランダムな文字列で、偽の電子署名です。

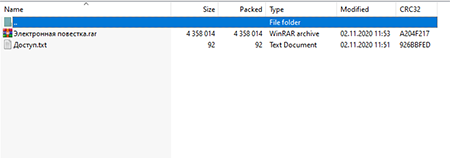

添付のアーカイブには、パスワード保護されたRARアーカイブと、そのパスワードが記載されたテキストファイルが含まれています。

An automatic password is set to protect the privacy of this attachment: 02112020

「Электронная повестка.rar」という名前のアーカイブには、ドロッパーが自己解凍型RARアーカイブとして含まれています。そして、このRARアーカイブに BackDoor.RMS.180 が含まれています。

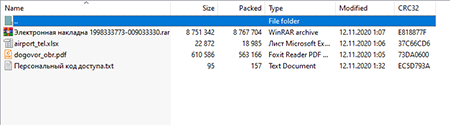

以下の画像はMSIパッケージを使用する添付ファイルを含んだメールの例です。

このメールは運送会社からの荷物の到着に関する通知を装い、配送先住所を指定するよう受信者に要求しています。このメールにも偽のデジタル署名が付いています。

「Документы.rar」には悪意のあるペイロード( BackDoor.RMS.181 )とパスワードを含むアーカイブのほかに、ダミーのドキュメントが含まれています。

Due to corporate security policy, this attachment is protected with an access code: 12112020

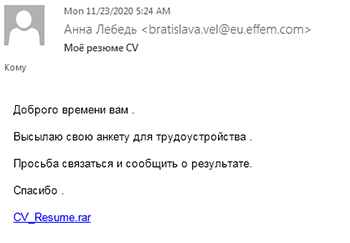

さらに、調査の過程において、構成済みMSIパッケージから Remote Utilities のインストールを実行するドロッパー(Dr.Webによって BackDoor.RMS.187 として検出)へのリンクを含んだフィッシングメールのサンプルも発見されました。このメールでは、異なる悪意のあるモジュールと感染モードが使用されています。

このメールは、履歴書が添付された求職者からのメッセージを装っています。添付ファイル「CV_resume.rar」は侵害されたWebサイトへのリンクで、ユーザーはそのサイトから、 BackDoor.RMS.187 を含んだ悪意のあるアーカイブをダウンロードするための別のリソースへリダイレクトされます。

BackDoor.RMS.187 を拡散するために攻撃者によって使用されたネットワークインフラストラクチャについて分析した結果、さらに複数の侵害されたWebサイトとマルウェア Trojan.Gidra のサンプルが発見されました。データの示すところによると、Dr.Webによって Trojan.GidraNET.1 として検出されるこのプログラムは、まず初めにフィッシングメールを介してシステムに侵入するために使用され、その後、感染させたコンピューター上に Remote Utilities ソフトウェアをサイレントインストールするためのバックドアをアップロードします。

使用されたマルウェアとその動作に関する詳細についてはDr.Webウイルスライブラリを参照してください。

BackDoor.RMS.180

BackDoor.RMS.181

BackDoor.RMS.187

Trojan.GidraNET.1

結論

リモートアクセスソフトウェアをベースにしたバックドアは企業を標的としたサイバー攻撃に依然として広く使用されています。そして、標的となるコンピューターにペイロードを侵入させる最も一般的な方法がフィッシングメールです。悪意のある添付ファイルの際立った特徴の一つがパスワード保護されたペイロードのアーカイブです。これにより、メッセージはメールサーバーの組み込みセキュリティツールをすり抜けることが可能になります。偽のアーカイブを保護するパスワードが記載されたテキストファイルが存在することもまた、明確な特徴です。さらに、悪意のあるライブラリやDLLハイジャック攻撃を使用することで、不正なリモートアクセスソフトウェアが密かに動作することが可能になります。