2020年2月7日

株式会社Doctor Web Pacific

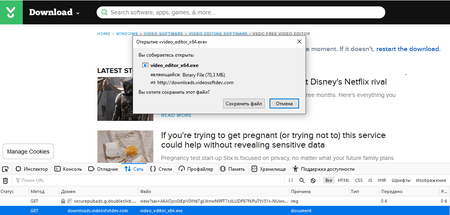

Doctor Webでは2019年の初旬にも、人気の動画編集ソフトウェアであるVSDCの公式サイトが侵害されていることについて記事を掲載しています。今回のサイバー犯罪者の手口は、VSDCのWebページ上にあるダウンロードリンクを偽のリンクと置き換えることで、CNETの download[.]com から悪意のあるインストーラが拡散されるようにするというものでした。

侵害されたリンクをクリックしたユーザーは downloads[.]videosfotdev[.]com へと飛ばされます。これはハッカーにコントロールされるスプーフィングされた(偽装された)ドメイン名です。標的となるユーザーは位置情報に基づいて決定され、標的の対象外となるユーザーは正規のVSDCサイトへリダイレクトされます。それ以外のユーザーはハッキングされたインストーラを受け取りますが、このインストーラは有効なデジタル署名を持っています。

感染メカニズムは次のようになっています。インストールプロセス中に、インストーラは実際のプログラムの他に2つのフォルダを %userappdata% ディレクトリ内に作成します。フォルダの1つにはリモートコントロールアプリケーション TeamViewer 用の通常のファイルセットが含まれています。もう1つのフォルダにはダウンローダ型トロイの木馬が含まれており、このトロイの木馬はリポジトリから悪意のある補助モジュールを取得します。これらはトロイの木馬が感染させたコンピューターへの不正な接続を確立することを可能にする、 BackDoor.TeamViewer として検出される.dllファイルであり、また、Windowsにビルトインされたアンチウイルス保護をすり抜けるためのスクリプトでもあります。

BackDoor.TeamViewer を使用することで、サイバー犯罪者はペイロードモジュールを持つマルウェアを感染したデバイス上に侵入させることができます。以下はそれらの例です。

- キーロガー X-Key

- スティーラ Predator The Thief

- プロキシ型トロイの木馬 SystemBC

- RDPプロトコルを介したリモートコントロール用トロイの木馬

リポジトリの1つにはハッキングされた NordVPN インストーラが含まれているという点にも注意が必要です。このインストーラも指定された悪意のあるコンポーネントと有効なデジタル署名を持っています。

上記すべての脅威はDr.Web製品によって検出・駆除されています。

VSDCユーザーの方はDr.Webアンチウイルスを使用してお使いのデバイスをスキャンすることをお勧めします。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments