コラム : 医療機器もハッキングされる!?IoTに迫るサイバー犯罪者によるマルウェアの脅威

全てのニュース

2019年9月17日

株式会社Doctor Web Pacific

薬物療法は妥協することができますか? できることがわかりました。

あなたはこの面白いことをやってみることができます:キーワード "computer virus" でMAUDEデータベースを検索してください。 結果には、診療所および医療機器製造業者によって生成されたすべてのレポートが結果として表示されます。 配合について書かれたものはとても興味深い読みものです。 私たちの研究室にはそのような機器があります。 それらは調達するのがやや難しいです。 配合機は液体医薬品を製造します。 16個の漏斗がコンパウンダーの上部に取り付けられていて、血清はそれらを通して運ばれます。 出てくるのは、それを患者の静脈に送達することができるIVバッグの中の必要な解決策でしょう。 多くの診療所は薬用カクテルを作るためにこの装置を使っています。 そのため、MAUDEは、コンパウンダーの1人がウイルスに感染したことを示すレポートを公開しました。

医療施設のコンピューターが深刻なセキュリティ問題を抱えていることはすでに述べました。 しかしこれまで、攻撃者がこの問題を利用してインプラントを使用した特定の個人への攻撃方法について詳細に説明したことはありません。

抜け穴はいたるところにあるので、医療機器にもあります。 例としてバッファオーバーフローを取り上げましょう。ハッカーはそれを利用して、通常のPCに攻撃を仕掛けることがよくあります。

FDAは、ニアミス、誤動作、怪我、および致命的な事件に関する情報のデータベースを維持しています。 この情報は、MAUDE (Manufacturer and User Facility Device Experience) のデータベース上で一般にも公開されています。

容積式注入ポンプは、IVを通して機械的に患者の体内に薬を導入します。 このケースでの患者は死亡しました。この悲劇が起きた原因の一つにはバッファオーバーフローがありました。

エラーチェック中にバッファオーバーフローが検出されましたが、安全なモードにするためにポンプのシャットダウンが行われました。 ポンプを止めることは、何人かの患者にとって基本的に死刑宣告であるということに彼らは気づいていませんでした。 そのため、頭蓋内の圧が上昇したため、患者は死亡し、その後、バッファオーバーフローによって脳死が続きました。

...

本来20分である投薬時間が20時間となるように、間違った再プログラムがポンプにされていました。

しかし、攻撃者はどのようにして医療用インプラントにアクセスしたのでしょうか?

これは従来からある方法を使って行っていました。

誰かが彼らのサイトを侵害し、病院用人工呼吸器のファームウェアアップグレードの代わりに、マルウェアをダウンロードさせるようにしていました。

しかし別の方法もあります。 たとえば、植込み型除細動器の設計方法は次のとおりです。

あなたは一番上にマイクロコントローラを持っています、そして、除細動器を制御する装置との通信を容易にするいくつかの典型的なアンテナがその中にあります。

まず、攻撃の対象として正しいターゲットが選択されていることを確認しましょう。

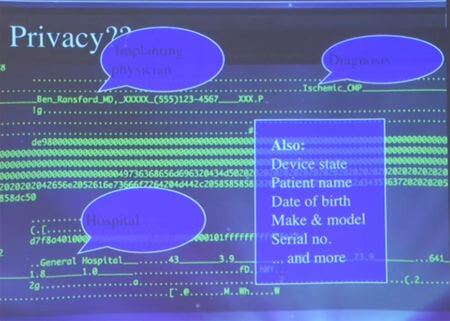

これはデバイスとプログラマー間のコミュニケーションのスクリーンショットです。 そして、最初にわかることは、少なくとも私たちが見つけることができる暗号化はなく、この部分への疑いが晴れました。

基本的にこれは完全な電子健康記録のため、あなたはここから医者の診断と病院の名前を見つけることができます。

そして現在、殺人的な攻撃がここから発生します。

不要なペースメーカーからアンテナを取り出し、小さなアンテナを作成してRF通信を記録したところ、致命的な心拍リズムが発生し、その後その通信を再生しました。 それからその装置は、500ボルト(1ミリ秒間のおよそ32ジュール)程度の衝撃を一気に発しました。それは馬によって胸を蹴られているような大きな衝撃と言われています。

幸い、これらのデバイスがいくつかのソフトウェアアップデートをすることで問題を解決できています。

詳細:

マイクをアンプに接続するワイヤは、ある程度の長さとそれ自身の共振周波数を持っています。 そこで、誰かがワイヤの共振周波数と一致する電磁干渉を発生させると仮定しましょう。 何が起こるでしょうか?増幅された信号はアンプに送られ、そこでさらに増幅されます。それからデジタル変換器へ中継され、アナログとしてプロセッサへ転送されます。

ここでフーリエ変換を心臓のリズムに適用すると、典型的な心拍信号は 100Hz の範囲内に入り、そのうちのいくつかだけがより高い周波数を持つことがわかります。 そのため、この種のほとんどのデバイスは、周波数がその範囲を下回ったり、上回ったりする信号を除外します。

しかし、誰かが意図的に基本周波数範囲内の電磁干渉を発生させようとしている場合、それはすべてのフィルタをバイパスします。

そして、ソフトウェアの脆弱性に関して病院はどのようにしているのでしょうか。

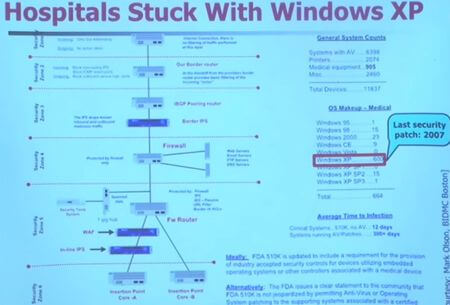

このスクリーンショットは、病院のコンピューターがWindows XPで動かなくなってしまったことを示しています。 その動かなくなってしまったものの多くが、インストールされているものの中にサービスパックさえ持っていないことがわかります。

USBメモリは、病院でのマルウェア感染の最も一般的なキャリアです。

臨床システムでは、感染までの平均期間は約12日間で、その間はどんなマルウェア対策も行われていません。 彼らがそこにウイルス対策製品を導入すれば、その期間はほぼ1年まで伸ばすことができますが、それでも完璧ではありません。

#health #hacking #malware #IoT #cyber_crime