2019年8月9日

株式会社Doctor Web Pacific

イントロダクション

昨今では、コンピューターやスマートフォン、タブレット、ルーターのみでなく、スマートTV、監視カメラ、スマートウォッチ、冷蔵庫、車、フィットネストラッカー、ビデオレコーダー、そして子供の玩具までもがWorld Wide Webに接続されています。

それらの多くは攻撃から適切に保護されていないか、まったく保護されていません。たとえば、数十万ものモデルに対してデフォルトで設定されてるシンプルな、あるいは良く知られた認証情報を使用してそれらに接続することが可能です。ユーザーは工場出荷時の設定を変更しようと思っていなかったり、アクセスが制限されているために変更することができなかったりします。サイバー犯罪者は辞書攻撃(ブルートフォース攻撃)によってそれらデバイスへのアクセスを比較的簡単に取得することができます。さらに、OSの脆弱性を悪用することもできます。

Doctor Webでは、罠となるネットワーク、すなわちハニーポットを構築し、2016年よりIoT( Internet of Things:モノのインターネット)に対する脅威について追跡を行ってきました。ハニーポットはARM、 MIPS、 MIPSEL、 PowerPC、 Intel x86_64などの複数のハードウェアプラットフォームに対応しており、様々な種類のスマートデバイスを模倣し、それらを感染させようとする試みを記録します。これにより、攻撃ベクターを監視し、新しいマルウェアのサンプルを検出・調査し、検出メカニズムを向上させ、攻撃に対するより効果的な対策を行うことが可能になります。

本記事は、特定されたスマートデバイスを標的とする攻撃と、IoTに対する最も一般的な脅威についてまとめたものです。

統計

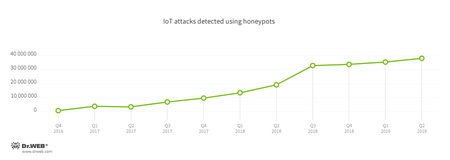

監視を開始した当初、IoTデバイスを標的としたマルウェアの活動は比較的少なく、2016年の最初の4カ月間に記録された攻撃は 729,590 件でした。しかしながら、この数はその後1年間で32倍に増加し、 23,741,581 件となりました。そのさらに1年後には 99,199,444 件にまで増加しています。2019年の前半にはすでに 73,513,303 件の攻撃があり、2018年全体を通した攻撃数とほぼ同数となっています。

以下のグラフはハニーポットによって検出された攻撃数の変化を示しています。

IoTデバイスをハッキングしようとする試みや感染させようとする試みの数は3年足らずの間に13.497%増加しています。

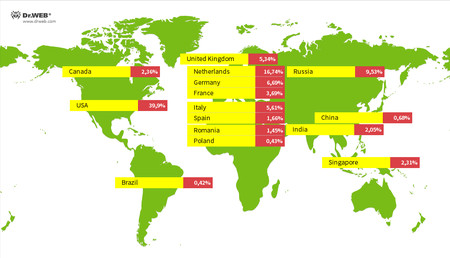

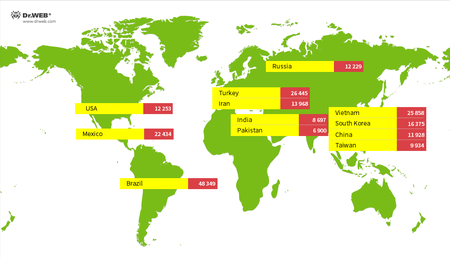

スマートデバイスに対する攻撃は50カ国以上のIPアドレスから行われていました。最も多かった国は、米国、オランダ、ロシア、ドイツ、イタリア、英国、フランス、カナダ、シンガポール、インド、スペイン、ルーマニア、中国、ポーランド、ブラジルとなっています。

以下の図は攻撃元の地理的な分布を示しています。

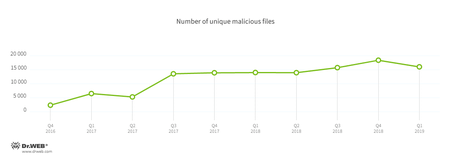

サイバー犯罪者はデバイスを感染させた後、1つまたは複数のトロイの木馬をそれらにダウンロードしています。監視期間中にハニーポットによって検出されたユニークな(異なる)悪意のあるファイルの合計数は131,412となっています。以下のグラフは検出パターンを示しています。

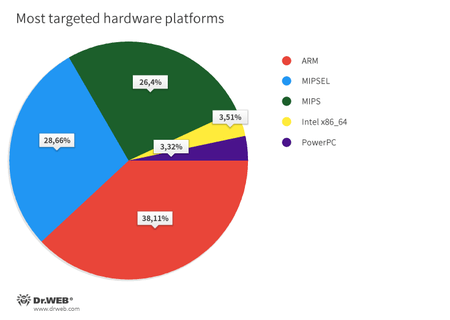

スマートデバイスは様々なプロセッサアーキテクチャで動作することから、多くの場合マルウェアには一度に複数のハードウェアプラットフォームに対応するバージョンが存在します。ハニーポットによって模倣されたデバイスのうち、 ARM、 MIPSEL、 MIPSプロセッサを搭載したデバイスが他のデバイスに比べてより多く攻撃の対象となっており、このことは以下のグラフにも明確に示されています。

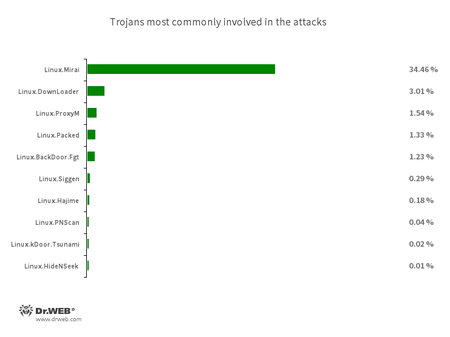

ハニーポットによって収集された統計によると、最も活発なマルウェアは Linux.Miraiファミリーで、攻撃の34%を占めています。次いでトロイの木馬 Linux.DownLoader (攻撃の3%)、 Linux.ProxyM (攻撃の1.5%)が続き、 Linux.Hajime、 Linux.BackDoor.Fgt、 Linux.PNScan、 Linux.BackDoor.Tsunami、 Linux.HideNSeekも上位10のマルウェアに含まれています。以下のグラフは最も活発なトロイの木馬の割合を示しています。

スマートデバイスを標的とする悪意のあるコードは、主な機能に応じていくつかの基本的なカテゴリに分類されます。

- DDoS攻撃を行うトロイの木馬( Linux.Mirai など)

- 他のマルウェアやコンポーネントを拡散、ダウンロード、インストールするトロイの木馬(Linux.DownLoader、 Linux.MulDropなど)

- 感染したデバイスの遠隔操作を可能にするトロイの木馬(Linux.BackDoorなど)

- デバイスをプロキシサーバーに変えるトロイの木馬( Linux.ProxyM、 Linux.Ellipsis.1、 Linux.LuaBotなど)

- 仮想通貨をマイニングするトロイの木馬(Linux.BtcMineなど)

- その他

ただし、現在のマルウェアは多くが複数の機能を一度に搭載した多機能な脅威となっています。

スマートデバイスに対する脅威の傾向

- Linux.Mirai、 Linux.BackDoor.Fgt、 Linux.BackDoor.Tsunami などのトロイの木馬のソースコードが公開されていることにより、新しいマルウェアの数が増加

- GoやRustなどの非標準的なプログラミング言語で書かれた悪意のあるアプリケーションの数が増加

- サイバー犯罪者は、スマートデバイスを感染させる目的で悪用することのできる多くの脆弱性に関する情報にアクセスすることができる

- IoTデバイスを標的とした仮想通貨マイナー(主にMonero)が依然として多く使用されている

IoTを標的とした、最もよく見られる目立ったトロイの木馬について以下に詳述します。

IoTに対する脅威の詳細

Linux.Mirai

Linux.Mirai は、IoTデバイスを標的とする最も活発なトロイの木馬の1つです。このマルウェアの最初のバージョンは2016年5月に登場しました。その後ソースコードが公開され、さまざまなウイルス開発者によってまたたく間に多数の亜種が生み出されました。現在、 Linux.Miraiはx86、 ARM、 MIPS、 SPARC、 SH-4、 M68Kなどの多くのプロセッサアーキテクチャで動作する、Linux向けの最も一般的なトロイの木馬となっています。

デバイスを感染させた後、 Linux.Mirai はC&Cサーバーに接続し、コマンドを待ちます。その主な機能はDDoS攻撃を実行することです。

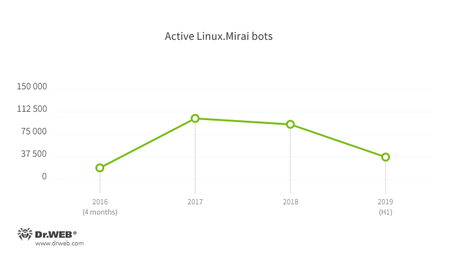

以下のグラフは、ハニーポットによって検出されたこのマルウェアのアクティブなコピーの数を示しています。

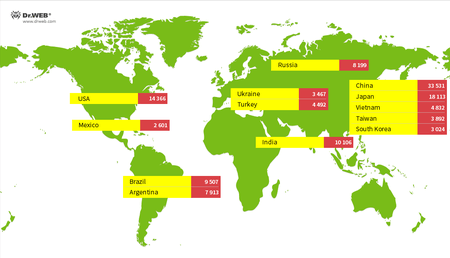

Linux.Mirai の亜種が最も活発な動きを見せている国は中国、日本、米国、インド、ブラジルとなっています。以下の図は、監視期間中に Linux.Mirai ファミリーのボットが最も多く検出された国を表しています。

Linux.Hajime

スマートデバイスを標的とするまた別の危険なマルウェアが Linux.Hajime です。このトロイの木馬は2016年の後半からウイルスアナリストに知られています。ARM、 MIPS、 MIPSELアーキテクチャで動作し、 Telnetプロトコル経由で拡散されるワームとして機能します。このトロイの木馬に感染したデバイスは分散型P2Pボットネットの一部となり、他のオンラインオブジェクトを感染させるために使用されます。 Linux.Hajime は23番、7547番、5555番、5358番ポートを閉じ、他の悪意のあるソフトウェアが感染したデバイスにアクセスすることを防ぎます。

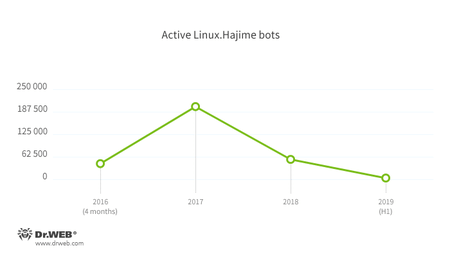

Linux.Hajime の活動は2016年後半から2017年初旬にピークを迎え、同時にアクティブとなっていたこのファミリーに属するトロイの木馬のコピーの数は43,000を超えていました。その後、このマルウェアの活動は大きく減少し、徐々に減少を続けた結果、現在ではアクティブな Linux.Hajime のボット数はわずか数百台となっています。

これらトロイの木馬が最も活発な動きを見せている国はブラジル、トルコ、ベトナム、メキシコ、韓国です。以下の図は、監視期間中にアクティブな Linux.Hajime が最も多く検出された国を表しています。

Linux.BackDoor.Fgt

IoTデバイスを標的とするトロイの木馬の上位5つには、2015年秋より拡散されている Linux.BackDoor.Fgt が含まれます。 MIPS、 SPARCおよびその他のアーキテクチャに対応する複数のバージョンがあり、 Linux上で動作します。そのソースコードが公開されていることから、 Linux.BackDoor.Fgt はウイルス開発者の間で高い人気を誇っています。

これらのバックドアは、TelnetおよびSSHプロトコル経由で拡散され、オブジェクトにアクセスするための認証情報をブルートフォース攻撃で取得します。これらのトロイの木馬の主な目的は、DDoS攻撃を実行し、感染したデバイスを遠隔操作することです。

Linux.ProxyM

Linux.ProxyMは、サイバー犯罪者がインターネット上で匿名性を保つために使用するマルウェアの1つです。感染したLinuxデバイス上でSOCKSプロキシサーバーを実行し、それを使用してサイバー犯罪者のネットワークトラフィックを転送します。2017年2月に最初のバージョンがDoctor Webのスペシャリストによって発見され、現在もアクティブなトロイの木馬です。

Linux.Ellipsis.1

Linux.Ellipsis.1は、IoTデバイスやLinuxコンピューターをプロキシサーバーに変えるよう設計されたまた別のトロイの木馬で、2015年にDoctor Webアナリストによって発見されました。起動されると、ログファイルを削除し、デバイスが新しいログファイルを作成することを妨げ、一部のシステムユーティリティを削除し、特定のIPアドレスへのアクセスをブロックします。 トロイの木馬がいずれかのIPアドレスから疑わしいトラフィックを検出した場合、そのIPがブラックリストに追加されます。また、 Linux.Ellipsis.1 はC&Cサーバーのコマンドに従って、禁止されたアドレスに接続しているアプリケーションを終了させることもできます。

Linux.LuaBot

Linux.LuaBotファミリーに属するトロイの木馬の最初のバージョンは、2016年にDoctor Webによって発見されました。これらのマルウェアはLuaスクリプト言語で書かれ、 Intel x86_64、 MIPS、 MIPSEL、 Power PC、 ARM、 SPARC、 SH-4、 M68kアーキテクチャを実装したデバイスに対応しています。数十個のモジュールで構成され、それぞれが特定のタスクを実行します。このトロイの木馬は、C&Cサーバーからこれらモジュールの更新を受信したり、新しいモジュールをダウンロードしたりすることができます。 Linux.LuaBot は多機能なトロイの木馬です。その亜種とスクリプトの組み合わせに応じて、サイバー犯罪者はそれらを使用して感染したデバイスを遠隔操作したり、インターネット上で匿名性を保つためにプロキシサーバーを作成したりすることができます。

Linux.BtcMine.174

仮想通貨マイニングは、サイバー犯罪者がIoTデバイスを感染させる際の最たる目的の1つです。 Linux.BtcMine ファミリーに属するトロイの木馬やその他のマルウェアは、その目的の達成を可能にします。それらの1つである Linux.BtcMine.174 は、2018年後半にDoctor Webのエキスパートによって発見されました。このトロイの木馬はシェルスクリプトで、 Monero(XMR)をマイニングします。ルート権限で起動されなかった場合、トロイの木馬は複数のエクスプロイトを使用して権限を昇格しようとします。

Linux.BtcMine.174はアンチウイルスプログラムのプロセスを検索してそれらを終了させ、そのファイルをデバイスから削除しようとします。次に、バックドアやルートキットモジュールを含む複数の追加コンポーネントをダウンロードして起動し、システム上でマイナーを起動させます。

このトロイの木馬は自動実行に自身を追加するため、感染したデバイスを再起動しても効果はありません。また、マイニングプロセスがアクティブであるかどうかをチェックし続け、必要に応じてそれを再開させ、常に仮想通貨がマイニングされるようにします。

Linux.MulDrop.14

Linux.MulDropトロイの木馬ファミリーは、他のマルウェアを拡散し、インストールするために使用されます。複数のハードウェアアーキテクチャと多くの種類のデバイスで動作します。 2017年、Doctor Webのウイルスアナリストは Raspberry Piコンピューターを標的とするLinux.MulDrop.14トロイの木馬を発見しました。このドロッパーは、その本体に暗号化された仮想通貨マイナーが埋め込まれたスクリプトです。起動されると、トロイの木馬はマイナーを展開して起動し、ローカルエリアネットワーク上にある他のデバイスを感染させようとします。他のマルウェアが感染したデバイスのリソースにアクセスするのを防ぐために、Linux.MulDrop.14はネットワークの22番ポートを閉じます。

Linux.HideNSeek

Linux.HideNSeek はLinux搭載のスマートデバイス、コンピューター、サーバーを感染させ、それらを分散型ボットネットに組み込みます。自身を拡散するために、このトロイの木馬はIPアドレスを生成し、ブルートフォース攻撃と既知の認証データの組み合わせのリストを使用してそれらに接続しようとします。さらに、さまざまなハードウェアの脆弱性を悪用することもできます。 Linux.HideNSeek は感染したデバイスを遠隔操作(サイバー犯罪者から受け取ったコマンドを実行する、ファイルをコピーするなど)する目的で使用することができます。

Linux.BrickBot

他の多くのマルウェアと異なり、 Linux.BrickBot トロイの木馬は利益をもたらすことを目的としたのもではなく、コンピューターやスマートデバイスを無効にし、破壊するよう設計されています。このマルウェアは2017年より知られています。

Linux.BrickBot トロイの木馬はTelnetプロトコル経由でデバイスに感染させ、ブルートフォース攻撃によって認証情報を取得します。次に、永続ストレージモジュールからデータを消去し、ネットワーク設定をリセットし、すべての接続をブロックして、再起動を実行します。その結果、ユーザーはオブジェクトを復元するためにリフラッシュを行わなくてはならなくなります。あるいは、コンポーネントを交換しなければならない場合もあります。このようなトロイの木馬はまれではありますが、極めて危険です。

2019年6月下旬、 Linux.BrickBot.37 トロイの木馬(別名Silex)が広く拡散されました。 Linux.BrickBot.37 は Linux.BirckBot ファミリーに属する他のトロイの木馬と同様の機能――すなわち、デバイスドライブからデータを消去、ネットワーク設定を削除、再起動――を実行します。Doctor Webのハニーポットでは、このトロイの木馬を使用した 2,600 件以上の攻撃が検出されました。

結論

日常生活でますます多く使用されるようになっている何百万ものハイテクデバイスは、実際には小さなコンピューターであり、したがってコンピューターと同じ欠陥を抱えています。コンピューターと同様に攻撃の対象となり、同様の脆弱性を有していますが、デバイスの性質上、またはデザイン上の制限から、それらを保護するのはより一層困難であり、時には不可能でさえあります。加えて、多くのユーザーは潜在的なリスクに気が付いておらず、スマートデバイスを安全で便利な玩具であると考えています。

IoT市場は急速に発展しており、かつてパソコンが広く普及しはじめたころの状況、すなわち、脅威に対抗するためのメカニズムがようやく登場しはじめたころの状況が、今ここでまた繰り返されています。スマートデバイスのメーカーやユーザーが新たな現実に適応しようとしている間に、サイバー犯罪者には攻撃の大きな機会が生まれます。近い将来、IoT(モノのインターネット)に対する新しいマルウェアが登場することになると考えられます。

Doctor Webではスマートデバイスを標的とするトロイの木馬やその他の脅威の拡散について引き続き監視を行い、注目すべきイベントについてユーザーの皆様にお知らせしてまいります。本記事で取り上げたマルウェアは、Dr.Webのアンチウイルス製品によって検出・削除することができます。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments