コラム : サイバー攻撃者がスクリプトベースのプログラムを好む理由

全てのニュース

2019年7月2日

株式会社Doctor Web Pacific

スクリプトとは何ですか、またそれらを特別なものにしているものは何でしょうか? バイナリファイルとスクリプトの内容を比較しましょう。

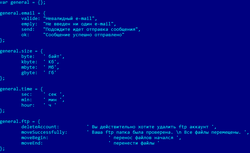

左側にはWindowsエクスプローラのファイルの中身が、右側にはWebページが読み込まれたときにブラウザによってダウンロードされたランダムに選択されたスクリプトの内容が表示されます。 違いは明らかです。 バイナリファイルはすぐに起動することができ、コンピュータのCPUだけが理解するマシンコードが含まれています。 通常、実行可能ファイルを実行するために、他のソフトウェアは必要ありません。 しかし、スクリプトは 実行できず、別のアプリケーションが実行する必要があります。

スクリプトは、映画や演劇に使用されるスクリプトと似ています。

ACT I

シーン1

Elsinore。 城の前のプラットフォーム。

彼の投稿でFrancisco。 彼にBernardoを入れなさい。

Bernardo

誰ですか?

Francisco

いや、答えてください。 立ち上がって展開してください。

スクリプトは単なるテキストで、 監督と俳優がそれを行動に変えます。

コンピュータスクリプトに違いはなく、 それらは実行しなければならない行動を定義しています。 これを実現するには、インタプリタ、つまりスクリプトを実行するプログラムが必要です。

これは面白い。ここでは、スクリプトの簡単な定義を提供しました。 いくつかのスクリプトは実際にコンパイルされています。 他にも無数のスクリプト形式が存在します。 ファイルを開いてテキストが含まれているかどうかを確認するほうが簡単で面白いことです。 他のプログラムを使ってこれを行うのはもっと難しいです。

- たとえば、ランダムファイルを入手したとしましょう。 そこから、バイナリファイルとテキストファイルを区別できるプログラムを書く必要があります。 誰がこの方法を発明したでしょうか?

- これを100%確実に言うことはできませんが、テキストファイルに#0などの記号が含まれることは決してありません。

スクリプトはなぜ危険なのですか?

最大の問題となるのは、悪意のある影響ではありません。 暗号化ランサムウェアは、スクリプトだけでなくバイナリとしても実装できます。 しかし、バイナリファイルは「密集」しており、その内容は特定の方法で構造化されています。 そのため、シグネチャを使用すると、ウイルス対策で簡単かつ高い精度でウイルスを識別できます。

バイナリファイルの内容に少しでも変更を加えると(たとえば、コードに空白文字を2つ追加するなど)、ファイルが機能しなくなる可能性があります。 その一方で、悪意のあるスクリプトはそう簡単に無効にすることができません。

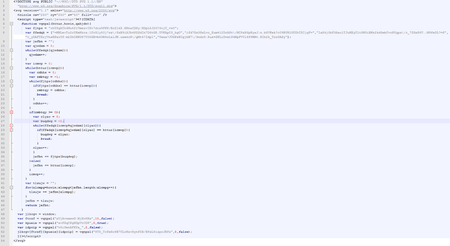

このコードには、署名を生成するために使用できる特殊な機能がありますか? あったとしても、それは特に恐ろしいとは思われない単なるコードです。

悪意のあるスクリプトに悪意のあるコードがまったく含まれていない可能性があります。 たとえば、暗号化ランサムウェアは悪意のあるタスクを実行するために必要なすべてのプログラムをすでに組み込んでいるオペレーティングシステムの機能に完全に依存している可能性があります。

私たちは一連のコマンドを調べて、なぜアンチウイルスがスクリプトの実行によって引き起こされなかったのかを理解しました。

スクリプトの実行が開始されると、暗号化ソフトウェアが攻撃者のサイトからダウンロードされます。 このソフトウェアは正当なPGP暗号化ユーティリティです。 その後、スクリプトはデータ暗号化を開始します。

そのため、ウイルス対策プログラムはこのルーチンを悪意のあるものとは見なさず、実際には自分の文書を保護することを決定したユーザーによってアクションが実行されていると想定します。

したがって、悪意のあるスクリプトは次の理由で危険です。

| ✔ 署名の生成は複雑です | ✔ スクリプトの署名は簡単に変更できます | ✔ 悪意のある行為は、正当なユーザーの行為のように見えます |

| 署名が本当にユニークであるためには、それは極端に長くなければならないかもしれません。 | 攻撃者が、どのマルウェアシグネチャがアンチウイルスを引き起こすのかを特定することを可能にする特別なサービスが存在します。 | ウイルス対策の観点から |

サイバー犯罪者はなぜスクリプトを好むのでしょうか。

前述の利点に加えて、スクリプトには別の要因があります。スクリプトはさまざまなプラットフォームで実行できますが、バイナリファイルでは不可能です。 スクリプトは実行する必要があることだけが記述されています。

Doctor Webセキュリティ研究者は2016年12月にこの Linux.LuaBot ファミリートロイの木馬の最初の攻撃を登録しました。このトロイの木馬のすべてのバージョンはLuaスクリプト言語で書かれています。

Linux.LuaBot は、31のLuaスクリプトと2つの追加モジュールのセットで、それぞれが独自の機能を実行します。

このトロイの木馬は、次のアーキテクチャを持つデバイスに感染します:Intel x86(およびIntel x86_64)、 MIPS、 MIPSEL、 Power PC、 ARM、 SPARC、 SH4およびM68k - 言い換えれば、コンピュータだけでなく、ルータ、セットトップボックス、ネットワークストレージ、IPカメラ、その他の「スマート」デバイスが標的となります。

危険なスクリプトベースのマルウェアは存在しますか?

それ以上のものがあります。 これがDoctor Webのニュース投稿の最近の例です。

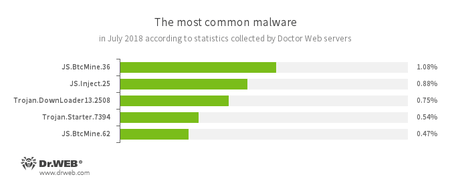

- JS.BtcMine

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptです。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

今日で最も一般的な悪意のある種はスクリプトベースです。

これは面白い事実です。あなたがウイルスや、他のファイルに感染する悪意のあるプログラムをスクリプトの中から偶然見るける可能性はほとんどありません。 しかし、トロイの木馬やワームといったものならよく見るかもしれません。 たとえば、 JS.Faceworm.1 は、Facebookを介して拡散するJavaScriptベースのワームです。 Trojan.Encoder.4860 は、 JS.Crypt とも呼ばれる暗号化ランサムウェアスクリプトです。 それらのコードはすべてJScript言語で書かれています。

#scriptHeuristic #Trojan #security #script #Dr.Web_technologies #malware