Counter-Strike 1.6のゼロデイ脆弱性を悪用するBelonard トロイの木馬に関する調査結果

ウイルスアラート | Hot news | ウイルスデータベース

2019年3月14日

株式会社Doctor Web Pacific

序文

Counter-Strike(カウンターストライク) 1.6は2000年に Valve Corporation によってリリースされたゲームで、長い歴史を持つにもかかわらず未だに多くのファンを抱えています。CS 1.6の公式クライアントを使用するオンラインのプレイヤー数は約2万人に達し、Steamに登録されているゲームサーバーの合計数は5千を超えています。ゲームサーバーの販売、レンタル、宣伝は、今や立派なビジネスとしてみなされ、これらのサービスはさまざまなサイトで購入することができます。例えば、サーバーのランクを1週間上げるには約200ルーブルかかります。これは大した額ではありませんが、多くのバイヤーが利用することで、この戦略は成功したビジネスモデルとなっています。

人気のあるゲームサーバー所有者の多くは、禁止からの保護や武器へのアクセスなどさまざまな特権を売ることでもプレイヤーからお金を集めています。自分で宣伝を行うサーバー所有者もいますが、一方で、請負業者によるサーバー宣伝サービスを購入する所有者もいます。サービスに対して支払いを行った後は、自分のサーバーがどのように宣伝されているかについて気にしないという所有者が多く見られます。ところが、「Belonard」と呼ばれる開発者が違法な方法で宣伝を行っているということが明らかになりました。この開発者のサーバーは他のプレイヤーをトロイの木馬に感染させ、それらのアカウント経由で別のサーバーを宣伝していました。

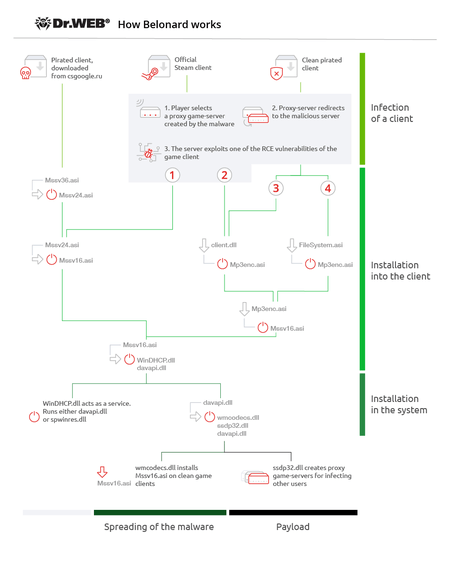

悪意のあるサーバーの所有者はゲームクライアントの脆弱性と新たに作成したトロイの木馬をそのビジネスの技術基盤として使用しています。このトロイの木馬はプレイヤーのデバイスを感染させ、自身を自動実行させるためのマルウェアをダウンロードし、そしてそれを別のプレイヤーのデバイスに拡散させます。その際、リモートから任意のコードを実行できる RCE (Remote Code Execution) 脆弱性を悪用しますが、この脆弱性は公式ゲームクライアントで2つ、そして海賊版では4つ発見されています。

システム内にインストールされると、 Trojan.Belonard はゲームクライアント内で利用可能なゲームサーバーのリストを置き換え、トロイの木馬を拡散させるために感染したコンピューター上にプロキシを作成します。一般的に、プロキシサーバーはping値が低いため、それらは他のプレイヤーのリストの先頭に表示されます。それらの1つを選択することでプレイヤーは悪意のあるサーバーへリダイレクトされ、そこで Trojan.Belonard に感染します。

このパターンを使用することで、トロイの木馬の開発者はCS 1.6ゲームサーバーの大部分を占めるボットネットを作成することに成功しました。Doctor Webのアナリストは、Steam公式クライアントの利用可能なサーバー5千台のうち、1,951台が Belonard Trojan によって作成されたものであるとしています。これは、ゲームサーバー全体の39%にあたります。この規模のネットワークが、トロイの木馬の開発者が他のサーバーを宣伝することで収益を得て、それらのサーバーを感染したゲームクライアントの利用可能なサーバーのリストに追加することを可能にしています。

Doctor Webでは、CS 1.6について、トロイの木馬が悪意のあるサーバーを介してプレイヤーのデバイスを感染させる可能性があるという似たような事例を過去に報告しています。その事例では、トロイの木馬は悪意のあるファイルをダウンロードするためにユーザーの許可を得る必要がありましたが、今回、トロイの木馬はユーザーに気づかれることなくデバイスに侵入しています。Doctor Webはゲームの脆弱性についてValve社に報告を行いましたが、現時点で、いつ脆弱性が修正されるかについての情報は入ってきていません。

クライアントの感染

Trojan.Belonard は11のコンポーネントで構成され、ゲームクライアントによって異なるさまざまなシナリオで動作します。公式クライアントが使用された場合、トロイの木馬は悪意のあるサーバーによって悪用されたRCE脆弱性を介してデバイスに侵入し、システム内にインストールされます。海賊版クライアントも同じ方法でデバイスを感染させます。ユーザーが、悪意のあるサーバーの所有者のサイトから感染したクライアントをダウンロードしてきた場合、トロイの木馬はゲームの初回起動時にインストールされます。

クライアントの感染プロセスについて詳しく説明します。プレイヤーがSteam公式クライアントを起動し、ゲームサーバーを選択します。悪意のあるサーバーに接続すると、サーバーはRCE脆弱性を悪用して、悪意のあるライブラリの1つをプレイヤーのデバイスにアップロードします。脆弱性の種類に応じて、 client.dll (Trojan.Belonard.1) または Mssv24.asi (Trojan.Belonard.5) の2つのライブラリのうちの1つがダウンロードされ、実行されます。

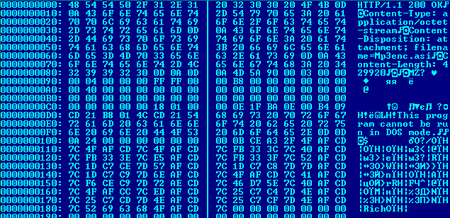

被害者のデバイスに侵入すると、 Trojan.Belonard.1 はライブラリプロセスファイルと同じディレクトリにある.datファイルをすべて削除します。その後、悪意のあるライブラリはC&Cサーバー (fuztxhus.valve-ms[.]ru:28445) に接続し、 Mp3enc.asi (Trojan.Belonard.2) ファイルをダウンロードするために暗号化されたリクエストを送信します。サーバーはその応答として暗号化されたファイルを返します。

以下の画像は、サーバーからの復号化されたデータパケットのスクリーンショットです。

クライアントへのインストール

公式クライアントまたは海賊版クライアントの感染は Counter-Strike クライアントの特定の機能を利用して行われます。このゲームが起動されると、ゲームのルートフォルダにあるすべてのASIファイルが自動的にダウンロードされます。

トロイの木馬の開発者のサイトからダウンロードされたクライアントはすでに Trojan.Belonard.10 (ファイル名:Mssv36.asi) に感染していますが、システム内へのインストールは、感染していないバージョンのゲームクライアントとは異なる方法で行われます。感染しているクライアントがインストールされた後、 Trojan.Belonard.10 はユーザーのOS内に自身のコンポーネントが存在するかどうかを確認します。存在しなかった場合、本体からコンポーネントをアンパックし、 Trojan.Belonard.5 (ファイル名:Mssv24.asi) をプロセスメモリ内にダウンロードします。他の多くのモジュール同様、 Trojan.Belonard.10 はファイルの作成・変更・アクセス日時を改変し、フォルダのコンテンツが作成日順にソートされた場合でもトロイの木馬のファイルが見つかることのないようにします。

新しいコンポーネントをインストールした後、 Trojan.Belonard.10 はシステムに残り、クライアントのプロテクターとして機能します。他のゲームサーバーから受け取ったリクエスト、ファイル、およびコマンドをフィルタリングし、クライアントに対する変更が試みられた場合はそれに関するデータをトロイの木馬開発者のサーバーに送信します。

Trojan.Belonard.5 は、実行中のプロセスと DllMain 内のモジュールへのパスに関する情報を受け取ります。プロセス名が rundll32.exe ではない場合、次のアクションのために別のスレッドを起動します。実行中のスレッドで、 [HKCU\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\AppCompatFlags\\Layers] '<path to the executable file process>' キーを作成して "RUNASADMIN" 値を割り当て、モジュール名を確認します。モジュール名が "Mssv24.asi" でない場合、自身を "Mssv24.asi" モジュールにコピーし、異なる名前を持ったバージョンを削除して Trojan.Belonard.3 を起動します (ファイル名:Mssv16.asi)。名前が一致した場合は、直ちにトロイの木馬をダウンロードして起動します。

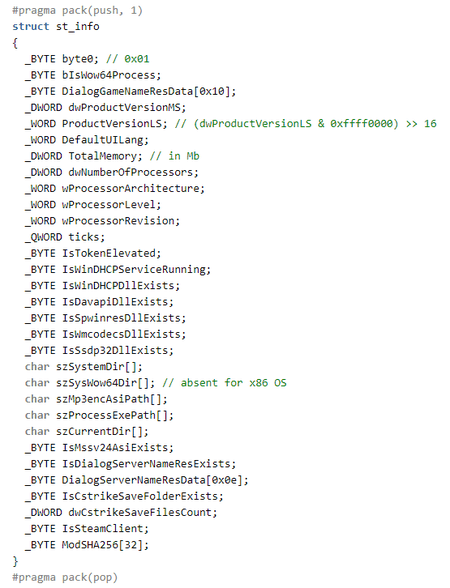

感染していないクライアントへの埋め込みは Trojan.Belonard.2 によって行われます。ダウンロード後、 Trojan.Belonard.2 は DllMain 内で client.dll (Trojan.Belonard.1) がロードされているプロセスの名前を確認します。名前が rundll32.exe でなかった場合は、 [HKCU\\SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion\\AppCompatFlags\\Layers] '<path to the executable file process>’キーを使用してスレッドを作成し、 "RUNASADMIN" 値を割り当てます。その後、ユーザーのデバイスに関するデータを収集し、 DialogGamePage.res ファイルから情報を抽出します。収集したデータは暗号化されたフォーマットでトロイの木馬開発者のサーバーに送信されます。

以下は、収集されたシステムデータの構造です。

応答として、サーバーは Mssv16.asi ファイル (Trojan.Belonard.3) を送信します。新しいモジュールに関するメタ情報は DialogGamePage.res ファイルに保存され、 Trojan.Belonard.5 はユーザーのデバイスから削除されます。

システムへのインストール

システム内に存続するためのプロセスは Trojan.Belonard.3 によって開始されます。デバイスに侵入すると、 Trojan.Belonard.3 は Trojan.Belonard.5 を削除し、実行されているコンテキストでプロセスをチェックします。それが rundll32.exe でない場合、他の2つのトロイの木馬 Trojan.Belonard.7 (ファイル名:WinDHCP.dll) と Trojan.Belonard.6 (ファイル名:davapi.dll) を %WINDIR%\System32\ に保存します。 Trojan.Belonard.5 と異なり、 Trojan.Belonard.7 と Trojan.Belonard.6 は分解された形でトロイの木馬内に保存されます。これら2つのトロイの木馬の本体は、 0xFFFC バイトのブロックに分割されています(最後のブロックはより小さい可能性があります)。ディスクに保存されると、トロイの木馬はブロックを組み立て、作業ファイルを取得します。

トロイの木馬を組み立てると、 Trojan.Belonard.3 は svchost.exe のコンテキストで WinDHCP.dll (Trojan.Belonard.7) を実行するための WinDHCP サービスを作成します。言語設定に応じて、OSはサービスパラメータの設定にロシア語または英語のテキストを使用します。

WinDHCPサービスパラメータ:

- サービス名:"Windows DHCP Service"または"Служба Windows DHCP"

- 説明:"Windows Dynamic Host Configuration Protocol Service"または"Служба протокола динамической настройки узла Windows"

- ImagePathパラメータは"%SystemRoot%\System32\svchost.exe -k netsvcs"を指定し、ServiceDllはトロイの木馬のライブラリへのパスを指定します。

その後、 Trojan.Belonard.3 は WinDHC Pサービスが実行されているかどうかを定期的にチェックし、実行されていない場合はサービスを再インストールします。

Trojan.Belonard.7 は、自動実行サービスによって感染したデバイスにインストールされた、 ServiceMain エクスポート機能を持つ WinDHCP.dll です。その目的は、キー "HKLM\\SYSTEM\\CurrentControlSet\\Services\\WinDHCP" のレジストリにある "Tag" パラメータを確認することです。値が0に設定されている場合、 Trojan.Belonard.7 は davapi.dll ライブラリ (Trojan.Belonard.6) をロードし、そのエクスポートされた関数を呼び出して、 WinDHCP サービスのステータスを表わす SERVICE_STATUS に引数としてポインタを渡します。その後、1秒待ってから再度 "Tag" パラメータを確認します。値が0ではない場合、 Trojan.Belonard.7 は Trojan.Belonard.6 の古いバージョンである spwinres.dll ライブラリ (Trojan.Belonard.4) をロードします。続けて、 spwinres.dll のエクスポートされた関数を呼び出し、WinDHCP サービスのステータスを表わす SERVICE_STATUS に引数としてポインタを渡します。

トロイの木馬はこれらの動作を1秒ごとに繰り返します。

以下は、Doctor Webのカスタマーから報告された WinDHCP サービスパラメータです。

<RegistryKey Name="WinDHCP" Subkeys="1" Values="11">

<RegistryKey Name="Parameters" Subkeys="0" Values="1">

<RegistryValue Name="ServiceDll" Type="REG_EXPAND_SZ" SizeInBytes="68" Value="%SystemRoot%\system32\WinDHCP.dll" />

</RegistryKey>

<RegistryValue Name="Type" Type="REG_DWORD" Value="32" />

<RegistryValue Name="Start" Type="REG_DWORD" Value="2" />

<RegistryValue Name="ErrorControl" Type="REG_DWORD" Value="0" />

<RegistryValue Name="ImagePath" Type="REG_EXPAND_SZ" SizeInBytes="90" Value="%SystemRoot%\System32\svchost.exe -k netsvcs" />

<RegistryValue Name="DisplayName" Type="REG_SZ" Value="Служба Windows DHCP" />

<RegistryValue Name="ObjectName" Type="REG_SZ" Value="LocalSystem" />

<RegistryValue Name="Description" Type="REG_SZ" Value="Служба протокола динамической настройки узла Windows" />

<RegistryValue Name="Tag" Type="REG_DWORD" Value="0" />

<RegistryValue Name="Data" Type="REG_BINARY" SizeInBytes="32" Value="f0dd5c3aeda155767042fa9f58ade24681af5fbd45d5df9f55a759bd65bc0b7e" />

<RegistryValue Name="Scheme" Type="REG_BINARY" SizeInBytes="16" Value="dcef62f71f8564291226d1628278239e" />

<RegistryValue Name="Info" Type="REG_BINARY" SizeInBytes="32" Value="55926164986c6020c60ad81b887c616db85f191fda743d470f392bb45975dfeb" />

</RegistryKey>

すべての機能が起動する前に、 Trojan.Belonard.6 は WinDHCP サービスレジストリの "Tag" パラメータと "Data" パラメータをチェックします。 "Data" パラメータには、AESキーの生成に使用されるバイトの配列が含まれている必要があります。含まれていない場合、トロイの木馬は openssl ライブラリを使用して32のランダムバイトを生成します。これは、後に暗号化キーの生成に使用されます。その後、 WinDHCP サービスの "Info" および "Scheme" パラメータを読み取ります。 "Scheme" には、AESで暗号化された4つのパラメータが保存され、 "Info" にはインストールされているプログラムのリストの SHA256 ハッシュが保存されます。

このデータを収集した後、 Trojan.Belonard.6 はC&Cサーバーのアドレス (oihcyenw.valve-ms[.]ru) を復号化し、接続を確立しようとします。失敗した場合はDGAを使用して .ru ゾーンにドメインを生成しますが、ドメイン生成コードにエラーがあり、このアルゴリズムではトロイの木馬開発者が望んでいたドメインを作成することができません。

暗号化された情報を送信した後、トロイの木馬はサーバーからの応答を受け取ります。続けて、それを復号化し、転送されたファイルを %WINDIR%\System32\ に保存します。このデータには、トロイの木馬の wmcodecs.dll (Trojan.Belonard.8) と ssdp32.dll (Trojan.Belonard.9) が含まれています。

上記の機能に加え、 Trojan.Belonard.6 はランダムな間隔で次の動作を実行します。

- 実行中の Counter-Strike クライアントを検索する

- Trojan.Belonard.9 を起動させる

- 開発者のサーバーに接続する

実行の間隔はC&Cサーバーで変更することができます。

ペイロードと拡散

Belonardはまた、デバイス上で見つかった新しいゲームクライアントにもインストールされます。これは Trojan.Belonard.8 と Trojan.Belonard.6 によって実行されます。

Trojan.Belonard.8 は、 Counter-Strike 1.6クライアントのファイル名とそれらの SHA256 ハッシュに関するデータが含まれたコンテナを初期化します。 Trojan.Belonard.6 はインストールされているゲームクライアントの検索を開始します。実行中のクライアントが見つかった場合、ファイルのリストとそれらの SHA256 ハッシュを Trojan.Belonard.8 から受け取ったデータと照合します。それらが一致しない場合、 Trojan.Belonard.8 は感染していないクライアントのプロセスを終了し、 hl.exe ファイルをゲームディレクトリにドロップします。このファイルは、ゲームがロードされる際に「Could not load game. Please try again at a later time.(ゲームをロードできません。後でもう一度お試しください。)」というエラーメッセージを表示するためだけのものです。これにより、クライアントのファイルを置き換えるための時間を稼ぐことができます。完了すると、トロイの木馬はhl.exeを作業ファイルに置き換え、ゲームはエラーなしに起動します。

トロイの木馬は以下のクライアントファイルを削除します:

<path>\\valve\\dlls\\*

<path>\\cstrike\\dlls\\*

<path>\\valve\\cl_dlls\\*

<path>\\cstrike\\cl_dlls\\*

<path>\\cstrike\\resource\\*.res

<path>\\valve\\resource\\*.res

<path>\\valve\\motd.txt

<path>\\cstrike\\resource\\gameui_english.txt

<path>\\cstrike\\resource\\icon_steam.tga

<path>\\valve\\resource\\icon_steam.tga

<path>\\cstrike\\resource\\icon_steam_disabled.tga

<path>\\valve\\resource\\icon_steam_disabled.tga

<path>\\cstrike\\sound\\weapons\\fiveseven_reload_clipin_sliderelease.dll

<path>\\cstrike_russian\\sound\\weapons\\fiveseven_reload_clipin_sliderelease.dll

<path>\\cstrike_romanian\\sound\\weapons\\fiveseven_reload_clipin_sliderelease.dll

OSの言語設定に応じて、トロイの木馬は英語またはロシア語のゲームメニューファイルをダウンロードします。

改変されたゲームのクライアントには、 Trojan.Belonard.10 のファイルとトロイの木馬開発者のWebサイトの広告が含まれています。ゲームを開始すると、プレイヤーのニックネームが、感染したゲームクライアントをダウンロードするためのWebサイトのアドレスに変わり、一方で、ゲームメニューには1万1,500人以上のサブスクライバーを持つ VKontakte のCS 1.6コミュニティーへのリンクが表示されます。

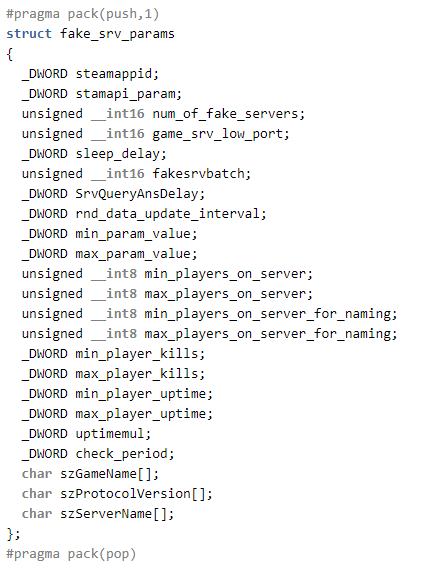

このトロイの木馬のペイロードは、ユーザーのデバイス上で偽のゲームサーバーを多数エミュレートするというものです。そのために、トロイの木馬はゲームクライアントに関する情報を開発者のサーバーに送信し、その応答として、偽のサーバーを作成するための暗号化されたパラメータを受け取ります。

Trojan.Belonard.9 はプロキシゲームサーバーを作成し、Steam APIを使用してそれらを登録します。ゲームサーバーのポートは、サーバーによって指定された game_srv_low_port の最小値から順番に付けられます。サーバーはプロトコルエミュレータスレッドの数を決定する fakesrvbatch の値も設定します。エミュレータは Goldsource エンジンのゲームサーバーへの基本的な要求をサポートしています (A2S_INFO、 A2S_PLAYER、 A2A_PING、 "challenge steam/non-steam client"要求の受信、および Counter-Strike クライアントの "connect" コマンド)。 "connect" コマンドに応答した後、トロイの木馬はクライアントからの1番目のパケットと2番目のパケットを追跡します。

パケットのやり取りを行った後、トロイの木馬は DRC_CMD_STUFFTEXT タイプのメッセージと共に最後のパケット svc_director を送信します。これにより、 Counter-Strike クライアントの任意のコマンドを実行することが可能になります。この問題は2014年よりValve社の知るところとなっていますが、未だ修正されていません。こうして、ゲームプロキシサーバーに接続しようとしたプレイヤーは悪意のあるサーバーにリダイレクトされます。その後、このトロイの木馬の開発者はユーザーの使用するゲームクライアントの脆弱性を悪用して Trojan.Belonard をインストールすることができます。

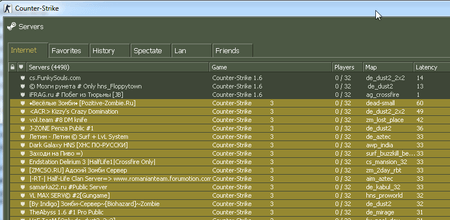

Trojan.Belonard.9 にはバグが含まれており、そのバグが、このトロイの木馬によって作成された偽のゲームサーバーの検出を可能にしているいうことは注目に値します。また、これらのサーバーの中には名前で特定できるものもあります。 "Game" 列で、偽のサーバーには "Counter-Strike n" (nは1~3の数字です)という文字列が含まれています。

暗号化

Belonard は暗号化を使用してトロイの木馬にデータを保存し、サーバーと通信します。保存されるのは暗号化されたC&Cサーバーの名前、およびコード行とライブラリ名です。これには、個々のモジュールに対して異なる定数を持つ1つの暗号化アルゴリズムが使用されます。このトロイの木馬の古いバージョンでは、コード行を暗号化するために別のアルゴリズムが使用されていました。

Trojan.Belonard.2 の復号化アルゴリズム:

def decrypt(d):

s = ''

c = ord(d[0])

for i in range(len(d)-1):

c = (ord(d[i+1]) + 0xe2*c - 0x2f*ord(d[i]) - 0x58) & 0xff

s += chr(c)

return s

古いバージョンの復号化アルゴリズム:

def decrypt(data):

s = 'f'

for i in range(0,len(data)-1):

s += chr((ord(s[i]) + ord(data[i]))&0xff)

print s

Belonard は、より高度な暗号化を使用してC&Cサーバーとデータを交換します。サーバーに送信される前に、情報はモジュールごとに異なる構造に変換されます。収集されたデータは、マルウェア内に保存されている公開鍵を使用してRSAで暗号化されます。ただし、RSA暗号化が使用されるのはデータの最初の342バイトのみであるということに注意する必要があります。モジュールが342バイトを超えるデータのパケットを送信した場合、最初の342バイトのみがRSAで暗号化され、残りのデータはAESで暗号化されます。AESキーのデータはRSAキーで暗号化された部分に格納されています。そこには、C&Cサーバーがその応答を暗号化するために使用するAESキーの生成に必要なデータも格納されています。

パケットの先頭にゼロバイトが追加された後、データがC&Cサーバーに送信されます。サーバーは応答として、AESキーの検証に必要な、ペイロードのサイズとそのSHA256ハッシュに関する情報をヘッダーに含む暗号化されたパケットを送信します。

以下は、サーバーからの応答の例です。

#pragma pack(push,1)

struct st_payload

{

_BYTE hash1[32];

_DWORD totalsize;

_BYTE hash2[32];

_DWORD dword44;

_DWORD dword48;

_DWORD dword4c;

_WORD word50;

char payload_name[];

_BYTE payload_sha256[32];

_DWORD payload_size;

_BYTE payload_data[payload_size];

}

#pragma pack(pop)

復号化は、128ビットのブロックと先にサーバーに送信されたキーで、AES CFBモードで実行されます。ヘッダーの実際のペイロードを示す最後のDWORD値を含めて、データの最初の36バイトがまず初めに復号化されます。DWORD値はAESキーに追加され、SHA256を使用してハッシュされます。その結果のハッシュは復号化された最初の32のバイトと一致する必要があります。その後、受信したデータの残りの部分が復号化されます。

ボットネットのシャットダウン

Doctor Webでは、Belonard トロイの木馬を駆除し、ボットネットの拡大を阻止するべく必要なあらゆる措置を講じました。ドメイン名レジストラ REG.ru の協力により、マルウェア開発者によって使用されていたドメイン名の委任が停止されました。偽のゲームサーバーから悪意のあるサーバーへのリダイレクトはドメイン名を介して行われていたため、今後、CS 1.6プレイヤーが悪意のあるサーバーに接続して Belonard トロイの木馬に感染してしまうということはありません。これにより、マルウェアのほとんどすべてのコンポーネントの動作が中断されました。

Dr.Webのウイルスデータベースには Belonard のすべてのコンポーネントを検出するためのエントリが追加され、DGAに切り替えたモジュールについては監視が行われています。必要なすべての措置が取られた後、シンクホールサーバーには127の感染したゲームクライアントが登録されています。また、Doctor Webのテレメトリデータによると、Dr.Web のアンチウイルスによって、1004台のユーザーのデバイス上で Trojan.Belonard のモジュールが検出されています。

現時点では、ボットネットは無力化されたと考えることができます。しかしながら、 Counter-Strike ゲームクライアントの安全性を確保するためには、存在する脆弱性を解決する必要があります。

脅威存在痕跡 (Indicators of Compromise:IOC)

SHA-1ハッシュ

8bbc0ebc85648bafdba19369dff39dfbd88bc297 - Backdoored Counter-Strike 1.6 client

200f80df85b7c9b47809b83a4a2f2459cae0dd01 - Backdoored Counter-Strike 1.6 client

8579e4efe29cb999aaedad9122e2c10a50154afb - Backdoored Counter-Strike 1.6 client

ce9f0450dafda6c48580970b7f4e8aea23a7512a - client.dll - Trojan.Belonard.1

75ec1a47404193c1a6a0b1fb61a414b7a2269d08 - Mp3enc.asi - Trojan.Belonard.2

4bdb31d4d410fbbc56bd8dd3308e20a05a5fce45 - Mp3enc.asi - Trojan.Belonard.2

a0ea9b06f4cb548b7b2ea88713bd4316c5e89f32 - Mssv36.asi - Trojan.Belonard.10

e6f2f408c8d90cd9ed9446b65f4b74f945ead41b - FileSystem.asi - Trojan.Belonard.11

15879cfa3e5e4463ef15df477ba1717015652497 - Mssv24.asi - Trojan.Belonard.5

4b4da2c0a992d5f7884df6ea9cc0094976c1b4b3 - Mssv24.asi - Trojan.Belonard.5

6813cca586ea1c26cd7e7310985b4b570b920803 - Mssv24.asi - Trojan.Belonard.5

6b03e0dd379965ba76b1c3d2c0a97465329364f2 - Mssv16.asi - Trojan.Belonard.3

2bf76c89467cb7c1b8c0a655609c038ae99368e9 - Mssv16.asi - Trojan.Belonard.3

d37b21fe222237e57bc589542de420fbdaa45804 - Mssv16.asi - Trojan.Belonard.3

72a311bcca1611cf8f5d4d9b4650bc8fead263f1 - Mssv16.asi - Trojan.Belonard.3

73ba54f9272468fbec8b1d0920b3284a197b3915 - davapi.dll - Trojan.Belonard.6

d6f2a7f09d406b4f239efb2d9334551f16b4de16 - davapi.dll - Trojan.Belonard.6

a77d43993ba690fda5c35ebe4ea2770e749de373 - spwinres.dll - Trojan.Belonard.4

8165872f1dbbb04a2eedf7818e16d8e40c17ce5e - WinDHCP.dll - Trojan.Belonard.7

027340983694446b0312abcac72585470bf362da - WinDHCP.dll - Trojan.Belonard.7

93fe587a5a60a380d9a2d5f335d3e17a86c2c0d8 - wmcodecs.dll - Trojan.Belonard.8

89dfc713cdfd4a8cd958f5f744ca7c6af219e4a4 - wmcodecs.dll - Trojan.Belonard.8

2420d5ad17b21bedd55309b6d7ff9e30be1a2de1 - ssdp32.dll - Trojan.Belonard.9

ファイル名

client.dll - Trojan.Belonard.1

Mp3enc.asi - Trojan.Belonard.2

Mssv16.asi - Trojan.Belonard.3

spwinres.dll - Trojan.Belonard.4

Mssv24.asi - Trojan.Belonard.5

davapi.dll - Trojan.Belonard.6

WinDHCP.dll - Trojan.Belonard.7

wmcodecs.dll - Trojan.Belonard.8

ssdp32.dll - Trojan.Belonard.9

Mssv36.asi - Trojan.Belonard.10

FileSystem.asi - Trojan.Belonard.11

ドメイン名

csgoogle.ru

etmpyuuo.csgoogle.ru

jgutdnqn.csgoogle.ru

hl.csgoogle.ru

half-life.su

play.half-life.su

valve-ms.ru

bmeadaut.valve-ms.ru

fuztxhus.valve-ms.ru

ixtzhunk.valve-ms.ru

oihcyenw.valve-ms.ru

suysfvtm.valve-ms.ru

wcnclfbi.valve-ms.ru

reborn.valve-ms.ru

IPアドレス

37.143.12.3

46.254.17.165