2019年1月11日

株式会社Doctor Web Pacific

2018年も、Androidモバイルデバイスユーザーは依然として多数の悪意のあるプログラムや不要なプログラムの標的となり、それらプログラムの多くがGoogle Playから拡散されていました。また、2017年から見られた、様々な手法を用いてトロイの木馬を隠し、検出を困難にするという傾向が顕著に強まっています。

2018年に拡散されたモバイルデバイスユーザーに対する主な脅威の1つが、世界中で金融機関の利用者を攻撃するAndroidバンカーです。インターネットから任意のコードをダウンロードして実行する機能を備えたマルウェアもまた、深刻な脅威となっています。

ウイルス作成者は詐欺行為を実行するために積極的にトロイの木馬を拡散させていたほか、不正な収益を得るために他の悪意のあるアプリケーションも使用していました。また、モバイルデバイス上で仮想通貨のマイニングを実行しようと試み、Androidデバイスのクリップボードにあるデジタルウォレットの番号を置き換えるクリッパートロイの木馬も使用しています。

モバイルデバイスのファームウェアの製造段階での感染は引き続き問題となっています。2018年春には、Android OSのイメージ内にトロイの木馬が埋め込まれており、40を超えるモバイルデバイスのモデルが感染しているということがDoctor Webのウイルスアナリストによって明らかになりました。

そのほか、2018年を通して悪意のあるスパイウェアがユーザーを脅かしました。

2018年の主な傾向

- Google Play上で悪意のあるプログラムや不要なプログラムを新たに検出

- マルウェアの検出を妨げようとするウイルス作成者の試み

- 世界中で金融機関の利用者を攻撃するバンキング型トロイの木馬

- 悪意のある動作を自動化するためにAndroidのアクセシビリティサービスを利用するトロイの木馬

- クリップボードのデジタルウォレット番号を置き換えるクリッパートロイの木馬の拡散

最も注目すべきイベント

2018年の初め、情報セキュリティスペシャリストは、スマートテレビやルーター、ストリーミングボックス、およびその他のAndroidデバイスを感染させるトロイの木馬マイナー Android.CoinMine.15 の拡散を検出しました。このトロイの木馬は Android Debug Bridge(ADB) を使用するデバイスを感染させますが、その際、ランダムなIPアドレスを生成して、開いている5555番ポートに接続しようとします。接続に成功すると、自身のコピーと補助ファイルをデバイス上にインストールします。このファイルには Monero(XMR) をマイニングするソフトウェアが含まれています。

3月、Doctor WebはAndroidデバイスの40を超えるモデルのファームウェアにトロイの木馬 Android.Triada.231 が埋め込まれているという新たなケースを発見しました。 Android.Triada ファミリーに属する他の亜種は個別のアプリケーションとして拡散されますが、 Android.Triada.231 は正体不明の犯罪者によってソースコードレベルでシステムライブラリの1つに埋め込まれていました。このトロイの木馬はプログラムを起動させるシステムプロセスである Zygote に自身を埋め込みます。その結果、 Android.Triada.231 は他のプロセスを感染させ、密かに悪意のある動作(ユーザーの操作なしにソフトウェアをダウンロード、インストール、削除するなど)を実行することが可能になります。この脅威に関する詳細については、こちらの記事をご覧ください。

犯罪者は、悪意のあるプログラムや不要なプログラムが検出されることを防ぐために多種多様な手法を用いるようになってきています。2018年もこの傾向は続きました。マルウェアをユーザーに気づかれにくくするための最も一般的な方法はダウンローダの使用です。ダウンローダによって、トロイの木馬やその他の危険なソフトウェアがアンチウイルスソフトウェアに検出されるまでの時間をより長くし、ユーザーが疑いを持たないようにすることが可能になります。これらのダウンローダを使用して、サイバー犯罪者はスパイウェア型トロイの木馬など様々なマルウェアを拡散させることができます。

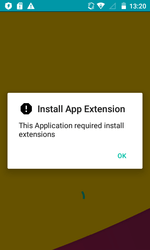

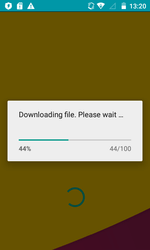

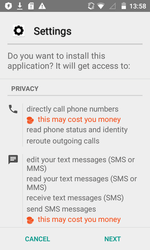

4月、ダウンローダ Android.DownLoader.3557 がGoogle Play上で発見されました。このダウンローダは、重要なプラグインを装った悪意のあるソフトウェア Android.Spy.443.origin と Android.Spy.444.origin をデバイス上にダウンロードし、それらをインストールするようユーザーに促します。これらトロイの木馬は感染したスマートフォンやタブレットの所在地を追跡し、利用可能なすべてのファイルに関する情報を取得し、サイバー犯罪者にユーザーのドキュメントを送信し、SMSメッセージを送信または盗み、デバイスのマイクを使用して周囲の音を録音し、動画を撮り、通話を傍受し、連絡先リストからデータを盗み、さらにその他の動作も実行します。

8月にはダウンローダ Android.DownLoader.784.origin がGoogle Play上で発見されています。このダウンローダはスパイウェア型トロイの木馬 Android.Spy.409.origin をデバイス上にダウンロードします。Android.DownLoader.784.origin は『Zee Player』というアプリケーションに埋め込まれていました。このアプリケーションは、トロイの木馬がモバイルデバイスのメモリ内に保存されている写真や動画を非表示にすることを可能にします。ユーザーが疑いを抱くことのないよう、このプログラムは実際にアプリケーションの機能を実行するようになっています。

ダウンローダ型トロイの木馬は、Androidバンカーの拡散に使用されるケースが多くなっています。7月、金融機関のアプリケーションを装った Android.DownLoader.753.origin がGoogle Play上で発見されました。これらトロイの木馬のいくつかは、信頼性を高めるために実際にアプリケーションの機能を実行します。 Android.DownLoader.753.origin は、機密情報を盗む様々なバンキング型トロイの木馬をダウンロードし、それらをインストールしようと試みます。

その後、同様の悪意のあるプログラムが複数、Google Play上で検出されています。 Android.DownLoader.768.origin と名付けられたそのうちの1つは、シェル社の公式ソフトウェアを装って拡散されていました。 Android.DownLoader.772.origin としてDr.Webのウイルスデータベースに追加されたまた別のトロイの木馬は、便利なユーティリティを装っていました。いずれのトロイの木馬もAndroidバンカーをダウンロード・インストールするために使用されていました。

ダウンローダはモバイルデバイスを他のマルウェアに感染させるために使用されます。10月、VPNクライアントを装ってGoogle Playから拡散されていたトロイの木馬 Android.DownLoader.818.origin が発見され、その後、このトロイの木馬の亜種 Android.DownLoader.819.origin と Android.DownLoader.828.origin が偽のゲームに含まれて拡散されていることがDoctor Webのエキスパートによって明らかになりました。これらトロイの木馬はアドウェア型トロイの木馬をインストールしようと試みます。

マルチコンポーネントな悪意のあるアプリケーションは、ますます一般的になってきています。この様なアプリケーションでは各モジュールが特定の機能を実行するため、犯罪者は必要に応じてトロイの木馬の機能を拡張することが可能です。この動作原理は、脅威の検出を妨げるために利用されています。ウイルス作成者はこれらプラグインを素早くアップデートすることで、トロイの木馬の本体に最小限の機能のセットだけを残し、その結果、検出されにくくすることができます。

2月、Doctor Webのエキスパートはそのようなマルチコンポーネントトロイの木馬である Android.RemoteCode.127.origin を発見しました。450万をこえるユーザーによってダウンロードされていたこのトロイの木馬は、様々な動作を実行する悪意のあるモジュールをダウンロードして起動させます。 Android.RemoteCode.127.origin のプラグインの1つは、無害であると見せかけた画像に隠されたパッチを使用して自身をアップデートします。悪意のあるオブジェクトを画像内に隠すこのような手法(ステガノグラフィ、 steganography) はウイルスアナリストの間で既に知られていますが、ウイルス作成者によって使用された例はごくわずかです。

複号化されて起動されると、このモジュールは別のプラグインが隠されたまた別の画像をダウンロードししますが、このプラグインが Android.Click.221.origin をダウンロードして起動させます。次に、Webサイトをバックグランドで開き、サイト上にあるリンクやバナーなどのアイテムをクリックします。こうして、サイバー犯罪者はWebサイトのトラフィックを増加させ、バナーをクリックすることで収益を得ることができます。

以下は、 Android.RemoteCode.127.origin の暗号化されたモジュールを含んだ画像の例です。

この脅威に関する詳細については、こちらの記事をご覧ください。

Android.RemoteCode.152.origin は、任意のコードをロードして実行することのできるまた別のマルチコンポーネントトロイの木馬です。650万を超えるユーザーによってインストールされていたこのトロイの木馬は、広告プラグインを含む補助モジュールを密かにダウンロードして起動させます。 Android.RemoteCode.152.origin はこれらのモジュールを使用して見えない広告バナーを作成し、それらをクリックすることでウイルス作成者に収益をもたらします。

8月、Doctor Webのアナリストはクリッパートロイの木馬 Android.Clipper.1.origin と、その亜種である Android.Clipper.2.origin について調査を行いました。良く知られた無害なアプリケーションを装って拡散されていたこの悪意のあるプログラムは、仮想通貨Bitcoin、 Monero、 zCash、 DOGE、 DASH、 Etherium、 Blackcoin、 Litecoinに加え、 QIWI、 WebMoney (R and Z)、 Yandex.Money 決済システムのデジタルウォレット番号を置き換えることができます。

ユーザーがデジタルウォレット番号をクリップボードにコピーすると、 Android.Clipper.1.origin はその番号をC&Cサーバーに送信します。次に、応答としてサイバー犯罪者のウォレット番号を受け取り、元の番号の代わりにそれをクリップボードに追加します。その結果、置き換えに気づいていないユーザーはサイバー犯罪者のアカウントに送金してしまうことになります。この脅威に関する詳細については、こちらの記事をご覧ください。

モバイルマルウェアに関する状況

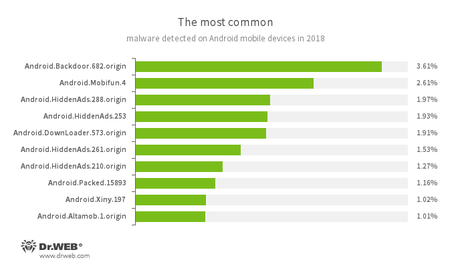

Android製品上でDr. Webによって検出された脅威に関する統計によると、2018年にはアドウェア型トロイの木馬、悪意のあるソフトウェアや不要なソフトウェアをダウンロードするマルウェア、不要なソフトウェア、サイバー犯罪者のコマンドを実行するトロイの木馬が最も多く検出されています。

- Android.Backdoor.682.origin

- サイバー犯罪者から受け取ったコマンドに従って悪意のある動作を実行するトロイの木馬です。

- Android.Mobifun.4

- Androidデバイス上に様々なソフトウェアをダウンロードするトロイの木馬です。

- Android.HiddenAds

- 広告を表示させるよう設計されたトロイの木馬ファミリーです。

- Android.DownLoader.573.origin

- ウイルス作成者によって指定されたアプリケーションをダウンロードするマルウェアです。

- Android.Packed.15893

- プログラムパッカーで保護されたAndroidトロイの木馬です。

- Android.Xiny.197

- 主にアプリケーションをダウンロード・削除するよう設計されたトロイの木馬です。

- Android.Altamob.1.origin

- 悪意のあるモジュールを密かにダウンロード・起動させるアドウェア型トロイの木馬です。

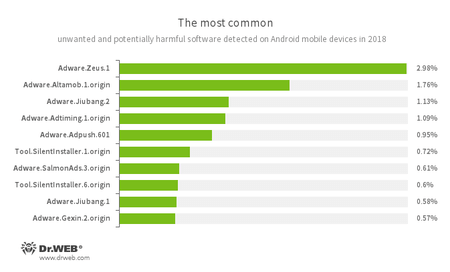

2018年にAndroidデバイス上で検出された不要なプログラムと潜在的に危険なアプリケーションについては、広告を表示させるモジュールが最も多く、そのほかに、様々なソフトウェアをダウンロード・インストールするアプリケーションも検出されています。

- Adware.Zeus.1

- Adware.Altamob.1.origin

- Adware.Jiubang

- Adware.Adtiming.1.origin

- Adware.Adpush.601

- Adware.SalmonAds.3.origin

- Adware.Gexin.2.origin

これらは、迷惑な広告を表示させるためにソフトウェア開発者やウイルス作成者によってアプリケーション内に組み込まれた不要なモジュールです。

- Tool.SilentInstaller.1.origin

- Tool.SilentInstaller.6.origin

他のアプリケーションをダウンロード・インストールするよう設計された潜在的に危険なプログラムです。

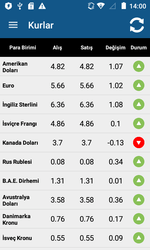

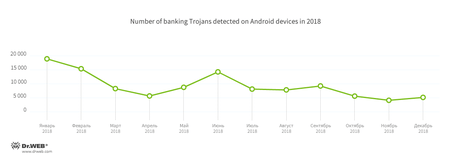

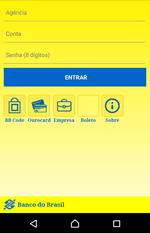

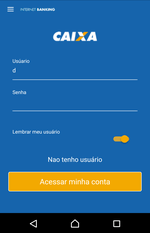

バンキング型トロイの木馬

バンキング型トロイの木馬は依然としてモバイルデバイスユーザーにとって深刻な脅威となっています。これら悪意のあるアプリケーションは金融機関の利用者のアカウントにアクセスするための認証情報、銀行カードの詳細、そして金銭を盗むために利用できるその他の機密情報を盗みます。2018年にはDr.Web for Androidによって11万を超えるバンキング型トロイの木馬がスマートフォンやタブレット上で検出されています。以下のグラフはAndroidバンカーの検出推移です。

バンキング型トロイの木馬 Android.BankBot.149.origin のソースコードが2016年の末にその作成者によって公開された際、Doctor Webのエキスパートは、このトロイの木馬に類似する様々なマルウェアが出現することになると予測しました。この予測は現実のものとなり、ウイルス作成者は同様のバンカーを積極的に作成するようになったほか、それらを改良したり新たな機能を追加したりするようになりました。2018年には、そのようなトロイの木馬の1つである Android.BankBot.250.origin と、その新たな亜種であり、より危険なバージョンである Android.BankBot.325.origin が拡散されました。Anubisとしても知られるこのバンカーは、多機能な悪意のあるアプリケーションです。ユーザーから機密データや金銭を盗むだけでなく、多くのコマンドを実行する機能も備えています。また、 Android.BankBot.325.origin をリモート管理ユーティリティとして使用することで、サイバー犯罪者は感染させたデバイスにアクセスすることが可能です。この脅威に関する詳細については、こちらの記事をご覧ください。

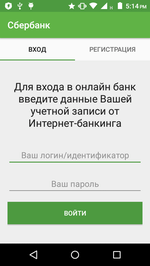

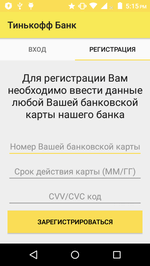

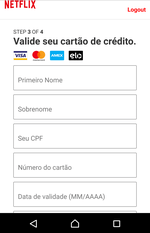

3月、Doctor Webのエキスパートは「VSEBANKI – Vse banki v odnom meste(ALLBANKS – すべての銀行を一か所に)」と呼ばれるアプリケーションにトロイの木馬 Android.BankBot.344.origin が潜んでいることを発見しました。犯罪者は、このアプリケーションは複数のロシアの金融機関のオンラインバンキングに使用できるユニバーサルアプリケーションであると謳っています。

起動されると、 Android.BankBot.344.origin はログインとパスワードを使用して既存のモバイルバンキングアカウントにログインするよう、またはクレジットカードの情報を入力するようユーザーに促します。ユーザーがデータを入力してしまうと、それらがサイバー犯罪者に送信されます。その結果、犯罪者はユーザーから金銭を盗むことが可能になります。

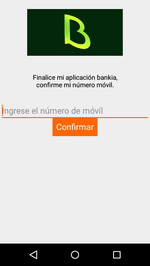

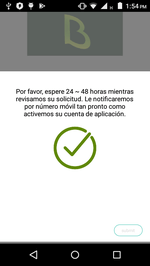

秋には、同じくGoogle Playから拡散されてスペイン、フランス、ドイツの金融機関の利用者を攻撃していたバンカー Android.Banker.2876 についてウイルスアナリストによる調査が行われました。このトロイの木馬はフィッシングウィンドウを表示して電話番号を入力するようユーザーに促し、それらの情報を犯罪者に送信します。その後、 Android.Banker.2876 はSMSメッセージを横取りし、その内容も犯罪者に送信します。その結果、犯罪者は銀行取引を確定するためのワンタイムパスワードやフィッシング攻撃に使用することのできるその他の機密情報を入手することが可能になります。

その後間もなくして、Doctor Webのウイルスアナリストは、ブラジルの金融機関の利用者を攻撃しているトロイの木馬 Android.BankBot.495.origin をGoogle Play上で発見しました。このトロイの木馬はAndroidのアクセシビリティ機能を使用して実行中のアプリケーションのウィンドウの内容を読み取り、機密情報を犯罪者に送信するほか、ボタンを自動的にタップしてプログラムの動作をコントロールします。また、偽のウィンドウを表示させ、認証情報やクレジットカード情報、その他の機密情報を入力するようユーザーに促す機能も備えています。

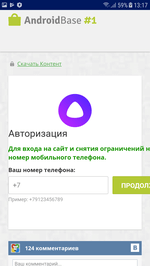

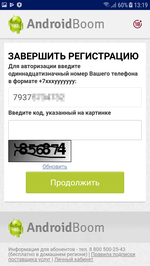

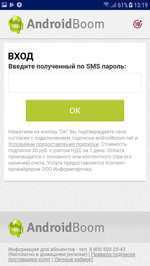

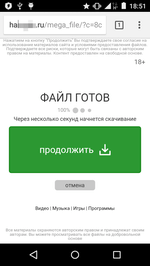

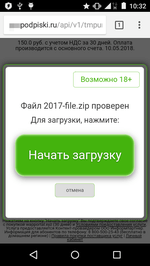

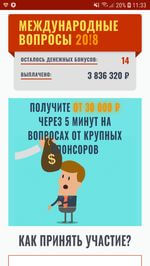

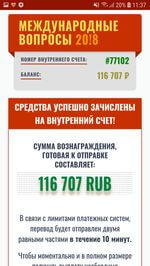

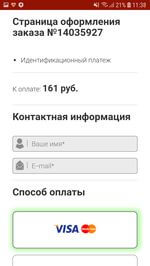

詐欺

Androidデバイス向けのマルウェアを詐欺行為に使用するサイバー犯罪者が増えています。2018年にはそのような事例が多く確認されました。そのうちの1つが、4月に記事を掲載した Android.Click.245.origin です。このトロイの木馬は良く知られたアプリケーションを装って拡散されていましたが、実際には偽のWebページを開き、ユーザーに電話番号を入力させた後、様々なソフトウェアをダウンロードさせます。電話番号を入力したユーザーは「ダウンロード」を完了するために必要とされる確認コードが含まれたSMSメッセージを受け取ります。ところが、このコードを入力したユーザーは有料サービスに登録されてしまいます。感染させたデバイスがモバイル通信経由でインターネットに接続していた場合、ユーザーは偽のダウンロードボタンをクリックした直後に Wap-Click テクノロジーを使用して高額なサービスに自動的に登録されます。以下の画像はその例です。

2018年を通して、C&Cサーバーからのコマンドに従ってあらゆるWebページを開くことのできるトロイの木馬が他にもGoogle Play上で発見されています。そのようなトロイの木馬には、 Android.Click.415、 Android.Click.416、 Android.Click.417、 Android.Click.246.origin、 Android.Click.248.origin、 Android.Click.458 などがあります。これらトロイの木馬もまた、レシピ集、マニュアル、音声アシスタント、ゲーム、ブックメーカーアプリケーションなどの便利なプログラムを装って拡散されていました。

偽の調査を行うWebページを開くトロイの木馬 Android.FakeApp ファミリーも多く拡散されました。このファミリーに属するトロイの木馬は、調査に参加することで報酬を得ることができるとしてユーザーを騙します。報酬を受け取るために、ユーザーは手数料を支払うよう要求され、ユーザーが支払いに同意すると指定された金額がサイバー犯罪者に振り込まれます。もちろん、ユーザーが報酬を受け取ることはありません。

また、2018年には詐欺アプリケーション Android.FakeApp と Android.Click が多数発見されています。これらのアプリケーションは、 85,000 を超えるAndroidデバイスのユーザーによってインストールされていました。これらの脅威に関する詳細については、こちらの記事をご覧ください。

今後の傾向と予測

2019年もモバイルデバイスユーザーはバンキング型トロイの木馬による攻撃を受け、ウイルス作成者はそれらトロイの木馬の機能を改良し続けていくものと考えられます。Androidバンカーは幅広いタスクを実行することが可能な多機能なマルウェアへと変化を遂げる可能性があります。

詐欺アプリケーションや広告を表示するトロイの木馬の数も増加するものとみられます。Androidデバイスの処理能力を利用して仮想通貨をマイニングする試みは今後も続くでしょう。また、さらなるファームウェアの感染が起こる可能性も否定できません。

サイバー犯罪者は、アンチウイルスを回避するための方法と、今後Android OSに組み込まれる新しい制限や保護機能を回避するための方法を進化させていくものと考えられます。それらのバリアを回避することのできるルートキットやトロイの木馬にも注意していく必要があります。新しい動作原理を持ち、これまでにない方法で機密情報を入手する悪意のあるプログラムが出現する可能性があります。例えば、モバイルデバイスのセンサーやアイトラッキング(視線追跡)センサーを利用して、入力されたテキストに関する情報を入手する方法などが挙げられます。さらに、機械学習アルゴリズムやその他の人工知能を使用する新しいマルウェアが登場する可能性もあります。

Androidデバイスには保護が必要です!

Dr.Webを使用しましょう

- ロシアで最初に開発されたAndroid用アンチウイルスです

- Google Playだけで1億4000万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料でご利用できます