欧州のAndroidユーザーを攻撃するバンキング型トロイの木馬

ウイルスアラート | Hot news | ウイルスレビュー(モバイル) | 全てのニュース | ウイルスデータベース

2018年11月27日

株式会社Doctor Web Pacific

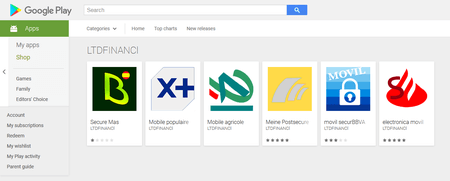

Android.Banker.2876 と名付けられたこのトロイの木馬は、スペインのバンキア、ビルバオ・ビスカヤ・アルヘンタリア銀行(BBVA)、サンタンデール銀行、フランスのクレディ・アグリコル、グループバンク・ポピュレール、ドイツのポストバンクといった欧州の金融機関の公式アプリケーションを装って拡散されていました。合計で Android.Banker.2876 の6つの亜種がDoctor Webのエキスパートによって発見されています。これらはすべて、Doctor Webから連絡を受けたGoogle社によってGoogle Play上から直ちに削除されました。

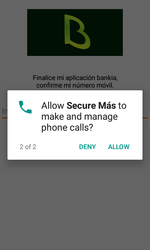

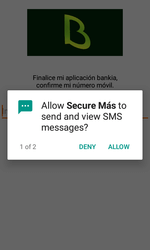

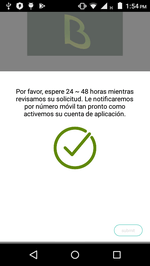

ユーザーによって起動されると、 Android.Banker.2876 は電話を管理・発信する権限とSMSを受送信する権限を要求します。バージョン6.0以前のAndroidデバイスでは、トロイの木馬のインストール中にこれらの権限が自動的に与えられます。以下の画像は権限を要求するメッセージの例です。

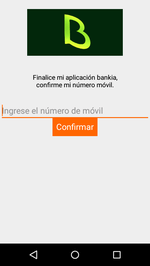

Android.Banker.2876 は機密情報(モバイルデバイスの電話番号とカードのデータ、モバイルデバイスの仕様)を収集して Firebase クラウドに送信し、デバイスが感染したことを犯罪者に通知します。次に、トロイの木馬はプログラムを使用するために電話番号を入力するよう被害者に促すダイアログを表示させます。このバンキング型トロイの木馬のそれぞれの亜種は特定のユーザーに合わせて設計されています。例えば、スペインの銀行のアプリケーションを装ったバンキング型トロイの木馬では、そのインターフェイスと表示されるテキストがスペイン語になっています。

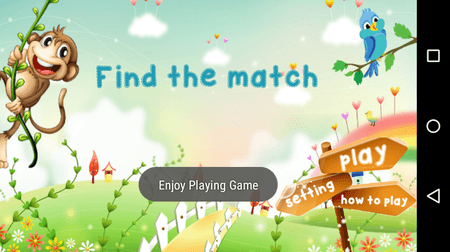

被害者が入力した電話番号はクラウドデータベースに転送されます。ユーザーには「登録」確認を待つように指示する第2のダイアログが表示されます。ダイアログには「送信」ボタンがあり、このボタンを押すと Android.Banker.2876 に組み込まれたゲームが起動し、ユーザーを驚かせます。

モバイルデバイスに関する情報のクラウドへのアップロードに成功した場合、トロイの木馬はホームスクリーンから自身のアイコンを隠し、感染したスマートフォンやタブレットがオンになる度に自動的にバックグラウンドで動作します。

Android.Banker.2876 は受信するSMSをすべて横取りし、その内容をローカルデータベースに保存します。メッセージのテキストはFirebaseにアップロードされると同時に、SMS経由でサイバー犯罪者のモバイル番号にも送信されます。その結果、犯罪者は銀行取引を確定するためのワンタイムパスワードやフィッシング攻撃に使用することのできるその他の機密情報を入手することが可能になります。また、トロイの木馬によって収集された電話番号はマルウェアの開発者が詐欺活動を計画する際に使用される可能性があります。

Android.Banker.2876 の既知のすべての亜種はDr.Web for Androidによって検出・駆除されます。したがって、Dr.Webユーザーに危害が及ぶことはありません。

#Android #Google_Play #banking_Trojan #phishing #fraud

Androidデバイスには保護が必要です!

Dr.Webを使用しましょう

- ロシアで最初に開発されたAndroid用アンチウイルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料でご利用できます