2018年10月5日

株式会社Doctor Web Pacific

2018年9月、Doctor WebのウイルスアナリストはGoogle Play上で多数のトロイの木馬を発見しました。また、様々なバンキング型トロイの木馬がモバイルデバイスのユーザーを脅かし、サイバースパイ行為を行うよう設計された危険なトロイの木馬が拡散されました。そのほか、既知の商用スパイウェアプログラムの新たなバージョンが検出され、Dr.Webのウイルスデータベースに追加されています。

9月の主な傾向

- Google Play上で悪意のあるプログラムを検出

- 危険なスパイウェア型トロイの木馬の拡散

- サイバースパイ行為を行うよう設計された商用プログラムの新たなバージョンを検出

9月のモバイル脅威

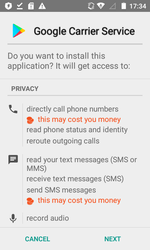

2018年9月、危険なスパイウェア型トロイの木馬 Android.Spy.460.origin がAndroidモバイルデバイスのユーザーを脅かしました。このトロイの木馬がDoctor Webのウイルスアナリストによって最初に発見されたのは2018年6月のことです。このマルウェアはシステムアプリケーションを装って、「Google Carrier Service」などの名前で詐欺サイトから拡散されています。

Android.Spy.460.origin は、感染したスマートフォンやタブレットのSMSのやり取りと位置を追跡し、通話を盗聴し、デバイスの内蔵マイクを使用して周囲の音声を録音し、 連絡先とカレンダーからデータを盗み、Webブラウザの履歴とブックマークをサイバー犯罪者に送信します。

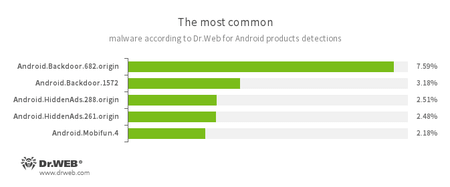

Dr.Web for Androidによる統計

- Android.Backdoor.682.origin

- Android.Backdoor.1572

- サイバー犯罪者から受け取ったコマンドを実行し、感染したモバイルデバイスのコントロールを可能にするトロイの木馬です。

- Android.HiddenAds

- 広告を表示させるよう設計されたトロイの木馬です。ポピュラーなアプリを装って別の悪意のあるプログラムによって拡散され、システムディレクトリ内に密かにインストールされる場合もあります。

- Android.Mobifun.4

- 別のマルウェアアプリケーションをダウンロードするトロイの木馬です。

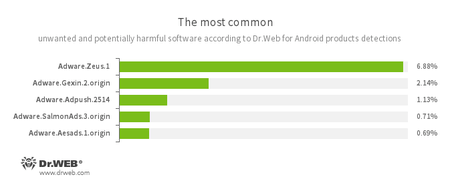

- Adware.Zeus.1

- Adware.Gexin.2.origin

- Adware.Adpush.2514

- Adware.SalmonAds.3.origin

- Adware.Aesads.1.origin

- Androidアプリケーションに組み込まれ、モバイルデバイス上に迷惑な広告を表示するように設計された不要なプログラムモジュールです。

Google Play上の脅威

9月にはGoogle Play上で多くの悪意のあるプログラムが確認され、 Android.Click ファミリーに属するトロイの木馬が再びDoctor Webのスペシャリストによって発見されました。これらトロイの木馬は公式のブックメーカーアプリを装って拡散されていました。すでに知られているトロイの木馬(9月3日の記事参照)のほかに17の新たな亜種がウイルスアナリストによって検出され、合計で62,000人以上のユーザーがこの悪意のあるアプリケーションをインストールしています。

起動されると、これらトロイの木馬はC&Cサーバーからのコマンドで指定されたブックメーカーのWebサイトをユーザーに対して表示させます。ただし、いずれは、ブックメーカー以外の危険なWebサイトを開くよう指示するコマンドを受け取るようになる可能性もあります。

また別のクリッカー型トロイの木馬 Android.Click.265.origin もGoogle Play上に侵入を果たしています(こちらの記事を参照)。このトロイの木馬は有料コンテンツのWebサイトを開き、ユーザーを高額なサービスに登録させます。その際、 Android.Click.265.origin は表示されたウィンドウ内で自動的に確定ボタンをクリックし、有料サービスにアクセスします。9月には、このマルウェアが Sitilink (Eコマース)や O'STIN (衣料品店)などの良く知られたロシア企業のアプリを装って拡散されていました。

そのほか、Android.Click.265.origin と同様の機能を持った Android.Click.223.origin がロシアの衣料品店 Gloria Jeans と TVOE の無害なプログラムを装って拡散されました。

9月には、Google Play上でバンキング型トロイの木馬が再び検出されました。そのうちの2つ、 Android.Banker.2855 と Android.Banker.2856 はサーバーユーティリティや星占いとして拡散されていました。これらの悪意のあるプログラムは、金融機関利用者の口座のログイン認証情報を盗む隠されたバンカーを抽出して起動させます。

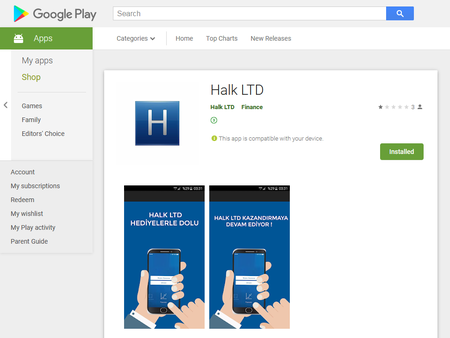

Google Play上に侵入を果たしたもう1つのバンキング型トロイの木馬に Android.Banker.283.origin があります。このトロイの木馬はトルコの金融機関の公式アプリとして拡散されていました。

スパイウェア

9月には、商用スパイウェアプログラムの新たなバージョン Program.SpyToMobile.1.origin、 Program.Spy.11、 Program.GpsSpy.9、 Program.StealthGuru.1、 Program.QQPlus.4、 Program.DroidWatcher.1.origin、 Program.NeoSpy.1.origin、 Program.MSpy.7.origin、 Program.Spymaster.2.originなどが検出されました。これらのアプリケーションはAndroidモバイルデバイスのユーザーをスパイするよう設計されており、サイバー犯罪者がSMSのやり取りを横取りし、通話やスマートフォンとタブレットの位置を追跡し、Webブラウザの履歴とブックマークにアクセスし、機密情報を盗むことを可能にします。

サイバー犯罪者はAndroidスマートフォンやタブレットを感染させる新しいトロイの木馬やリスクウェアを次々と作成し、それらアプリケーションの多くがGoogle Play上から拡散され続けています。Androidモバイルデバイスを保護するため、Android向けのDr.Webアンチウイルス製品を使用することをお勧めします。

Dr.Webを使用して

Androidデバイスを保護しましょう!

- ロシアで最初に開発されたAndroid用アンチウイルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料でご利用できます