コラム : 添付ファイル付きメールがスパムか悩んだ時に確認すべきこと

全てのニュース

2018年9月19日

株式会社Doctor Web Pacific

標的型攻撃の多くは、マルウェアが添付された電子メールです。全体的に見てもスパムメールは、トロイの木馬を広めるために最も安価で効率的な方法の1つです。

ユーザーに怪しまれずに添付ファイルを開封させるにはどういった方法が考えられるでしょうか? 実行可能なトロイの木馬が含まれたファイルをドキュメントや画像を、自己解凍形式のアーカイブファイルに偽装しますが、ターゲットに添付ファイルを不信感を与えずに開封させるには、説得内容を考える必要があります。

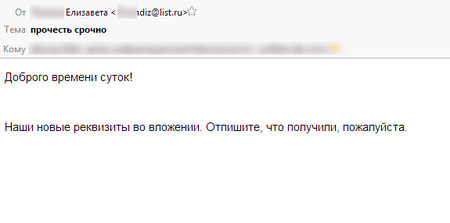

このようなメッセージが個人のメールボックスに表示されていた場合は、おそらく、細かいところにまで注意を払う人間がそういないと思います。このようなメールは企業の従業員の中でも特に、会計情報を含んだ数多くのメッセージを毎日処理しているような会計士や、その他の金融部門のスタッフを対象としたようなものであるため、驚くことではありません。

会計士のコンピュータは、攻撃者にとって魅力的な情報が詰まっています。攻撃者は彼らのコンピュータを乗っ取ってリモートバンキングソフトウェアを実行し、企業の資金を自分の口座に入金させることがよくあります。また、攻撃者は給与データベースを暗号化し、会社の事務手続きを麻痺させ、従業員の給料を奪いとることもできます。

ここで、私たちに届く偽装メールの内容に視点を戻しましょう。あなたはおそらく、メッセージが無料の電子メールサービス経由で送られてきていることに気づいたと思います。これには2つの仮説が立てられます。

- 攻撃者はスパムを送信するためにアカウントを登録した。

- 他人のアカウントに侵入した悪意のあるハッカーが、それを利用してトロイの木馬が添付された偽のメールを送信している。

この2つの仮説について、詳細は説明しません。メッセージが送信されたメールアドレスは、明らかに特定のグループを対象としておらず、無作為に送られていると考えられ、さまざまなアドレスに類似のメッセージが数多く送信されていると考えられます。

このようなメールキャンペーンを公開電子メールサービスで開始するとすぐに、スパムであるという疑惑が喚起され、アカウントはスパム送信アドレスとしてブロックされます。

しかし、それを回避する方法があります。攻撃者は小さな会社のメールサーバをハッキングし、頻繁に利用しています。他人のサーバをハッキングするのは難しいと思いますか? ところが、アンダーグラウンドフォーラムにアクセスして、誰かが既に侵入したサーバのログインIDとパスワードを購入するか、会社の電子メールにアクセスできる従業員の資格情報を取得することでそれは可能になります。

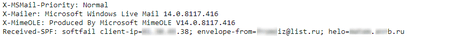

もちろん、レンタルしたボットネット(感染したサーバが組み込まれている可能性があります)を含む数十もの仕掛けがありますが、次に問題の詳細を説明します。さて、このメールを詳しく見ていきましょう。時には貴重な手掛かりをもたらすことがある、ヘッダー情報を見てみます。

"envelope-from"フィールドの送信者アドレスは、メールアプリケーションに表示される"From"フィールドのアドレスと一致します。しかし、他のメタデータはいくつかの問題を提起しています。電子メールが送信されたサーバドレス ("client-IP"および"helo"フィールド) は、 list.ruドメイン名を所有する会社に属していません。むしろ、メッセージが届くまでわからなかったロシアの会社に所属する小さなサーバに関連付けられています。

比較のために、 mail.ruサーバから実際に送信されたメッセージのヘッダー情報です:

これは、メッセージが、偽造された送信者アドレスを持つ感染したサーバから送信されたことを意味していますが、どういうことでしょうか? 主に迷惑メールフィルタがメッセージを迷惑メールとして評価するのを防ぐことを目的としていると思いますが、受信者を欺くために同様のトリックはよく使われています。

#mail #spam #botnet #hacking