2018年5月31日

株式会社Doctor Web Pacific

5月、Doctor Webでは人気のゲーミングプラットフォーム「Steam」のユーザーを脅かす複数のトロイの木馬について調査を行いました。このトロイの木馬はコンピューターゲームのユーザーからアカウントデータを盗み、交換取引されるアイテムを別のアイテムと置き換えます。また、5月には多くの詐欺サイトが発見され、そのアドレスが非推奨サイトとしてDr.Webのウイルスデータベースに追加されました。それらWebサイトの中には、間もなく開催される2018 FIFAワールドカップに関する話題を利用したものが多く見られました。5月の初旬には、感染したデバイスから機密情報を盗むスパイウェアについてウイルスアナリストによる調査が行われました。

5月の主な傾向

- Steamユーザーを脅かすトロイの木馬の拡散

- 多くの詐欺サイトを検出

- 個人情報を盗むスパイウェアの出現

5月の脅威

Trojan.PWS.Steam.13604 および Trojan.PWS.Steam.15278 としてDr.Webウイルスデータベースに追加された悪意のあるプログラムの作成者は、それらを拡散するために特殊な手法を編み出していました。不正に収益を得たいと考えるサイバー犯罪者は金銭と、一部のケースではそれに加えてドメインを提供するだけで、ウイルス作成者からトロイの木馬、ならびに管理パネルやテクニカルサポートへのアクセスを受け取ることができます。

コンピューターを感染させると、 Trojan.PWS.Steam.13604 は偽のSteam認証ウィンドウを表示させ、被害者がログイン認証情報を入力するとそれらを使用してSteamでの認証を試みます。これに成功し、コンピューター上でSteam Guars(ユーザーアカウントを保護するための二要素認証システム)が有効になっていた場合、トロイの木馬は認証コードを入力するための偽のウィンドウを表示させます。これらの情報は全てサイバー犯罪者のサーバーに送信されます。

同じウイルス作成者による別の悪意のあるプログラム Trojan.PWS.Steam.15278 は、Steamのアイテムを盗むよう設計されています。このトロイの木馬は複数の取引プラットフォームでWebインジェクションを使用してアイテムの受け取り手を変更し、それらのアイテムがサイバー犯罪者の手に渡るようにします。公式サイトsteamcommunity.com上でアイテムの交換が行われた場合、 Trojan.PWS.Steam.15278 はトラフィックを傍受・改変し、被害者のコンピューター上に表示されるアイテムを置き換えることができます。その結果、価値の高いアイテムを手に入れたと思ったユーザーが実際に受け取るのは全く別の安いアイテムということになります。

この脅威に関する詳細については、こちらの記事をご覧ください。

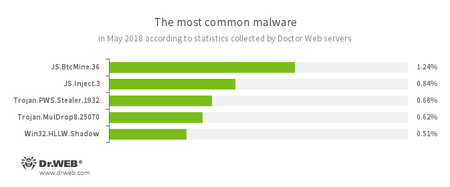

Doctor Web統計サーバーによる統計

- JS.BtcMine.36

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptです。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- Trojan.PWS.Stealer

- 感染したコンピューター上に保存されているパスワードやその他の個人情報を盗むよう設計されたトロイの木馬ファミリーです。

- Trojan.MulDrop8.25070

- システム上に別のマルウェアをインストールするよう設計された悪意のあるプログラムです。

- Win32.HLLW.Shadow

- リムーバブルメディアやネットワークドライブ経由で自身を複製するワームです。また、標準的なSMBプロトコルを使用してネットワーク経由で拡散されます。C&Cサーバーから実行ファイルをダウンロードし、実行するよう設計されています。

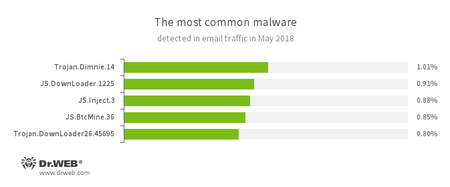

メールトラフィック内で検出された脅威の統計

- Trojan.Dimnie.14

- 感染したデバイスから機密情報を盗み、それらデバイスへの不正アクセスを可能にするスパイウェア型トロイの木馬です。バンキングモジュールを内蔵しています。

- JS.DownLoader

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、別の悪意のあるプログラムをコンピューター上にダウンロード・インストールするよう設計されています。

- JS.Inject

- JavaScriptで書かれた悪意のあるスクリプトのファミリーで、WebページのHTMLコードに悪意のあるスクリプトを挿入します。

- JS.BtcMine.36

- 仮想通貨を密かにマイニングするよう設計されたJavaScriptです。

- Trojan.DownLoader

- 感染させたコンピューター上に別の悪意のあるプログラムをダウンロードするよう設計されたトロイの木馬ファミリーです。

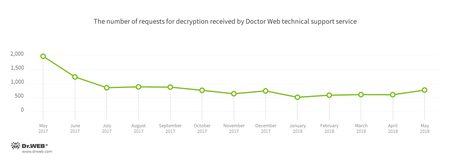

暗号化ランサムウェア

2018年5月に最も多かったDoctor Webテクニカルサポートサービスへの問い合わせは、以下の暗号化ランサムウェアに感染したユーザーからのものでした:

- Trojan.Encoder.11464 — リクエストの15.90%

- Trojan.Encoder.858 — リクエストの11.33%

- Trojan.Encoder.24249 — リクエストの6.16%

- Trojan.Encoder.10700 — 3.78%

- Trojan.Encoder.13671 — リクエストの3.70%

- Trojan.Encoder.4592 — リクエストの 2.39%

Dr.Web Security Space for Windowsは暗号化ランサムウェアから保護します

危険なWEBサイト

FIFAワールドカップの開催が近づくにつれ、この関心の高い話題を利用して収益を得ようと、数多くのネットワーク詐欺師が動きを見せています。訪問者を引き寄せるため、詐欺師たちは自分のサイトにFIFAワールドカップの公式シンボルを使用しています。そして、興味を持った全ての訪問者に対し、FIFAや大手銀行、国際投資ファンドが主催しているとする懸賞に応募するよう促します。

懸賞の賞品は、高級車や高額賞金、海外のパッケージツアー、そしてもちろんFIFAワールドカップの無料チケットとなっています。この手法は何ら新しいものではありません。被害者は、懸賞に当たったことを知らされ、それを受け取るためにサイバー犯罪者の口座に数百ルーブルを送金する必要がある旨の通知を受け取ります。送金した後に被害者が賞品を受け取ることはないということは想像に難くありません。2018年5月には、このようなサイトのアドレス数十件がDoctor WebのスペシャリストによってParental ControlおよびOffice Controlのデータベースに追加されています。しかしながら、似たようなコンテンツとデザインを持ったサイトは引き続き頻繁に出現しています。

また、5月には、SMSやメッセンジャーを介して詐欺サイトへのリンクを拡散するケースが多く見られました。被害者は、公共施設や医療サービス、強制保険の過払いに対する補償を受けることができると持ち掛けられます。

補償を受ける資格があるかどうかを「チェック」するために、サイトの訪問者は特別なフォームに証明書の下数桁と姓名を入力するよう求められます。どのようなデータを入力しても、サイトには補償を受ける資格がある旨のメッセージが表示されます。そして被害者は、補償を受けるために少額のお金を送金するよう促されます。

2018年5月に非推奨サイトとしてDr.Webデータベースに追加されたURLの数は1,388,093件となっています。

| 2018年4月 | 2018年5月 | 推移 |

|---|---|---|

| + 287,661 | + 1,388,093 | + 382.5% |

情報セキュリティにおけるその他のイベント

5月、Doctor Webのウイルスアナリストは機密情報を盗むトロイの木馬の新たな複数の亜種について調査を行いました。 Trojan.PWS.Stealer.23370 と名付けられたそのうちの1つは感染したデバイスのディスクをスキャンし、 Chromiumベースのブラウザの保存されたパスワードとCookieファイルを探します。また、このトロイの木馬は Telegram、 FileZilla FTPクライアントから情報を盗み、事前に指定されたリストに従って画像やOffice文書をコピーします。収集されたデータはアーカイブにパックされ、 Yandex.Disk に保存されます。

Trojan.PWS.Stealer.23700 と名付けられたまた別の亜種は Google Chrome、 Opera、 Yandex.Browser、 Vivaldi、 Kometa、 Orbitum、 Comodo、 Amigo、 Torchからパスワードと Cookie ファイルを盗みます。このスパイウェアはSteam の config サブフォルダから SSFN ファイルを、また、Telegram アカウントへのアクセスに必要なその他のデータをコピーします。さらに、Windows Desktop上に保存された画像や文書のコピーを作成します。盗まれた全ての情報はアーカイブにパックされ、クラウドストレージである pCloud 上にロードされます。

3つ目の亜種は Trojan.PWS.Stealer.23732 と名付けられました。このトロイの木馬は複数のコンポーネントから成っています。そのうちの1つはスパイウェアモジュールで、これまでのバージョンと同様Pythonで書かれ、実行ファイルに変換されています。このモジュールは感染したデバイスから情報を盗みます。その他のコンポーネントはGoで書かれ、そのうちの1つがブラウザのインストールされているフォルダを探すためにディスクをスキャンし、また別の1つが盗んだデータをアーカイブにパックして pCloud ストレージ上にロードします。

この脅威に関する詳細については、こちらの記事をご覧ください。

モバイルデバイスを脅かす悪意のある、または望まないプログラム

5月には、モバイルデバイスを標的とする新たな悪意のあるプログラムや潜在的に危険なプログラムが多数検出され、それらの多くはAndroid用の公式ストアから拡散されていました。5月の初旬、Doctor WebのウイルスアナリストはGoogle Play上で Android.Click.248.origin を検出しました。このトロイの木馬は偽のWebサイトを読み込み、そこでユーザーを高額なモバイルサービスに登録させます。Google Play上では、サイバー犯罪者の指示に従ってリンクを辿りWebサイトへのトラフィックを増加させる Android.FakeApp も続けて検出されています。また、 Android.HiddenAds ファミリーに属する悪意のあるプログラムもGoogle Playから拡散されていました。これらのプログラムは広告を表示させるよう設計されています。5月には、サイバースパイ行為に使用されていたトロイの木馬 Android.Spy.456.origin と Android.Spy.457.origin も発見されています。5月下旬には、新たな商用スパイウェアプログラム Program.Onespy.3.origin のシグネチャがDr.Webウイルスデータベースに追加されました。

5月の注目に値するモバイルマルウェアに関するイベントは以下のとおりです。

- Google Play上で新たなAndroidトロイの木馬を検出

- Androidを標的とする潜在的に危険なスパイウェアプログラムの新たなバージョンを検出

モバイルデバイスを標的とする悪意のある・望まないプログラムに関する詳細はこちらの記事をご覧ください。