コラム : 増え続けるマルウェア「マイナー」の早期発見に必要なこと

全てのニュース

2018年5月23日

株式会社Doctor Web Pacific

コンピュータの処理速度が落ちた場合は、マイニングアプリケーションが実行されている可能性があります。システムで起きた問題でこんな不可解な話がありました。

Ubuntu Linuxがインストールされたラップトップコンピュータの動作が重くなりました。

私たちは、CPUとメモリ使用量、およびその他のシステム運用パラメータを監視しましたが、原因はわかりませんでした。どうしたらいいのかわからず、とりあえずさまざまなブラウザでウェブを閲覧し、不審なアプリケーションや拡張機能を探し、ブラウザのキャッシュを消去してやっと、正常に動作するようになりました。

マイニングアプリケーションが含まれているバージョンを使用している場合、システム内で実行された後に削除されると仮定する必要があります。しかし、それは非常に起こりにくい出来事だと思います。

しばらくしてまた同じ問題が起き、ラップトップの持ち主は不満を口にしながら、ラップトップを渡しました。この時点で、発生していたすべての「症状」がなくなっているという不可解な症状に興味を持ちました。マシンの持ち主は、困惑して私を見つめているだけです。

この説明には、ラップトップの所有者が、別の場所からインターネットにアクセスしていたという重要なことが書かれていません。

ある時点で、別のラップトップを使用して、問題のデバイスが定期的に接続しているWi-Fiネットワーク経由でインターネットに接続しました。そして、この時、個人用ラップトップのSafariブラウザがCPUの容量を大量に使用していることが分かりました。

しかし、アクセスポイントとプログラムの動作速度との間の関係はどのようなものだったのでしょうか? ブラウザのバグか、その特定ネットワークの自動起動サービスでしょうか?

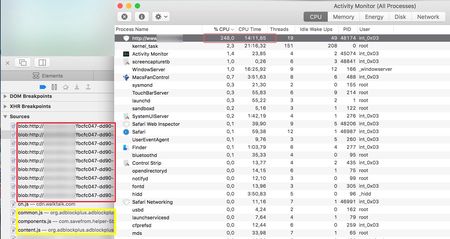

このスクリーンショットでは、特定のサイトで心当たりのない名前のスクリプトが繰り返し実行されていることと、2つのブラウザ拡張機能からとみられるサードパーティスクリプトがいくつか存在することが示されています。

重要! 原則として、現代の悪意のあるプログラムは、攻撃者のコマンドや制御サーバーと通信します。使用していたコンピュータを持って来たテクニカルサポートの従業員は、高度なシステム保護ソフトウェアを使用している可能性があります。トロイの木馬は、オンラインになることはできず、影に隠れてその時を待っています。トロイの木馬がコンピュータでの足場を得たと判断した場合は、関連するすべてのシステム情報をすばやく収集してください。

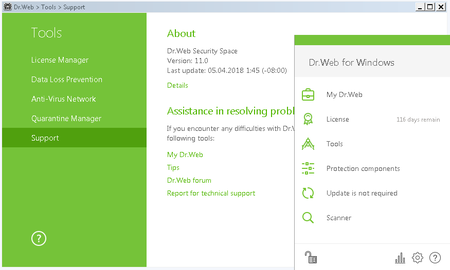

システムトレイの アイコンをクリックして「ツール」を選択し、新しく表示されたメニューで「サポート」→「技術サポート」を選択します。

アイコンをクリックして「ツール」を選択し、新しく表示されたメニューで「サポート」→「技術サポート」を選択します。

新しく表示されたウィンドウで、[ レポートの生成 ]をクリックします。

では、私たちの調査に戻りましょう。テキストには、パフォーマンスの問題がどこで発生したか、つまり、訪れたすべてのサイトなのか、特定のサイトなのか、それとも何かほかのものによるものなのかを指定していません。私たちがコメントした出版物には、すべての関連情報はすぐには収集されないため、解決策を探すために不十分なデータを使用した場合、どれくらいの時間が無駄になるかをはっきりと示しています。これは典型的な状況で、テクニカルサポートスタッフは、被害者から情報を引き出すために時間を費やしました。

すべてのブラウザ拡張機能を無効にし、後で削除しましたが、問題は解決されませんでした。スクリプトはサイトコードで保持されていました。デバッガを使ってさらに調べると、スクリプトは CryptoNight アルゴリズムを使用して仮想通貨 Monero の暗号を取得していたことがわかりました。それは間違いなく、サイトで作業中のマイナーだったようです。

私たちはサイトの所有者に、そのプログラムが非常に悪い動きをするものであることを伝えるメッセージを送るつもりでしたが、万一のことを考え、すべて再確認することに決めました。

私たちは、同じスクリプトが他のサイトにまで及んでいることに気付きました! 私たちが使用していたブラウザは拡張機能やプラグインを一切使用しないものでしたが、結果は同じでした。マイニングコードを含む同じスクリプトが毎回現れ、その後いくつかのサイトでの出現を確認しました。

検査は非常に面倒で、問題の解決に長い時間を要していたため、オペレーティングシステムの再インストールを選択しました。

マイニングコードに対応しているサイトのページを閉じてすぐに消えたら、なぜシステムを再インストールするのでしょうか?

MacOSを再インストールすると、何もできませんでした。

私たちはこの記事の投稿者がそのあとに言わなければならなかったことのすべてを詳しく述べません。コラムの読者なら、その犯人が何だったかをすでに推測で来ていると思います。

ルータファームウェアの悪意のあるコードは、HTTPSを使用していないサイトからロードされたWebページにマイニングコードを注入することで、HTTP + TCP MITM攻撃を容易にしました。だからこそ問題は断続的に起きていたのです。コンテンツがHTTP経由でブラウザのタブに読み込まれた場合、CPUはウイルス作成者のために Monero の採掘をしていました!

この問題はルータのリフレッシュで解決できました。

つまり、感染したのはルータだったのです。悪質なコードがトラフィックを傍受し、マイニングスクリプトをサイトコードに注入したのです。

ですが、どのように感染したのでしょうか? 侵入した際に使用されたパスワード、脆弱性、誤設定(リモートの攻撃者がデバイスのルーチンを改ざんする可能性がある)の3つの可能性があります。

ここでは、特定のプロセスの脆弱性を悪用してシステムを侵害する方法の例を示します。ルータで起きるものではありませんが、再び暗号化について話していきます。

攻撃者は rTorrent を実行しているコンピュータやそれに基づいた他のアプリケーションを World Wide Web でスキャンします。その後、脆弱性を利用して Monero を狙う悪質なプログラムをインストールします。

ユーザーが正当なマイニングソフトウェアをインストールし、利益を計上し始めます。ですが、お金は数えられるのを好まず、保護されることを好みます。私たちはこれまで、会計士のコンピュータには保護の追加が必要であると訴えてきました。そして、マイニングに関係するならば、システムのセキュリティは厳しいものでなくてはいけません! 犯罪者は、古いソフトウェアを使用しているシステムに侵入して、コードを送り込み、資金を不正に使用することができます。

また、 rTorrent の開発者は、TCPポートを介してRPC通信の確立を推奨していません。 XML-RPC はデフォルトでは無効になっているため、ユーザーはユーザーフレンドリーなフロントエンドでアプリケーションを制御できます。

したがって、ユーザー自身が脅威を引き起こしているのです。

つぎに注目すべきものをあげます。

rTorrentの脆弱性を悪用して侵入したマルウェアは、マイナーアプリケーションをダウンロードするだけではなく(このソフトウェアはシステムリソースを消費します)、システム内の「競合相手」を探します。いずれかが検出された場合、マルウェアはそれらを削除するために、すべてのシステムキャパシティがマイナーが展開したものによって利用されていることを確認します。

これらの競争相手とはなんなのでしょうか? マイナーのことでしょうか?

現在のところ、マルウェアプログラムは、59種類の一般的なウイルス対策プログラムのうち3種類のウイルス対策プログラムで検出されますが、対象はすぐに増える可能性があります。