2018年4月5日

株式会社Doctor Web Pacific

この Android.BankBot.358.origin は2015年よりDoctor Webに知られています。ウイルスアナリストは、 Sberbankのロシアの顧客を攻撃するよう設計された Android.BankBot.358.origin の新たな亜種が、すでに6万をこえるモバイルデバイスを感染させているものと見ています。ウイルス作成者はこの悪意のあるアプリケーションの複数の異なるバージョンを拡散させていることから、その被害者の数は大幅に増加する可能性があります。サイバー犯罪者が感染したデバイスの銀行口座から盗むことのできる総額は7,800万ルーブルを超えます。さらに、サイバー犯罪者は携帯電話のアカウントから270万ルーブルを盗むことができます。

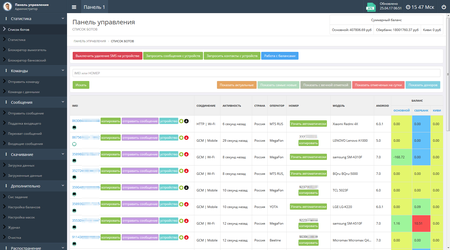

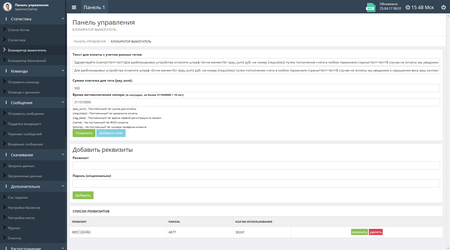

以下の画像は、感染したデバイスに関する情報と検出されたボットネットの1つに関する統計を含んだ Android.BankBot.358.origin の管理パネルのセクションです。

このバンキング型トロイの木馬は、サイバー犯罪者および悪意のあるプログラム自体の両方から送信される偽のSMSメッセージ経由で拡散されています。メッセージの多くは Avito.ru ユーザーからのものを装って送信されています。これらのSMSメッセージは、ユーザーに対し、リンクを辿り、投稿した広告に対するレスポンスを読むよう提案するものです。例えば、「Good day, are you interested in an exchange? (こんにちは、取引しませんか?)」という文章が多く使用されています。また、モバイルデバイスユーザーは、ローンやモバイル送金、銀行口座への送金に関する偽の通知を受け取る場合もあります。以下は、トロイの木馬のサーバーの管理パネルで設定され、サイバー犯罪者のコマンドに応じて送信されたフィッシングメッセージの例です。

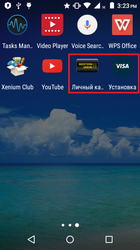

ユーザーがメッセージのリンクを辿ると、サイバー犯罪者のWebサイトに飛ばされ、そこからモバイルデバイス上に悪意のあるAPKファイルがダウンロードされます。ダウンロード後にトロイの木馬がインストールされる可能性を向上させるため、サイバー犯罪者は Android.BankBot.358.origin に実際のAvitoラベルを使用することで信憑性を高めています。このトロイの木馬の一部の亜種は、Visaやウエスタンユニオン決済システムを使用するためのソフトウェアなどの他のプログラムとして拡散される場合があります。

Android.BankBot.358.origin は初回起動時にデバイス管理者権限へのアクセスを要求します。この要求は、ユーザーが諦めて求められるすべての権限を許可するまでしつこく続けられます。必要なすべての特権を取得した後、トロイの木馬はインストールエラーに関する偽のメッセージを表示し、ホーム画面上のプログラムのリストから自身のアイコンを削除します。こうして Android.BankBot.358.origin はスマートフォンやタブレット上で自身の存在を隠そうと試みます。ユーザーが管理者のリストからトロイの木馬を削除しようとすると、 Android.BankBot.358.origin はセルフプロテクション機能を有効にし、システム設定の該当するウィンドウを閉じます。また、トロイの木馬の一部のバージョンは、独自のロック画面PINコードを追加でインストールします。

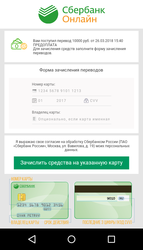

デバイスを感染させた後、 Android.BankBot.358.origin はC&Cサーバーとの接続を確立し、感染が成功した旨を通知して、その後の指示を待ちます。このトロイの木馬の主な目的はロシア語圏の Sberbankの顧客から金銭を盗むことで、その主要な攻撃ベクターはフィッシングです。サイバー犯罪者は、偽のメッセージを含むウィンドウで感染したデバイスをブロックするためのコマンドをトロイの木馬に対して送信します。このウィンドウは、リモートバンキングならびに決済システムである Sberbank Onlineの外観を模倣し、 Sberbankやその他の金融機関の顧客であるかどうかに関係なく、すべてのユーザーに対して表示されます。メッセージの内容は、1万ルーブルの送金を受け取ることができると通知するものとなっています。お金を受け取るために、スマートフォンまたはタブレットのユーザーは、カード番号、名前、有効期限、CVVセキュリティコードなどのバンクカード情報を提供するよう促されます。さらに、この悪意のあるウィンドウは必要なすべてのデータを入力しない限り閉じることができず、デバイスはブロックされたままになります。そのため、ユーザーは「銀行口座への送金」を確定しなければならず、入力されたバンクカード情報はサイバー犯罪者に送信されます。その結果、犯罪者は被害者の銀行口座からすべての金銭を盗むことができるようになります。

ただし、本記事掲載時点において、このトロイの木馬の既存の亜種はバンクカード情報について完全なチェックを行っておらず、どのようなデータを入力してもブロックは解除されます。したがって、 Android.BankBot.358.origin の攻撃を受けたモバイルデバイスユーザーはフィッシングウィンドウを閉じ、アンチウイルスを使用してこの悪意のあるプログラムを削除することができます。その方法は、偽のフォームに16~18桁からなる任意のカード番号を入力し、2017年~2030年の間の有効期限を指定するというものです。絶対に、実際の Sberbankまたはその他のカードの情報を入力しないようにしてください。サイバー犯罪者が口座へのアクセスを取得してしまいます。

しかしながら、偽の情報が入力されたと気付いたウイルス作成者がスマートフォンやタブレットを再度ブロックするためのコマンドを送信することを防ぐことはできません。そのため、フィッシングウィンドウが閉じた後に、できるだけ早くアンチウイルスを使用してデバイスをスキャンし、トロイの木馬を削除する必要があります(ダウンロードはこちらから : https://download.drweb.co.jp/android/)。

ユーザーがモバイルバンキングサービスを使用している場合、 Android.BankBot.358.origin はそれを使用して被害者の口座から金銭を盗もうとします。トロイの木馬は、オンラインバンキングシステムで動作を実行するためのコマンドを含んだSMSメッセージを密かに送信します。その後、ユーザーの現在のカード残高を確認し、サイバー犯罪者の銀行口座またはモバイルアカウントに自動的に送金を行います。以下の画像は、リモートバンキングサービスを利用して金銭を盗む Android.BankBot.358.origin の例です。

さらなる収益を得るために、 Android.BankBot.358.origin の一部のバージョンでは、禁止されている動画を見たことに対する罰金を要求するメッセージを表示させることで、感染したデバイスをブロックすることができます。また、その悪意のある動作を隠すため、このトロイの木馬の複数の亜種は、システムアップデートのインストールに関する通知によって、感染したスマートフォンやタブレットの画面をブロックすることができます。

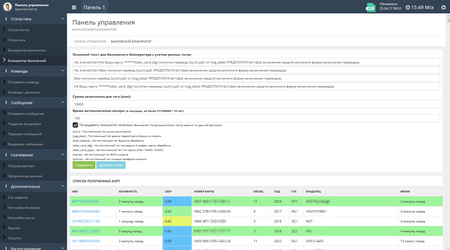

ウイルス作成者は、C&Cサーバーの管理パネルでウィンドウブロックのパラメータ(表示されるメッセージのテキスト、表示期間、および必要な身代金など)を設定することができます。以下は、コントロールパネルの該当するセクションの例です。

金銭を盗んだり、感染したデバイスをブロックする以外に、 Android.BankBot.358.origin は他の悪意のある動作も実行することができます。 Android.BankBot.358.origin はサイバーから受け取ったコマンドに応じて以下の動作を実行します。

- 自身を更新する

- 連絡先リストに含まれたすべての番号に対してSMSメッセージを送信する

- コマンド内で指定されたすべての番号に対してSMSメッセージを送信する

- サイバー犯罪者によって指定されたWebサイトを読み込む

- デバイス上に保存されたすべてのSMSメッセージをサーバーに送信する

- 連絡先リスト内の連絡先に関する情報を取得する

- 偽の受信SMSメッセージを作成する

Dr.Web for Androidは Android.BankBot.358.origin のすべての既知の亜種を検出します。そのため、Dr.Webユーザーに危害が及ぶことはありません。Doctor Webでは、 Android.BankBot.358.origin に関する情報をすでに Sberbankに提供しています。また、このトロイの木馬について引き続き監視を行っていきます。

#Android #banker #mobile #ransom #banking_Trojan

Dr.Webを使用して

Androidデバイスを保護しましょう!

- ロシアで最初に開発されたAndroid用アンチウィルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料です

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments