コラム : セキュリティアップデートを装うランサムウェアに注意! (デジタル署名もアテにならないその手口とは?)

全てのニュース

2018年2月19日

株式会社Doctor Web Pacific

複数のシステムアップデートが発生したとき、システムの知識やスキルがあまりないユーザーが、更新の際、時折してしまうことがありますが、どんなことだと思いますか?

私がWindows Updateを開くと、重要なアップデートがあることがわかりました。私は詳細を読みませんでしたが、それはディスプレイやその周辺に関するもののようでした。私はWindowsを信頼しているのでなんの疑問を抱くことなく、アップデートのダウンロードを始め、その後、インストールが始まりました。

ですが、しばらくすると、Dr.Webから「システムの変更を許可しますか?」というメッセージが表示されました。私はDr.Webのことも信頼していたため、[ブロック]を選択し、その後、いくつかの点滅が現れ、Dr.Webから同じメッセージが再びポップアップし、私再び [ブロック]を押しました。

私はネットサーフィンしながらそれを繰り返しつつ終わるのを待っていましたが、ふと心配になり、TEMPフォルダを開くと、膨大な数のファイルがそこにあったので、それらをすべて削除すると、静かになりました。ですが、インストールされたアップデートのリストをチェックしても、新しいアップデートはそのリストにはありませんでした。私には、いま本当に何が起こっているのかわからないため、こういった状況で何をすべきか教えてください。

テクニカルサポートリクエストより

多くの人が実際に更新内容を注意深く読んでいるのか?といえば、結局のところ、非常に曖昧にしか読んでいないと言えるでしょう。

そうこうしている間に、攻撃者は更新プロンプトを頻繁に偽造しようとします。

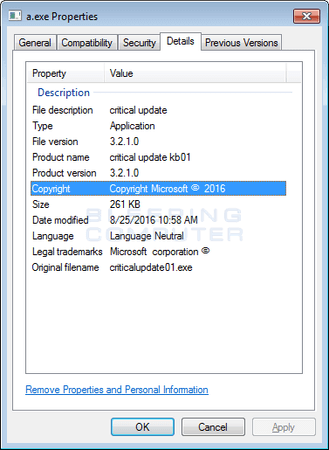

Windows Updateのふりをする暗号化ランサムウェア「Fantom」の背後にいる犯罪者は、それを重要なWindowsアップデートであると偽装して見せています。それが合理的に見えるようにするため、ファイルのプロパティには、ファイルがMicrosoftに属し、実際に重要な更新プログラムであることが示されています。

criticalupdate01.exe と名付けられたそのファイルはとても興味深いものでした...

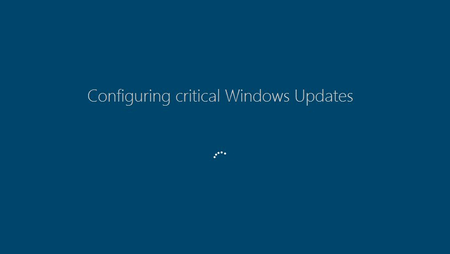

「重要な更新」とされたファイルを起動すると、 WindowsUpdate.exe はオリジナルのランサムウェアファイルから抽出されます。プログラムは、偽のWindows更新プログレスウィンドウを表示します。このウィンドウは他のすべてのウィンドウの上に表示され、実行中の他のアプリケーションに切り替えることはできません。

偽の更新画面には、ファイルがバックグラウンドで暗号化されている間に進捗を表示するパーセンテージカウンターもあります。 これは、増加したハードドライブのトラフィックが、「更新」によって引き起こされているかのように見せるために行われます。

「Ctrl」+「F4」を押すとウィンドウを閉じることができます。これにより、偽の更新アプリケーションは停止し、ユーザーは標準のWindows画面に戻ることができますが、暗号化プロセスは継続して行われています。

どうやら、Windows Updateという名前は実行中のプロセスのリストにも表示され、ユーザーの疑惑を和らげるのにも役立つようです。

もちろん、Dr.Webの予防的保護 (Preventive Protection) は、複数のファイル操作を含む疑わしいアクティビティを検出しますが、まだ問題は残っています。予防的保護機能は、アプリケーションの動作を監視しますが、そのアプリケーションの目的を知らず、大量のファイルを上書きしているという動作が、必ずしも悪意のある動作であると確定できません。だからこそ、表示された警告に対し、この疑わしいプロセスを継続するのか、停止するのかを決めるのはユーザーの責任になります。

私たちが冒頭で上げた事案は無事解決できました。該当の事案に関しては誤った警告で正当な更新プログラムであったため、ユーザーは更新を再開しましたが、これがもし悪意のあるプログラムだったら状況は違っていたでしょう。

犯罪者にとっては、これが唯一しかけたトリックというわけではなく、更新ルーチンも危険にさらされている可能性があります。

悪意のあるプログラム Win32.HLLW.Flame.1 は、 man-in-the-middle 攻撃を実装してWindowsの更新を傍受しました。このような攻撃を行うために、トロイの木馬は、感染マシンがWebプロキシ自動検出プロトコルサーバーを偽装します。 ローカルネットワーク上のホストがMicrosoft Windows Updateサーバーに接続しようとすると、クエリは最初に漏洩したコンピューターに中継され、偽の悪質な更新プログラムがホストに返されます。 このトリックのおかげで、攻撃者は最新のアップデートがインストールされているシステムにさえ感染することができるようになりました。

マルウェアのひとつであるFlameのコンポーネントの1つ、 WuSetupV.exe には、マイクロソフトのデジタル署名が組み込まれており、ユーザーの確認なしに起動することができます。この問題に対処するために、MicrosoftはFlameがコードに署名するために使用していた一連の証明書を取り消すよう、セキュリティ更新プログラムをリリースしました。

ところで、この問題に関する情報を収集していたとき、私たちはこんな情報を見つけました。

ヨーロッパのメディアは、Windows XPを新しいWindowsバージョンへのアップグレードを嫌がっていたユーザーを脅かすために、大規模な広告キャンペーンを開始しました。イギリスのマスコミや政治家は特に熱心で、あのテリーザ・メイでさえ、その議論に加わったほどです。BBCはレドモンドの巨人に代わって積極的なキャンペーンを実施したことで特別賞を受賞しました。

どのマルウェアがこの受賞に影響を与えたのか、Googleで検索せずにあなたは推測できますか?

#security_updates #anti-virus_updates #malware #encryption_ransomware #digital_signature