2018年2月1日

株式会社Doctor Web Pacific

突然、プラスチックのスピーカーボックスからクモが這い出し、 周囲を見て回り始めたのだ…

古びたジョークですね。ネタ晴らしすると、Dr.Webがアップデートを確認しているんです。

「犯罪者は新しいマルウェアの隠蔽方法を発明し続ける」という言い回しを頻繁に繰り返すので、そろそろ略す言葉を見つけたい頃合です。ですが、私たちが議論している内容は、新しいだけでなく、非常に斬新な技術でした。

セキュリティ研究者は 、悪質なサイトの所有者が、関係するWebページが閉じられた後に暗号通貨を取得するよう、ユーザーCPUを強制動作させている方法を発見しました。

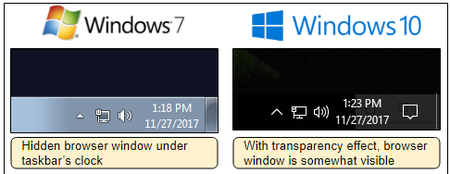

悪意のあるスクリプトは、Windowsタスクバーの時計の下に隠れ、ポップアンダーを開かせます。

ユーザーが特別な処置を取らない限り、ウィンドウはずっと開いたままになっています。

ウィンドウが配置されている場所は、画面の解像度によって異なる場合がありますが、大体が時計の後ろに隠されています。ですが、このトリックは耐故障性ではありません。半透明のテーマをシステムで使用している場合は、タスクバーの後ろにポップアンダーを見つけられます(上部スクリーンショット参照)。

「このタイプのポップアンダーは、広告主を迂回するように設計されており、巧みに隠されているため、識別が非常に難しくなっています。" X "を使用してブラウザを閉じるだけでは、もはや十分とは言えません。開かれたままのブラウザがないことを確実に確認して終了させる必要があります。」と、Malwarebytes社のブログに同社アナリストJérômeSegura氏が書き込みました。

この攻撃手順は、次のように実行されています。elthamely [.] comからのポップアンダーが開かれます。 Amazonのリソース(cloudfront [.] net)がロードされ、その後、hatevery[.]infoからペイロードを抽出します。

誰も気付かないようなすみっこにほこりは溜まっているということですね。

また、こうした新しい攻撃手段は、システムリソースを100%利用しない程度には慎重であるということに注意してください。ユーザーは、自分のコンピュータが通常よりも多少遅く動作していても気付かないことがあります。

そしてこの問題を発見した背景には意外なお話しがあります。

ポルノサイトを閲覧していたセキュリティ研究者がこの技術を発見しました。

このセキュリティ研究者がそのサイトを訪問した目的は不明のままです。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments