2017年12月29日

株式会社Doctor Web Pacific

2017年に起こった情報セキュリティイベントから、モバイルデバイスに対するサイバー犯罪者の関心は依然として衰えていないということが分かります。Androidを標的とする新たな悪意のあるプログラムの出現と、それらの機能の向上がそれを裏付けています。2017年、スマートフォンやタブレットのユーザーはAndroid Accessibility Serviceを使用するトロイの木馬による脅威にさらされました。Accessibility Serviceを使用することで、トロイの木馬はシステム設定の変更やソフトウェアのダウンロード・インストールなどの悪意のある動作を密かに実行することができます。

ログイン認証情報やその他の機密情報を盗み、サイバー犯罪者が被害者の口座から金銭を盗むことを可能にするバンキング型トロイの木馬は2017年にも深刻な脅威となっています。2016年にAndroid向けトロイの木馬の1つのソースコードが公開されたことが、ウイルス作成者が同種の悪意のあるアプリケーションを新たに作成することを容易にしています。

Android向けランサムウェアによる攻撃も続いています。ランサムウェア型トロイの木馬はモバイルデバイスをロックし、復元するために身代金を要求します。2017年には、これら悪意のあるプログラムの中にファイルを暗号化するエンコーダが含まれていました。

そのほか、Google Play上でトロイの木馬や不要なプログラムを含む新たな脅威が多数検出されています。

2017年に多く拡散された悪意のあるアプリケーションの1つは、アクセス数を増やすためにWebサイトを開き、リンクや広告バナーをクリックするというものでした。また、仮想通貨をマイニングする新たなトロイの木馬も検出されています。

2017年の主な傾向

- Android Accessibility Serviceを使用するトロイの木馬の出現

- Google Play上で悪意のあるプログラムや不要なプログラムを多数検出

- 新たなバンキング型トロイの木馬の登場

- アクセス数を増やすためにWebサイトを開き、リンクや広告バナーをクリックする悪意のあるアプリケーションの拡散

- 感染させたモバイルデバイスのコンピューティングパワーを利用して仮想通貨をマイニングする新たなトロイの木馬を検出

2017年の最も注目すべきイベント

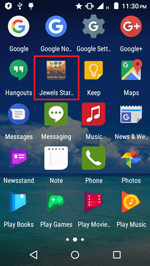

2017年には、Android Accessibility Serviceを使用する悪意のあるプログラムが広く拡散されました。Accessibility ServiceはAndroidスマートフォンやタブレットの使用を簡易化するためのもので、障害を持つ人々でも使いやすいようにするなど、様々な方法で使用されます。しかしながら、トロイの木馬がこの機能へのアクセスを取得してしまうと、感染したデバイスをコントロールし、ユーザーの操作なしに悪意のある動作を実行することができるようになります。例えば、ダイアログ内のタッピングを模倣したり、様々な設定を開いて変更したり、他のアプリケーションを自動的にインストールしたりすることが可能です。

そのようなトロイの木馬の1つが Android.BankBot.211.origin です。必要な権限を取得すると、 Android.BankBot.211.origin は自身を自動的にデバイス管理者リストに加え、デフォルトのSMSマネージャーとして設定し、画面上で行われたすべての操作を記録します。バンキングプログラムやその他のプログラムが起動すると、 Android.BankBot.211.origin は偽の認証フォームを表示させ、すべてのキーストロークのスクリーンショットを撮り、SMSメッセージと通話に関するすべての情報をサイバー犯罪者に送信します。

Android.DownLoader.504.origin は、悪意のある動作を自動的に実行するためにAndroid Accessibility Serviceを使用するまた別のトロイの木馬です。様々なアプリケーションや別のトロイの木馬を密かにダウンロードし、それらを自動的にインストールします。

そのほか、同様の機能を持つ Android.BankBot.233.origin が検出されています。 Android.BankBot.233.origin は自身のソースとAccessibility Serviceを使用して、バンキング型トロイの木馬 Android.BankBot.234.origin を密かにインストールします。このトロイの木馬はGoogle Playの起動を追跡し、クレジットカード情報を入力させるための偽の決済フォームを表示させます。入力されたデータはサイバー犯罪者へと送信され、被害者の銀行口座から金銭を盗む目的で使用されます。

Android向けの悪意のあるプログラムや不要なプログラムの多くは、サイバー犯罪者が収益を得るために使用しています。バンキング型トロイの木馬を使用して金銭を盗むという方法に加えてサイバー犯罪者に人気のあるのが、モバイルデバイス上に密かにアプリケーションをダウンロード・インストールすることで不正に収益を得るというものです。Doctor Webのスペシャリストは、そのような目的で作成されたトロイの木馬や不要なプログラムの登場と大規模な拡散を2016年に確認しています。2017年もこの傾向は続きました。1月、Doctor WebはPlay Marketのプロセス内に挿入してGoogle Play からアプリケーションをダウンロードする Android.Skyfin.1.origin について報告しています。 Android.Skyfin.1.origin はダウンロードしたソフトウェアをインストールすることはありませんが、Googleサーバーに対してリクエストを送信する際に様々なパラメータを置き換えることでインストールを完全に模倣します。その結果、プログラムのインストール数が増加し、人気を向上させることができます。また、 Android.Skyfin.1.origin はアプリケーションの評価を上げる偽のレビューを投稿することで、アプリケーションがユーザーに対してより魅力的に映るようにします。

5月には、Google Play上で Android.RemoteCode.28 が検出されました。このトロイの木馬もまた、インターネットから別のプログラムをダウンロードします。7月には、Androidデバイスの複数のモデルのファームウェアに組み込まれ、システムライブラリ内に埋め込まれた Android.Triada.231 が検出されました。 Android.Triada.231 は、あらゆるプログラムのプロセス内に侵入し、追加の悪意のあるモジュールを密かに起動させることができます。

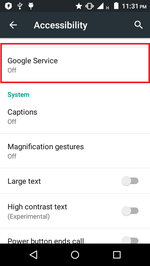

収益を得るためにサイバー犯罪者によって広く使用されているまた別の手法は、トラフィック数を増加させるためにWebサイトを開き、バナーやサイト上の他のエレメントをクリックするというものです。2017年には、このような目的で使用されていた悪意のあるプログラムの1つ Android.RemoteCode.106.origin がGoogle Playから拡散されていました。 Android.RemoteCode.106.origin は追加のモジュールをダウンロードし、それらを使用してWebサイトを開きます。そして、それらサイト上のリンクを辿り、広告をクリックします。

2017年には、同様の機能を持つトロイの木馬 Android.Click ファミリーも検出されています。例えば、 Android.Click.132.origin はC&Cサーバーから受け取ったコマンドに応じて密かにWebページを開き、広告バナーを自動的にクリックします。 Android.Click.268、 Android.Click.269、 Android.Click.274 もまた、Webページを開き、サイバー犯罪者に指定された場所をクリックして広告のクリック数を増やします。これらトロイの木馬は、1000万の空のリクエストを送信するためのWebサイトのアドレスをコントロールセンターから受け取ります。その結果、これらトロイの木馬を意図せずインストールしてしまったユーザーは、DDoS攻撃に加担してしまうことになります。

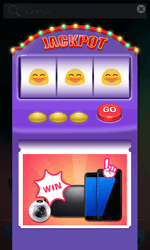

収益を得るために迷惑な広告を表示させる方法は、ウイルス作成者や不正なソフトウェアデベロッパーにとって依然として高い人気を保っています。2017年3月、Doctor Webは Adware.Cootek.1.origin と名付けられた不要な広告モジュールについて記事を掲載しました。 Adware.Cootek.1.origin はTouchPalと呼ばれる無害なスクリーンキーボードアプリに埋め込まれてGoogle Playから拡散されていました。5000万を超えるユーザーがこのプログラムをインストールしています。 Adware.Cootek.1.origin は迷惑な広告を表示させるほか、ロック画面にバナーを埋め込みます。

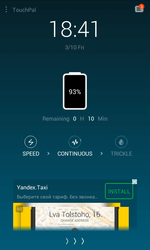

4月には、Google Play上で Android.MobiDash.44 が検出されました。人気のゲームのアプリケーションガイドとして拡散されていた Android.MobiDash.44 は、広告を表示させ、追加の悪意のあるモジュールをダウンロードすることができます。

モバイルデバイスを使用した仮想通貨のマイニングは、効率の良い収益源とはいえないでしょう。それにもかかわらず、この手法はサイバー犯罪者を惹きつけ続けています。2017年11月、仮想通貨Moneroをマイニングするスクリプトの埋め込まれたWebサイトを密かに開く Android.CoinMine.3 がGoogle Play上で検出されています。

悪意のあるプログラムは収益を得る目的だけに使用されているのではありません。トロイの木馬の中には、追跡やサイバースパイ活動に使用されているものもあります。2017年4月、標的型攻撃に使用されていた Android.Chrysaor.1.origin と Android.Chrysaor.2.origin が発見されました。これらトロイの木馬はSkype、 Viber、 WhatsApp、 Twitter、 Facebook、メールクライアントなどの多くのメッセージングプログラムからやり取りを盗むほか、SMSメッセージを横取りし、感染したスマートフォンやタブレットのマイクロフォンを使用して盗聴を行い、通話を録音します。さらに、モバイルデバイスの位置情報を追跡し、ブラウザ履歴を盗み、連絡先リストや収集した機密情報をサイバー犯罪者に送信します。

7月にも同様の機能を持ったトロイの木馬が検出され、 Android.Lipizzan.2 と名付けられました。このトロイの木馬もまた、人気のあるメッセンジャーやメールクライアントからやり取りを盗み、通話を横取りして録音し、マイクロフォンを使用して盗聴し、スクリーンショットを撮り、感染したデバイスの位置情報を追跡します。

そのほか、2017年にはイランのユーザーをスパイする Android.Spy.377.origin が検出されています。サイバー犯罪者は、Telegramプロトコル経由でこのトロイの木馬をコントロールしていました。 Android.Spy.377.origin はデバイス上で使用可能なすべてのファイルに関する情報をサイバー犯罪者に送信し、それらをC&Cサーバーにアップロードすることができます。また、サイバー犯罪者から受け取ったコマンドに応じて、SMSを送信し、電話をかけ、感染したスマートフォンやタブレットの位置情報を追跡し、送受信されるSMSメッセージやその他の機密情報を盗みます。

モバイルマルウェアに関する状況

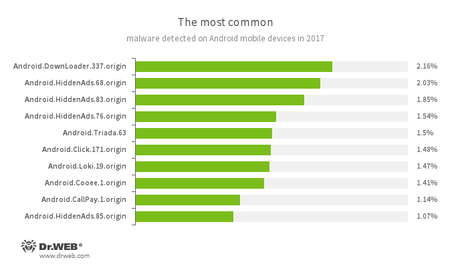

Android製品上でDr. Webによって検出された脅威に関する統計によると、2017年には、別の悪意のあるプログラムや不要なソフトウェアを自動的にダウンロードするAndroid向けトロイの木馬が最も多く検出されています。また、検出された脅威の多くをアドウェアが占めていました。

- Android.DownLoader.337.origin

- Android.DownLoader.337.origin モバイルデバイス上に別の悪意のあるプログラムをダウンロードするトロイの木馬です。

- Android.HiddenAds

- モバイルデバイス上に迷惑な広告を表示させるトロイの木馬のファミリーです。

- Android.Triada.63

- 様々な悪意のある機能を実行するマルチコンポーネントトロイの木馬です。

- Android.Click.171.origin

- サイバー犯罪者によって指定されたWebサイトのトラフィックを増やすよう設計されたトロイの木馬ファミリーです。

- Android.Loki.19.origin

- 別のトロイの木馬をダウンロードするよう設計された悪意のあるプログラムです。

- Android.Cooee.1.origin

- アプリケーションを密かにダウンロード・インストールし、迷惑な広告を表示させるよう設計されたトロイの木馬です。

- Android.CallPay.1.origin

- アダルトコンテンツへのアクセスを提供すると同時に、そのサービスに対する支払いとして高額な番号へ密かに通話を発信するトロイの木馬です。

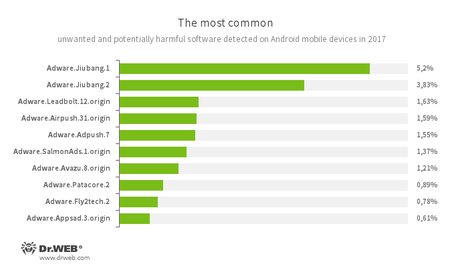

2017年にスマートフォンやタブレット上で検出された不要なプログラムとリスクウェアについては、2016年と同様の傾向が伺えます。過去12カ月間にAndroidデバイスを最も多く感染させたのは、迷惑な広告を表示させる不要なプログラムモジュールでした。

- Adware.Jiubang.1

- Adware.Jiubang.2

- Adware.Leadbolt.12.origin

- Adware.Airpush.31.origin

- Adware.Adpush.7

- Adware.SalmonAds.1.origin

- Adware.Avazu.8.origin

- Adware.Patacore.2

- Adware.Fly2tech.2

- Adware.Appsad.3.origin

これらはソフトウェアデベロッパーやウイルス作成者によってアプリケーション内に埋め込まれ、迷惑な広告を表示させる不要なモジュールです。

バンキング型トロイの木馬

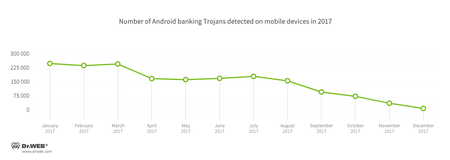

サイバー犯罪者が金銭を盗むことを可能にすることから、バンキング型トロイの木馬は最も危険な悪意のあるアプリケーションの1つとなっています。2017年には、Android向けバンキング型トロイの木馬による感染が190万件以上発生しました。これは2016年に比べて9.5%の減少となっています。以下のグラフは、2017年におけるバンキング型トロイの木馬の検出数の推移を表しています。

2017年の特筆すべきイベントは、一般に公開された Android.BankBot.149.origin のソースコードを基にして作成されたAndroid向けバンキング型トロイの木馬の拡散です。それらの1つである Android.BankBot.179.origin は4月にGoogle Play上で検出されました。このトロイの木馬は200を超えるバンキングプログラムについて、それらが起動されると同時に偽のログイン情報入力フォームを表示させます。ユーザーが入力した情報はサイバー犯罪者に送信されます。また、 Android.BankBot.179.origin はクレジットカードの確認コードを含んだ受信SMSメッセージを横取りし、サイバー犯罪者の口座に対する送金を自動的に確定します。

Android.BankBot.160.origin と Android.BankBot.163.origin もまた、公開されたソースコードを基に作成されたトロイの木馬です。これらトロイの木馬は、天気予報を表示させるアプリケーションに埋め込まれ、同じくGoogle Playからで拡散されていました。これらはバンキングアプリケーションの起動を追跡し、起動と同時に偽の認証ウィンドウを表示させます。

2017年にAndroidユーザーを攻撃したまた別のバンキング型トロイの木馬に Android.Banker.202.origin があります。このトロイの木馬は無害なプログラムに潜んでGoogle Playから拡散されていました。起動されると、 Android.Banker.202.origin は自身のファイルソースから Android.Banker.1426 を抽出して起動します。次に、この Android.Banker.1426 が Android.BankBot ファミリーに属するAndroid向けバンキング型トロイの木馬の1つをC&Cサーバーからダウンロードし、そのトロイの木馬がログイン認証情報やその他の機密情報を盗みます。

ランサムウェア型トロイの木馬

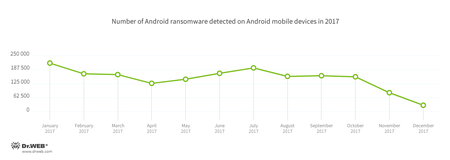

モバイルデバイスをブロックしてファイルを暗号化し、身代金を要求するランサムウェアは深刻な脅威となっています。2017年も、Androidスマートフォンやタブレットのユーザーはこのようなランサムウェアによる攻撃を受けました。過去12カ月間に、Android向け Dr.Webアンチウイルス製品によって177,000件以上のランサムウェア型トロイの木馬が検出されています。以下のグラフはその推移を表しています。

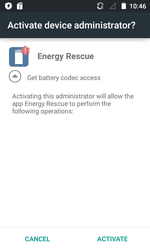

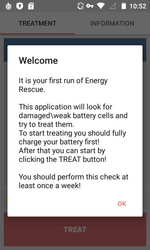

これらトロイの木馬の1つはGoogle play上で発見され、 Android.Locker.387.origin と名付けられました。 Android.Locker.387.origin はバッテリーのパフォーマンスを最適化するプログラムEnergy Rescueとして拡散されていました。実際には、 Android.Locker.387.origin はEnergy Rescueとしての機能を実行せず、その動作を模倣するだけです。バッテリーを復元する代わりに、このトロイの木馬は管理者権限を要求し、感染させたデバイスをロックして解除するための身代金を要求します。

6月、ランサムウェア型トロイの木馬 Android.Encoder.3.origin が発見されました。このトロイの木馬は中国のユーザーを標的とし、SDカード上のファイルを暗号化します。興味深いことに、このトロイの木馬の身代金要求ウィンドウには、2017年5月に世界中で数十万台のコンピューターを感染させた暗号化ランサムウェア WannaCry と同じデザインが使用されていました。

夏の終わりには、 Android.Banker.184.origin のシグネチャがDr.Webのウイルスデータベースに追加されました。このトロイの木馬はAccessibility Serviceへのアクセスを要求し、自身をデバイス管理者のリストに自動的に追加します。次に、画面をロック解除するPINコードを変更し、写真、動画、ドキュメント、音楽などのファイルを暗号化して、身代金を要求するメッセージを表示させます。

GOOGLE PLAY上の脅威

Android用アプリケーション公式ストアのセキュリティを確保しようとするGoogleの取り組みもむなしく、悪意のあるプログラムや不要なプログラムは依然としてGoogle Playへの侵入を果たしています。2017年には、多くの脅威がGoogle Play上で発見されました。4月に発見された Android.BankBot.180.origin は、フラッシュライトアプリケーションに埋め込まれていました。このトロイの木馬は銀行口座にアクセスするための偽のログイン入力画面を表示させ、確認コードを含んだSMSメッセージを横取りします。

6月には、 Android.Dvmap.1.origin がGoogle Play上で発見されています。このトロイの木馬は一連のエクスプロイトを使用してルートアクセスを取得し、 Android.Dvmap.2.origin をインストールします。この Android.Dvmap.2.origin がC&Cサーバーに接続し、そこから受け取ったコマンドに応じて追加のコンポーネントをダウンロードします。

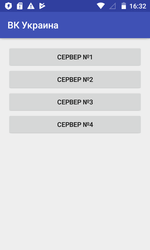

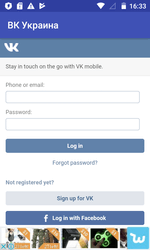

また、6月にはGoogle Play上でリスクウェア Program.PWS.1 も発見されています。このアプリケーションは、ウクライナでブロックされているWebサイト「VK」および「Odnoklassniki」へのアクセスを可能にするものです。ブロックを回避するために匿名化サーバーを使用しますが、ログイン認証情報や、ソーシャルネットワークサイト上での活動から生じたその他のデータを暗号化せずに送信します。そのため、モバイルデバイスユーザーの個人情報を流出させてしまう危険性があります。

その後、 Android.SmsSend.1907.origin や Android.SmsSend.1908.origin などのトロイの木馬がGoogle Play上で発見されました。これらトロイの木馬は、有料番号に対してSMSを送信し、ユーザーを高額なサービスに登録します。

7月、Doctor Webは Android.DownLoader.558.origin について記事を掲載しました。このトロイの木馬は、アプリケーションのアップデートを自動化・簡略化するために設計された特別なソフトウェアパッケージ(SDK、ソフトウェア開発キット)に組み込まれていました。 Android.DownLoader.558.origin は追加のモジュールを密かにダウンロードし、起動させることができます。同月には、Google Play上で Android.RemoteCode.85.origin も発見されています。このトロイの木馬は、ユーザーのSMSメッセージをサイバー犯罪者に送信する悪意のあるコンポーネントをダウンロードし、起動させます。

9月には、感染させたデバイスをSOCKSプロトコル経由で実行されるプロキシサーバーとして使用する Android.SockBot.5 がGoogle Play上で発見されました。11月には、Google Play上で Android.DownLoader.658.origin が検出されています。このトロイの木馬は他のアプリケーションをダウンロード・インストールするようユーザーを誘導します。

2017年を通して、 Android.Spy.308.origin の新たな亜種がGoogle Play上で発見されています。Doctor Webでは2016年にこのトロイの木馬について報告しています。前回同様、この悪意のあるプログラムは無害なソフトウェアに埋め込まれていました。 Android.Spy.308.origin の主な機能は、迷惑な広告を表示し、追加のモジュールをダウンロード・起動するというものです。

今後の傾向と予測

サイバー犯罪者は、悪意のあるプログラムの拡散方法とそれらの機能を継続的に改良し続けています。Androidモバイルデバイスユーザーに対する深刻な脅威の1つがバンキング型トロイの木馬です。機密情報を盗み、バンキングアプリケーションの起動を追跡し、それらの前面に個人情報を入力するための偽のフォームを表示させるこれら悪意のあるアプリケーションの数が増加しているということが、2016年にDoctor Webのスペシャリストによって明らかになり、2017年もその傾向は続きました。サイバー犯罪者は2018年も引き続きこの攻撃手法を使用し、新たなバンキング型トロイの木馬が作成されるであろうことは疑いの余地がありません。

Android Accessibility Serviceを使用するトロイの木馬は、その機能を大幅に広げることができるほか、感染したデバイスを完全にコントロールすることが可能になるため、より危険な脅威となります。スマートフォンやタブレットのユーザーに対する深刻な脅威となるため、Google社はGoogle Playから配信されるプログラムでのAccessibility Service機能の使用を大幅に制限することを決定しました。障害を持つユーザーを補助するよう設計されていないアプリケーションはGoogle Playから削除される場合があります。デベロッパーは、ソフトウェアにそれらの機能が必要であることを証明し、なぜそれらの機能が必要なのかユーザーに対して説明しなくてはなりません。間違いなくウイルス開発者はこれらの制限を回避する方法を編み出し、この機能を使用するトロイの木馬を拡散し続けるでしょう。

そのほか2018年の傾向として、より高度な分析によるトロイの木馬の検出方法の向上が考えられます。サイバー犯罪者は、ダウンロードされるモジュール内にメインの機能が隠され、トロイの木馬の追加のアプリケーションがC&Cサーバーに置かれている、複数のレベルから成る悪意のあるプログラムをより頻繁に使用するようになっています。また、あらゆる種類のパッカーが広く拡散されるようになっています。ウイルス開発者は悪意のあるプログラムを保護するため、今後もこれらの手法やその他のテクニックを使用してくるものと考えられます。

また、2018年には、モバイルデバイスのファームウェアを感染させるケースや、ユーザーのファイルを暗号化するトロイの木馬を含む新たなランサムウェアの出現がみられるものと予測されます。

Dr.Webを使用して

Androidデバイスを保護しましょう

- ロシアで最初に開発されたAndroid用アンチウィルスです

- Google Playだけで1億3500万回以上ダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料です