2017年12月7日

株式会社Doctor Web Pacific

Linux.ProxyM はLinuxを標的とする悪意のあるプログラムで、感染させたデバイス上でSOCKSプロキシサーバーを起動させます。このプロキシサーバーを使用することで、サイバー犯罪者は匿名で犯罪行為を働くことができます。このトロイの木馬には、 x86、 MIPS、 MIPSEL、 PowerPC、 ARM、 Superh、 Motorola 68000、 SPARCアーキテクチャのデバイスを対象としたものが存在するということが確認されています。すなわち、 Linux.ProxyM はルーターやセットトップボックス、その他の類似した機器など、ほとんどすべてのLinuxデバイスを感染させることが可能です。

9月、サイバー犯罪者は Linux.ProxyM を使用して、感染させたそれぞれのデバイスから1日につき400を超えるスパムメッセージを送信しているということが、Doctor Webのセキュリティリサーチャーによって明らかになりました。メールには、アダルトコンテンツを掲載するサイトや疑わしい金融サービスの広告が含まれていました。その後間もなくして、サイバー犯罪者は「IoT (Internet of Things、モノのインターネット)」を利用してフィッシングメールを拡散するようになりました。メールは、ユーザーが電子文書をダウンロード・表示させ、署名を行い、ステータスを追跡することを可能にするサービスであるDocuSignからのものを装っています。

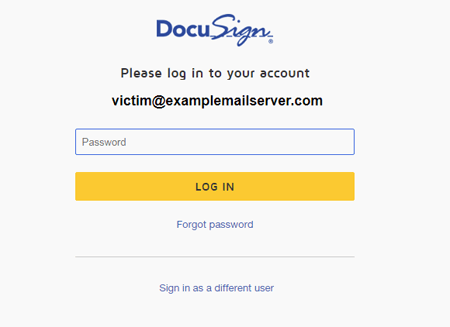

ユーザーがメール内のリンクをクリックすると、偽のDocuSignサイトの認証フォームが開きます。パスワードを入力すると、ユーザーは本物のDocuSign認証ページにリダイレクトされ、一方で、偽のフォームに入力された内容はサイバー犯罪者に送信されます。

12月、サイバー犯罪者は Linux.ProxyM に感染したデバイスを新たな目的で使用しているということが明らかになりました。トロイの木馬のプロキシサーバーを利用することで匿名性を維持し、多くのWebサイトに対してハッキングを試みるというものです。これには様々なハッキング手法が用いられています。SQLインジェクション(悪意のあるSQLコードをWebサイトデータベースへのリクエストに挿入する)、XSS(クロスサイトスクリプティング。Webページに悪意のあるスクリプトを追加し、ページが開かれると実行されるようにする攻撃方法)、ローカルファイルインクルード攻撃(LFI)です。このような攻撃は、犯罪者が特別に作成したコマンドを使用して攻撃対象のサーバー上にあるファイルをリモートで読むことを可能にします。攻撃を受けたWebサイトには、ゲームサーバーやフォーラム、そしてロシアのサイトを含むその他のトピックを扱うリソースが含まれています。

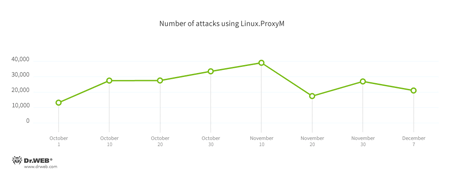

Doctor Webのセキュリティリサーチャーは Linux.ProxyM ボットネットの活動について監視を続けています。以下のグラフはトロイの木馬による攻撃数を示しています。

Linux.ProxyM にはプロキシサーバーという1つの機能しか備わっていませんが、サイバー犯罪者は「IoT (Internet of Things、モノのインターネット)」への関心を一層高め、このトロイの木馬を利用して違法行為を働く新たな機会をうかがっています。

![[VK]](http://st.drweb.co.jp/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.co.jp/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.co.jp/static/new-www/social/no_radius/facebook.png)

Tell us what you think

To ask Doctor Web’s site administration about a news item, enter @admin at the beginning of your comment. If your question is for the author of one of the comments, put @ before their names.

Other comments