Doctor Web、新たなバンキング型トロイの木馬を発見

ウイルスアラート | Hot news | 全てのニュース | ウイルスデータベース

2017年11月24日

株式会社Doctor Web Pacific

Trojan.Gozi.64 と名付けられた新たなトロイの木馬は、Trojan.Goziの前回のバージョンのソースコードをベースにしています。このソースコードはかなり前に公開されています。 Trojan.Goziファミリーの他の亜種と同様、 Trojan.Gozi.64 は32 ビット版と 64 ビット版のWindows を搭載するコンピューターを感染させることができます。このトロイの木馬はモジュラー構造を持っていますが、これまでの亜種と異なり、別々にダウンロードされたプラグインのみで構成されています。また、 Trojan.Gozi.64 はコントロールサーバーの名前を生成するアルゴリズムも持っていません。Goziの初期のバージョンはNASAサーバーからダウンロードしたテキストファイルを辞書として使用していましたが、 Trojan.Gozi.64 ではサーバーのアドレスが設定内にハードコードされています。

Trojan.Gozi.64 の作成者は、トロイの木馬がMicrosoft Windows 7以降のバージョンで動作することを可能にし、それよりも古いバージョンでは動作しないようにするための制限を埋め込んでいます。追加のモジュールは、特別なローダーライブラリを使用してC&Cサーバーからダウンロードされます。また、データ交換プロトコルは暗号化を使用しています。 Trojan.Gozi.64 のローダーは感染したコンピューター上で次の悪意のある機能を実行することができます:

- トロイの木馬のアップデートを確認する

- Webインジェクションに使用するブラウザのプラグインをリモードサーバーからダウンロードする

- Webインジェクションの設定をリモードサーバーからダウンロードする

- 追加プラグインのダウンロードを必要とするものを含む個別のタスクを取得する

- コンピューターをリモートでコントロールする

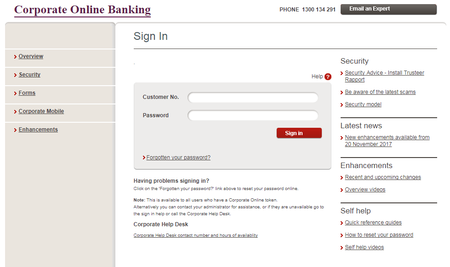

Webインジェクションを実行するため、 Trojan.Gozi.64 は自身の設定可能なプラグインを使用します。現時点で、 Microsoft Internet Explorer、 Microsoft Edge、 Google Chrome、 Mozilla Firefoxのプラグインが確認されています。該当するモジュールがインストールされると、 Trojan.Gozi.64 はWebインジェクションを実行するための設定を含んだZIPアーカイブをC&Cサーバーから受け取ります。その結果、 Trojan.Gozi.64 はユーザーが開いたWebページに任意のコンテンツを挿入することができるようになります。例えば、銀行のWebサイトやオンラインバンキング上に表示される偽の認証フォームなどです。Webページの改ざんは感染したコンピューター上で直接行われているため、ブラウザのアドレスバーには正しいURLが表示されます。このことが、ユーザーの判断を誤らせ、警戒を解かせる要因となっていると考えられます。偽のフォームに入力されたデータはサイバー犯罪者に送信され、ユーザーの口座が被害にあう結果へと繋がります。

そのほか、感染したコンピューター上に追加のモジュールがダウンロード・インストールされる場合があります。それらにはキーロガープラグイン、感染したコンピューターにリモートでアクセスするためのモジュール(VNC)、 SOCKSプロキシサーバーのコンポーネント、メールクライアントから認証データを盗むためのプラグインなどがあります。

Dr.Web のウイルスデータベースには、 Trojan.Gozi.64 とそのモジュールのシグネチャが既に追加されています。そのためDr.Webで保護されたコンピューターに危害が及ぶことはありません。

| Trojan.Goziの詳細 |