2017年10月27日

株式会社Doctor Web Pacific

10月には、無害なアプリケーション内に組み込まれた新たなAndroid向けトロイの木馬がGoogle Play上で検出されました。このトロイの木馬は、感染させたモバイルデバイスをサイバー犯罪者がプロキシサーバーとして使用することを可能にします。また、10月にはランサムウェア型トロイの木馬が広く拡散されています。このトロイの木馬はAndroidスマートフォンやタブレット上のファイルを暗号化し、画面ロックのパスワードを変更して身代金を要求します。

10月の主な傾向

- デバイスの画面ロックのPINコードを変更し、ファイルを暗号化するAndroid向けトロイの木馬に関する情報がメディアで報道される

- Androidデバイスをプロキシサーバーとして動作させる悪意のあるプログラムをGoogle Play上で発見

10月のモバイル脅威

10月、Google Play上でトロイの木馬Android.SockBot.5が検出されました。このトロイの木馬は2017年6月にDr.Webのウイルスデータベースに追加されています。このトロイの木馬はサイバー犯罪者によって以下のアプリケーション内に組み込まれています:

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for Minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

これらのプログラムは、ポピュラーなゲーム『Minecraft(マインクラフト)』のモバイル版でキャラクターの見た目を変えるために使用されます。

起動されると、トロイの木馬は密かにC&Cサーバーに接続し、SOCKSプロトコルを使用してネットワークアドレスとの接続を確立します。その結果、サイバー犯罪者はスマートフォンやタブレットをプロキシサーバーとして動作させることで、それらを介してトラフィックを処理することが可能になります。

Dr.Web for Androidによる統計

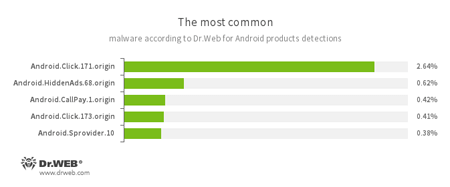

- Android.Click.171.origin

- Android.Click.173.origin

- サイバー犯罪者によって指定されたWebサイトを定期的にリクエストするよう設計されたトロイの木馬ファミリーで、トラフィックを増やすためや広告リンクを辿るために使用されます。

- Android.HiddenAds.68.origin

- モバイルデバイス上に迷惑な広告を表示させるよう設計されたトロイの木馬です。

- Android.CallPay.1.origin

- アダルトコンテンツへのアクセスを提供すると同時に、そのサービスに対する支払いとして高額な番号へ密かに通話を発信するトロイの木馬です。

- Android.Sprovider.10

- Androidデバイス上に様々なアプリケーションをダウンロード・インストールするトロイの木馬です。また、広告を表示させることもできます。

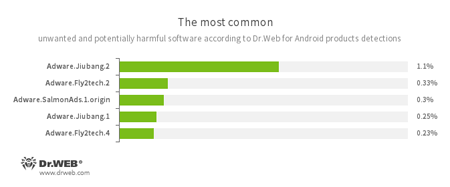

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Fly2tech.4

- Androidアプリケーション内に組み込まれ、モバイルデバイス上に迷惑な広告を表示するよう設計された、不要なプログラムモジュールです。

ランサムウェア型トロイの木馬

10月には、Android向けの危険なランサムウェア型トロイの木馬の拡散についてメディアで報道されました。このトロイの木馬は、スマートフォンやタブレットの画面ロックのPINコードを変更し、ユーザーのファイルを暗号化して、デバイスを元通り操作できるようにするために身代金を要求します。この悪意のあるプログラムは2017年8月に Android.Banker.184.origin としてDr.Webのウイルスデータベースに追加されているため、Dr.Webユーザーに危害が及ぶことはありません。

起動されると、このトロイの木馬はAccessibility Service(アクセシビリティサービス)へのアクセスを試みます。このサービスを使用して、自身をデバイス管理者のリストに自動的に追加させるためです。次に、画面をロック解除するPINコードを変更し、ユーザーのファイル(写真、動画、ドキュメント、音楽など)を暗号化して、身代金を要求するメッセージを表示させます。この悪意のあるプログラムには、10 MBよりも大きいサイズのファイルは暗号化しないというバージョンも存在します。

一部のメディアでは、 Android.Banker.184.origin の持つ機能はユニークであると報じられていましたが、同様の機能を使用するトロイの木馬はこれまでにも確認されています。さかのぼること2014年、Doctor Webはデバイスの画面ロックを解除するために自身のコードをインストールする、Android向けランサムウェア型トロイの木馬 Android.Locker.38.origin を発見しました。2014年は、初のAndroid向けランサムウェア型トロイの木馬 Android.Locker.2.origin が出現した年でもあります。ccessibility Serviceを使用して悪意のある動作(管理者リストに悪意のあるアプリケーションを自動的に追加するなど)を実行するという機能もまた、これまでにAndroid向けトロイの木馬で使用されているものです。 Android.BankBot.211.origin がその例です。

サイバー犯罪者は依然としてGoogle Playからトロイの木馬を拡散し続け、悪意のあるプログラムを改良し続けています。Doctor Webでは、モバイルデバイスを感染から守るためにAndroid向けのDr.Webアンチウイルス製品をインストールすることをお勧めしています。

Dr.Webを使用して

Androidデバイスを保護しましょう

- ロシアで最初に開発されたAndroid用アンチウィルスです

- Google Playだけで1億回以上のダウンロードされています

- Dr.Webの個人向け製品のユーザーは無料です